resumen

"Ni tu clave, ni tu moneda", independientemente de la billetera de contrato inteligente o la billetera de cuenta personal, la clave privada tiene control absoluto sobre la billetera. Una vez que se pierde la clave privada, nuestra billetera está completamente expuesta a riesgos.

La clave privada es la base de la billetera, y la frase mnemotécnica es la solución de recuperación de la clave privada, que también es el obstáculo actual para el desarrollo de la billetera.

La impotente solución de memoria de palabras aportada por MPC y la recuperación social es la base de la adopción masiva

Más posibilidades para billeteras futuras, expectativas para EIP-4337

texto

En 2010, Vitalik Buterin, el fundador de Ethereum, tenía una cuenta de brujo en World of Warcraft. Un día, Blizzard decidió reducir drásticamente el personaje de brujo y eliminar la parte de daño mágico del hechizo de extracción de vida. Lloró hasta quedarse dormido y ese día, al darse cuenta de los horrores de los servidores centralizados, decidió renunciar y crear la red descentralizada Ethereum. En noviembre de 2022, se descubrió que FTX, la bolsa de derivados más grande del mundo, se había apropiado indebidamente de fondos de usuarios. El fundador de SBF fue arrestado por la policía de las Bahamas y estaba preparado para ser trasladado a los Estados Unidos para ser juzgado.

Desde el jugador Warlock que fue inexplicablemente apuñalado por la espalda por Blizzard hace 13 años hasta los usuarios victimizados de FTX que defienden sus derechos hoy, somos cada vez más conscientes de la importancia de la frase "Ni tu llave, ni tu moneda": incluso con auditorías de terceros. Los reguladores y los servidores centralizados aún pueden manipular y blanquear datos a voluntad, pero en una red descentralizada, el libro de contabilidad en cadena es transparente y no puede ser manipulado, siempre que tengamos la clave privada de nuestra propia cuenta, tenemos control absoluto. sobre nuestros bienes personales.

La descentralización es maravillosa, pero ¿a qué costo?

Los que vivimos en la red blockchain somos los primeros responsables de nuestros bienes personales. La compensación más crítica para la mayoría de los usuarios al elegir una billetera en cadena es: ¿cuánto riesgo y responsabilidad estoy dispuesto a asumir sobre mis activos? Tomemos como ejemplo las instituciones financieras tradicionales:

A los ojos de los usuarios que buscan seguridad, esperan poner su dinero en un banco con procedimientos de apertura de cuentas complicados pero a gran escala: Seguridad de fondos (riesgo) de los grandes bancos > Procedimientos de apertura de cuentas estándar y estrictos (responsabilidad)

A los ojos de los usuarios que buscan practicidad, pueden simplemente poner su dinero en WeChat y Alipay. WeChat y Alipay pueden completar fácilmente transacciones P2P y solo requieren una tarjeta de identificación y un número de teléfono móvil para completar el registro, incluso si WeChat y Alipay son solo. Dos empresas que cotizan en bolsa en lugar de instituciones bancarias respaldadas por el estado: conveniencia (responsabilidad) de WeChat > estado operativo de WeChat (riesgo)

Volviendo a web3, tenemos dos formas de almacenar activos en web3, billeteras con custodia y billeteras sin custodia. Antes de eso, debemos dar una breve introducción al principio de las billeteras:

Monedero y clave privada

La generación de la cuenta es el proceso de creación de la clave privada. En Ethereum, existen dos tipos de cuentas: cuentas EOA (External Owned Account, cuentas externas) y cuentas de contrato (contratos inteligentes implementados en la cadena a través de cuentas EOA):

Tomando como ejemplo la cuenta EOA,

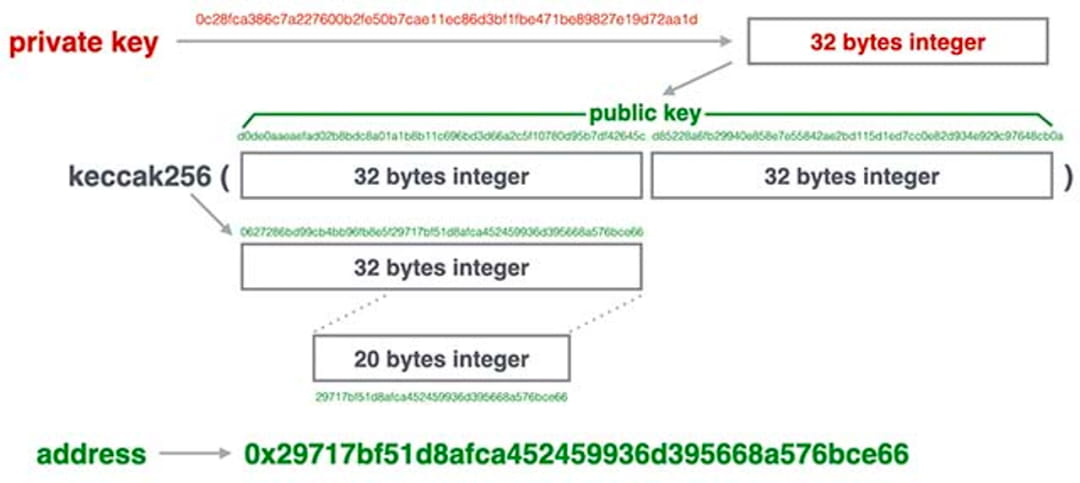

Dirección de EOA

Generando un número aleatorio de 256 bits como clave privada, y luego usando la clave privada para derivar la clave pública correspondiente usando el algoritmo SHA3, y luego usando keccak-256 para calcular la dirección (los últimos 20 bytes del hash original) , una única La cuenta personal correspondiente a la clave privada. Durante este proceso, la clave privada calculará y generará 12 mnemotécnicos, y podemos utilizar los mnemotécnicos para volver a derivar la clave privada.

Actualmente, las billeteras dApp más populares en las principales cadenas son las billeteras EOA, como Metamask, Phantom (Solana), BSC Wallet (BSC) y Keplr (Cosmos).

2. La cuenta inteligente es un fragmento de código EVM implementado en la cadena a través de la cuenta EOA, que puede realizar diferentes funciones. Pero a diferencia de la cuenta EOA, la cuenta del contrato no tiene una clave privada y no puede ejecutarse activamente. Solo puede ser llamada por la cuenta EOA. Por lo tanto, el control final de la billetera del contrato inteligente = la clave privada de la cuenta EOA utilizada para la implementación. El contrato entendido en este nivel, las cuentas de contratos inteligentes también están controladas por claves privadas. Siempre que la dirección de la billetera sea un contrato, es una billetera de contrato inteligente.

Las billeteras de contratos inteligentes se dividen en billeteras de firmas múltiples (cuenta Multisig) y billeteras abstractas de cuentas (cuenta abstracta):

Carteras con múltiples firmas: ya en 2013, las carteras con múltiples firmas se han convertido en la mejor opción para los FMI. Esta tecnología se desarrolló originalmente en el ecosistema de Bitcoin y ahora existen excelentes billeteras con múltiples firmas en Ethereum (como Gnosis Safe): la Fundación Ethereum utiliza una billetera con múltiples firmas 4 de 7 (es decir, crea un contrato inteligente). para almacenar fondos y controlar el contrato a través de 7 cuentas EOA. Solo cuando se firman más de 4/7 cuentas EOA, se puede completar la firma).

La abstracción de cuentas utiliza una única billetera EOA para controlar la dirección del contrato para lograr el efecto de simular EOA con contratos inteligentes. Todos los proyectos populares como Argent/Loopring pertenecen a billeteras de abstracción de cuentas.

Dirección del contrato de Apecoin

3. Una vez creada la cuenta, cualquier actividad en cadena en la que participemos es inseparable de la participación de la clave privada.

Según la introducción del maestro Liao Xuefeng:

En una red descentralizada, no existe una institución de confianza como un banco. Si desea realizar una transacción entre dos nodos, debe implementar un mecanismo para transacciones seguras bajo confianza cero.

Supongamos que Xiao Ming y Xiao Hong quieren llegar a un acuerdo. Una forma de llegar a un acuerdo es que Xiao Hong afirme que Xiao Ming le dio 10.000 yuanes, lo que obviamente no es creíble;

Otra forma de crear una transacción es: Xiao Ming afirma que le dio a Xiao Hong 10.000 yuanes. Siempre que se pueda verificar que esta declaración la hizo Xiao Ming y que Xiao Ming realmente tiene 10.000 yuanes, entonces la transacción se considera efectiva. .

¿Cómo verificar la declaración de Xiao Ming?

La firma creada a través de la clave privada permite al verificador confirmar el iniciador de la declaración: cualquiera puede usar la clave pública para comparar la firma digital y el resultado de la transferencia. Dado que solo Xiao Ming con la clave privada puede iniciar esta declaración, yo puedo. Estoy convencido de que esta declaración fue hecha por Xiao Ming.

En la red Ethereum, tales transacciones incluyen no solo transacciones de transferencia P2P, sino también llamadas a contratos inteligentes.

Entonces, cuando usamos la billetera a diario, equivale a llamar a la clave privada local a través de la plataforma de la billetera para completar la firma en la cadena.

Seguridad de la billetera, umbrales y resistencia a la censura

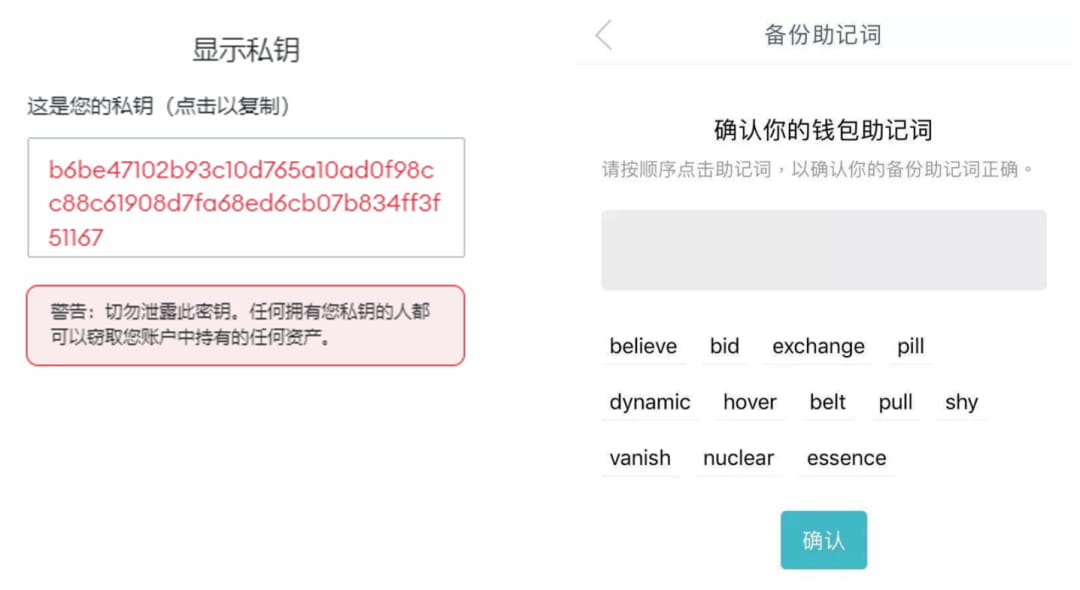

Todo lo relacionado con la billetera se basa en claves privadas. Una billetera es esencialmente una herramienta que 1. crea una clave privada, 2. mantiene la clave privada, 3. usa la clave privada, 4. hace una copia de seguridad de la clave privada, 5. restaura la clave privada. La copia de seguridad de la clave privada actual. La solución de recuperación son las palabras mnemotécnicas, es decir, las combinaciones de 12/24 palabras que aparecen al registrar una billetera:

La frase mnemotécnica puede deducir el texto sin formato de la clave privada. Cuando el usuario migra la billetera a un nuevo dispositivo, solo necesita ingresar la frase mnemotécnica en la aplicación de la billetera para deducir la clave privada y recuperar el control de la billetera.

Para los usuarios, clave privada = frase mnemotécnica, pero estos dos conceptos siguen siendo diferentes en el uso diario de la billetera: la frase mnemotécnica es la solución de respaldo y recuperación de la clave privada del usuario.

Una analogía: el mnemónico es equivalente a copiar su clave. Cuando su clave se pierde, puede usar el mnemónico para generar una clave idéntica.

Dado que la clave privada es nuestra única credencial para interactuar con la red blockchain, es nuestra responsabilidad mantener segura la clave privada y la frase mnemotécnica de nuestra billetera. Por supuesto, la forma más segura de crear una cuenta es crear una cuenta en un entorno fuera de línea y generar su propia dirección ejecutando números aleatorios (claves privadas) y algoritmos SHA256 a través del código. Sin embargo, este umbral es sin duda demasiado alto y no es adecuado. para la mayoría de los usuarios. Por lo tanto, al elegir una billetera, los usuarios deben considerar tres puntos: seguridad, umbral y resistencia a la censura:

Seguridad: ¿Qué tan caro es para un hacker descifrar una clave privada/frase mnemotécnica de billetera?

Tomando como ejemplo las carteras de hardware, los piratas informáticos solo pueden obtener las claves privadas de los usuarios mediante phishing o robando claves privadas fuera de línea.

Umbral: ¿Qué tan fácil es usar la billetera?

El proceso de registro de Metamask requiere que los usuarios registren 12 mnemotécnicos, y es necesario volver a ingresar 12 mnemotécnicos al cambiar de dispositivo. El registro de intercambio de Binance y el inicio de sesión del dispositivo se pueden completar con un clic a través del inicio de sesión por correo electrónico.

Resistencia a la censura: si el control final de la billetera recae en el usuario

Si la aplicación de billetera guarda el texto claro de la frase mnemotécnica importada por el usuario y la carga en el servidor, los piratas informáticos pueden robar la billetera del usuario descifrando el servidor. E incluso si no hay un ataque de piratas informáticos, todavía existe la posibilidad de que el lado del proyecto Slope haya cometido un robo y no haya logrado resistir la censura.

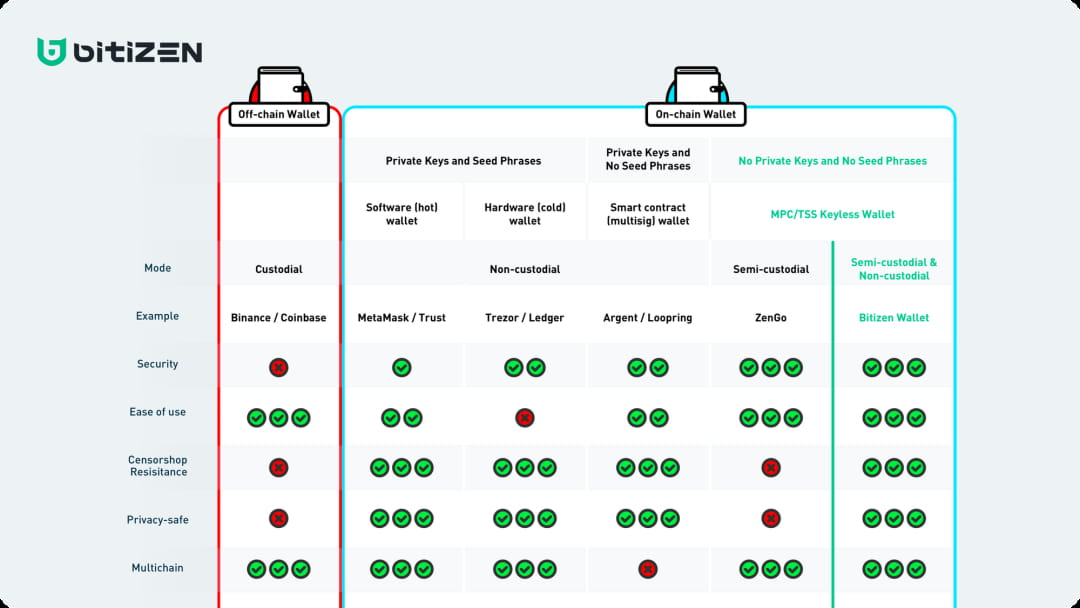

Hay dos categorías principales de billeteras: billeteras sin custodia y billeteras con custodia centralizada.

Monedero sin custodia: los usuarios conservan sus propias frases mnemotécnicas

a. Tomemos como ejemplo la billetera convencional Metamask. MetaMask es una billetera de criptomonedas sin custodia (o con autocustodia). Sin custodia significa que MetaMask no almacena ningún dato sobre la billetera y todos los datos de la clave privada están en el navegador o la aplicación móvil a nivel local. Cuando el usuario necesita realizar actividades de firma en cadena, MetaMask llamará al privado. clave del archivo local para firmar. Y si la clave privada y la frase mnemotécnica del usuario se pierden o son robadas, Metamask no podrá ayudar al usuario a recuperarlas y los activos del usuario se perderán permanentemente.

b. Reconocida como la billetera de hardware más segura (como Ledger), se utiliza un dispositivo de hardware para generar la clave privada y la dirección de la billetera fuera de línea, y luego la clave pública de la dirección se importa a una billetera web como Metamask. Se requiere firma, Ledger El hardware se confirma fuera de línea. Dado que la clave privada no toca Internet en absoluto, es difícil para los piratas informáticos robar la clave privada en la billetera de hardware. Sin embargo, si el usuario pierde la frase mnemotécnica o sufre phishing, el efecto protector de la billetera de hardware se reducirá a cero y los activos del usuario seguirán siendo robados.

Cartera alojada

Las billeteras de intercambio como Coinbase/Binance adoptan un método de billetera administrada. La diferencia es que la cuenta que se muestra en Coinbase no contiene la clave privada del usuario, sino que es solo el número de cuenta que se muestra en el programa Coinbase en lugar de en Etherscan. Los activos de la cadena pueden entenderse como usuarios que confían en Coinbase y confían activos a Coinbase en lugar de poseerlos ellos mismos, por lo que las cuentas de Coinbase no pueden interactuar con dAPP como Uniswap.

En términos generales, en una billetera de custodia, la parte del proyecto mantiene la frase mnemotécnica en su nombre y el umbral para registrar y restaurar la billetera es bajo, pero la seguridad de la billetera depende de la parte del proyecto y no del usuario mismo, y el la parte del proyecto tiene control real sobre la billetera; la frase mnemotécnica de la billetera no está en manos del usuario y el umbral para registrar y restaurar la billetera es alto, pero la seguridad y la resistencia a la censura son altas.

Desventajas de los esquemas mnemotécnicos.

A medida que WEB3 continúa desarrollándose, han surgido cada vez más demandas y escenarios de aplicación, y la ecología en la cadena está en auge. Especialmente el verano de Defi en 2021 ha atraído a una gran cantidad de usuarios que originalmente solo comerciaban en intercambios para migrar sus activos a On. En la cadena, en marzo de 2022, los usuarios activos mensuales de MetaMask alcanzaron los 30 millones. Sin embargo, al mismo tiempo, las frases mnemotécnicas, como la solución de recuperación de cuentas de frases mnemotécnicas más común, se han convertido en el principal objetivo de los piratas informáticos: para los usuarios comunes, The. El incidente de robo de billetera más común es que la frase mnemotécnica se copia en el portapapeles o que un sitio web de phishing roba el archivo de clave privada almacenado localmente.

Cuando un hacker ataca, necesita medir el costo del ataque y las recompensas obtenidas. Todas las claves privadas (12 palabras mnemotécnicas) son subconjuntos del diccionario. Mientras el diccionario esté agotado, el hacker puede obtener todos los activos del diccionario. cadena. . Sin embargo, esta relación entrada-salida es mala si el diccionario organiza todas las combinaciones mediante un algoritmo de fuerza bruta;

Las palabras mnemotécnicas convencionales actuales son 12 palabras en inglés y el vocabulario tiene un total de 2048 palabras. Es decir, 2048^12=5.44e39 tipos (54445178707350000000000000000000000000000000);

Si se utiliza una potencia informática tan enorme, los piratas informáticos ya pueden controlar la red BTC mediante un ataque del 51%;

Por lo tanto, el método con mayor tasa de retorno para los piratas informáticos es obtener la frase mnemotécnica del usuario mediante phishing o robar la clave privada guardada en el dispositivo local del usuario.

Continuando con el ejemplo de Metamask, hay dos lugares donde un hacker puede obtener la frase mnemotécnica guardada y la clave privada:

frase mnemotécnica

a. Después de crear la billetera, el usuario debe conservar el mnemotécnico generado. Generalmente se recomienda copiarlo en una hoja blanca con lápiz y papel y conservarlo correctamente. Sin embargo, también hay personas perezosas que usarán el portapapeles. cópielo, péguelo y guárdelo en un documento, o incluso en el historial de chat de WeChat;

b. Si un pirata informático ha instalado malware en el teléfono/computadora del usuario y monitorea el portapapeles del usuario en todo momento, puede robar la clave privada recién creada. Por ejemplo, QuickQ VPN estuvo expuesta a copiar los portapapeles de los usuarios para robar frases mnemotécnicas.

clave privada

a Al mismo tiempo, Metamask generalmente cifra la clave privada y la guarda en el dispositivo local donde se crea la billetera para poder llamarla en cualquier momento si el complemento Metamask está instalado en Chrome:

i. En la ubicación de almacenamiento en Windows, la dirección de almacenamiento de la clave privada de Metamask:

C:\Usuarios\NOMBRE_DE_USUARIO\AppData\Local\Google\Chrome\Datos de usuario\Default\Configuración de extensión local\nkbihfbeogaeaoehlefnkodbefgpgknn

ii. Ubicación de almacenamiento en Mac: Biblioteca>Soporte de aplicaciones>Google>Chrome>Predeterminado>Configuración de extensión local>nkbihfbeogaeaoehlefnkodbefgpgknn.

b. La seguridad de Metamask depende de la seguridad de Chrome. Una vez que un pirata informático viola el firewall de Chrome, el pirata informático puede obtener la clave privada de la dirección del usuario y transferir todos los activos. Es por eso que las billeteras de hardware son más seguras que las billeteras enchufables como Metamask.

Además de Metamask, algunas billeteras no administradas ni siquiera logran una alta resistencia a la censura, como el incidente de robo de la billetera Slope en Solana: la aplicación móvil de Slope envió palabras mnemotécnicas a su servidor Sentry a través de TLS al crear la billetera Phantom. luego se almacena en texto claro, lo que significa que cualquier persona con acceso a Sentry puede acceder a la clave privada del usuario.

Además, existen más incidentes de seguridad de billeteras dignos de nuestra reflexión:

Cuenta EOA robada

Roban la billetera del fundador de Fenbushi Capital:

El motivo del robo de la billetera de Shen Bo fue la filtración de la frase mnemotécnica. La billetera utilizada en el momento del robo era Trust Wallet. La cantidad robada incluía aproximadamente 38,23 millones de USDC, 1.607 ETH, 720.000 USDT y 4,13 BTC.

La billetera Wintermute fue atacada y perdió aproximadamente 160 millones de dólares. El motivo del robo fue que Wintermute usó Profanity para crear una billetera Vanity para ahorrar tarifas de gas (comenzando con 0x0000000, que puede ahorrar gasolina al llamar a contratos inteligentes):

Profanity está diseñado para ayudar a las personas a generar una cuenta con efectos visuales especiales, como una cuenta que comienza o termina con caracteres especiales. Por otro lado, algunos desarrolladores lo usan para generar cuentas que comienzan con muchos ceros.

Después de que Profanity obtenga la primera clave privada de 32 bits, SeedPrivateKey, para colisionar con la dirección de cuenta requerida, iterará continuamente la clave privada a través de un algoritmo fijo, hasta 2 millones de veces (el valor proviene del artículo divulgado por 1 pulgada). . Cuando se conoce la clave pública, podemos obtener la SeedPrivateKey enumerando exhaustivamente la SeedPrivateKey y el Iterator. La cantidad calculada es aproximadamente 2 ^ 32 veces 2 millones de veces. Una tarjeta gráfica con una potente potencia informática puede completarla en unos pocos días o incluso en unos pocos. horas.

Cuenta de contrato robada

Se robó la dirección de implementación del contrato de Paraswap:

Según el informe de investigación de SlowMist: la dirección del hacker (0xf358..7036) obtuvo los permisos de clave privada de ParaSwap Deployer y QANplatform Deployer. El hacker retiró $1,000 de ParaSwap Deployer y los transfirió dentro y fuera de las direcciones del implementador de QANplatform como prueba. Usamos la plataforma AML para analizar 0xf358..7036 y descubrimos que el hacker también robó The SolaVerse Deployer y muchas otras direcciones hermosas. Hasta la fecha, los piratas informáticos han robado más de 170.000 dólares.

El puente Ronin fue pirateado en marzo de este año, lo que resultó en la pérdida de 173.600 ETH y 25,5 millones de USDC:

El hacker creó una empresa inexistente, se conectó con el ingeniero senior de Axie a través de Linkedin y WhatsApp, lo atrajo con nuevas oportunidades laborales, concertó una entrevista y finalmente le ofreció un salario generoso. Sin embargo, el expediente de la oferta era venenoso, por lo que tuvo éxito. invadió el sistema Axie y robó El ingeniero implementa la clave privada de la dirección EOA del contrato.

Además de ser el objetivo principal de los piratas informáticos, el esquema mnemotécnico también es un umbral alto que impide que nuevos usuarios ingresen a WEB3.

Al crear una billetera, debe copiar manualmente 12 palabras por razones de seguridad, y es mejor no tomar fotografías de este documento técnico y guardarlo. Incluso utilizando un software confiable de código abierto para guardar contraseñas (como 1password), no podemos usar el conveniente método de copiar y pegar debido al riesgo de robo del portapapeles.

Al restaurar la billetera, es decir, al cambiar el dispositivo de inicio de sesión, debe abrir este documento técnico y volver a ingresar 12 palabras.

Mantener una hoja de papel blanco con 12 palabras escritas suena muy poco confiable y poco web3: esperamos vivir en el futuro del metaverso, pero la seguridad de nuestras cuentas depende de una hoja de papel blanco inventada en la dinastía Song. En este punto, estos dos pasos son suficientes para disuadir a la mayoría de los jugadores de web2. Después de todo, en el mundo de web2, la mayoría de los procesos de registro se pueden iniciar con un clic utilizando una cuenta de Google/ios.

Nueva solución para recuperar cuentas sin memorizar palabras

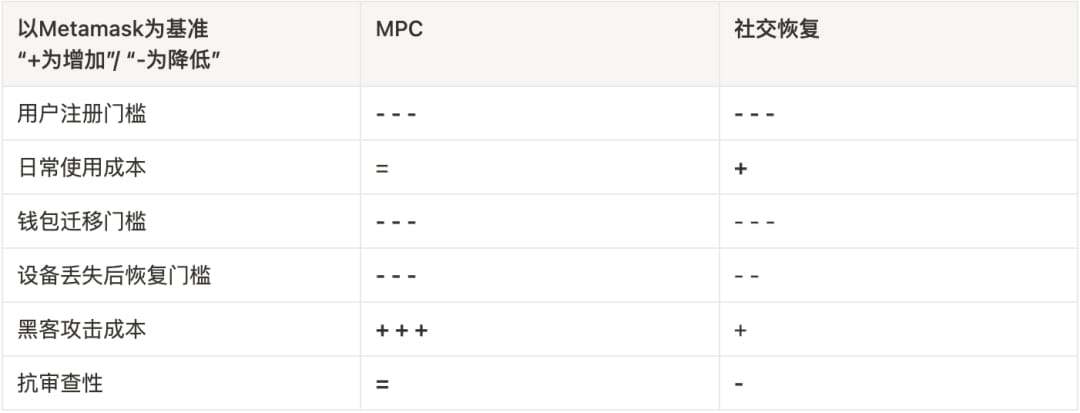

Para reducir el umbral de la billetera y atraer a más usuarios a WEB3, necesitamos utilizar soluciones de inicio de sesión de cuentas sociales como Web2 sin perder la seguridad y la resistencia a la censura de la billetera. Por lo tanto, necesitamos una solución de recuperación de cuentas más cómoda y segura. Todas las discusiones actuales apuntan al final: la memoria indefensa. Actualmente existen dos soluciones de implementación para palabras indefensas: solución MPC y solución de recuperación social.

Solución MPC: la clave privada es calculada y generada por múltiples partes, evitando así accidentes de un solo punto causados por la pérdida/robo de la clave privada del usuario.

Puede entenderse como: MPC es un 3FA. Cada método de verificación contiene un fragmento de clave. La cerradura de la puerta no tiene una clave separada. Cuando se pierde uno de los fragmentos de clave, el usuario puede utilizar otros métodos de verificación para recuperar la clave perdida. fragmento de clave

Solución de recuperación social: almacene los fondos en contratos inteligentes, controlados por la billetera EOA a través de una solución de firma múltiple/firma única, y designe un guardián externo confiable. Cuando se pierde la clave privada de la billetera EOA, el guardián externo la reemplaza. el control del contrato, por lo que el usuario no necesita guardar la frase mnemotécnica.

Las discusiones actuales generalmente discuten la recuperación social y las billeteras de abstracción de cuentas. Cabe señalar que la solución de recuperación social es un estándar y una función en los contratos inteligentes, propuesta por EIP-2429 en 2019, lo que significa que los usuarios pueden controlar el contrato a través de guardianes. Se reemplaza la clave privada; el recientemente discutido EIP-4337 es una discusión sobre la abstracción de cuentas, que discutiremos en el siguiente capítulo.

solución MPC

La solución MPC es que al crear una billetera EOA, varias partes crean conjuntamente fragmentos de clave privada. En 2019, se publicó en CRYPTO 2019 el artículo "Firma digital de curva elíptica bipartita basada en computación multipartita segura", que puso oficialmente la implementación de MPC en el campo de visión de todos. MPC significa Computación Multipartita Segura.

La computación multipartita (MPC) es una rama de la criptografía que comenzó con el trabajo pionero de Andrew C. Yao hace casi 40 años. Al utilizar el cálculo multipartito, la generación de claves privadas ya no necesita completarse en un solo punto, sino que puede ser calculada y mantenida por un grupo de múltiples partes (n partes) que no confían entre sí (n claves privadas fragmentadas). Esta tecnología es DKG (Generación de claves distribuidas).

La generación de claves distribuidas se puede realizar de una manera que permita diferentes tipos de estructuras de acceso: una configuración normal "t de n" (se puede probar una firma válida siempre que t de n fragmentos de clave privada participen en la firma) Podrá tolerar hasta fallas arbitrarias en operaciones relacionadas con la clave privada sin comprometer la seguridad.

Esquema de firma de umbral (TSS) es el nombre que se le da a la combinación de generación de claves distribuidas (DKG) y firmas distribuidas.

Al mismo tiempo, cuando los fragmentos de clave privada de una de las partes se pierden o quedan expuestos, la solución MPC admite la recuperación y el reemplazo de fragmentos de clave privada, garantizando la seguridad de la cuenta sin cambiar de cuenta.

La solución MPC garantiza que la clave privada completa no aparezca en la creación, el uso, el almacenamiento, la copia de seguridad y la recuperación de la cuenta. A través de la generación/mantenimiento conjunto de fragmentos de clave privada por parte de múltiples partes y el esquema de firma de umbral TSS "t de n", alcanza un nivel mejor que Metamask. Es más conveniente generar/mantener billeteras de claves privadas en un solo punto. Seguridad y resistencia a la censura: en comparación con las soluciones tradicionales de frases mnemotécnicas, mejora enormemente la seguridad del usuario e incluso es comparable a las carteras de hardware.

seguridad

a. Sin clave privada/mnemónico: durante el proceso de generación de la billetera, cada parte (parte del proyecto de la billetera y usuario) genera fragmentos de clave privada a través de MPC. La clave privada completa nunca aparece durante todo el proceso. Se puede entender que MPC es verdaderamente privado. billetera sin llave;

b. El costo de los ataques de piratería aumenta considerablemente: incluso si un pirata informático invade el dispositivo local del usuario, sólo puede obtener fragmentos de la clave privada. Sólo cuando un hacker domina el servidor de la billetera + el dispositivo local del usuario puede robar la propiedad del usuario.

límite:

Inicio de sesión social: los usuarios pueden crear cuentas en la billetera MPC a través de métodos de verificación de identidad, como el correo electrónico (suponiendo que la billetera MPC adopte un esquema de firma 2/2, es decir, se pueden usar dos fragmentos de clave privada al mismo tiempo para firmar).

Resistencia a la censura:

La institución centralizada (lado de la billetera/dispositivo de respaldo) solo posee fragmentos de la clave privada de la cuenta y no puede controlar la cuenta del usuario.

programa de recuperación social

La solución de recuperación social se implementa en una cuenta de contrato inteligente. Se puede entender que la billetera de contrato inteligente utiliza la cuenta EOA para implementar un contrato para administrar fondos en la cadena. control sobre el contrato inteligente derecho.

La billetera de contrato inteligente no es una solución privada sin clave porque la billetera EOA controlada tiene una clave privada;

Pero las billeteras de contratos inteligentes pueden cambiar las claves privadas de firma de los usuarios a través de esquemas de recuperación social;

La solución de recuperación social es pedirle a su tutor que reemplace su clave después de perderla.

Dos años después de la propuesta EIP-2929, Vitalik propuso por primera vez un caso de aplicación de billetera de recuperación social en el foro en 2021:

Al crear una billetera de contrato inteligente, los usuarios pueden designar otras direcciones de EOA como "tutores". La dirección del "tutor" debe registrarse en la cadena para confirmar y pagar las tarifas de gas;

La cuenta EOA del usuario sirve como "clave privada de firma" y puede usarse para aprobar transacciones;

Hay al menos 3 (o más) "guardianes" de las cuentas EOA que no pueden aprobar transacciones, pero pueden cambiar la "clave privada de firma". Cambiar la "clave privada de firma" también requiere que el "tutor" pague una tarifa de gas para confirmar la firma;

La firma de clave privada tiene la función de agregar o eliminar tutores, pero todo el proceso lleva algún tiempo (normalmente entre 1 y 3 días).

En escenarios de uso diario, los usuarios pueden usar carteras de contratos inteligentes con capacidades de recuperación social (como Argent y Loopring) al igual que carteras normales, confirmando transacciones con sus claves de firma. De esta forma, cada transacción se completa rápidamente con una única confirmación, como en los monederos tradicionales como Metamask:

a. Crear una clave privada

La billetera abstracta de cuenta no se diferencia de Metamask en la creación de claves privadas.

b. Mantener la clave privada

Dado que la billetera EOA que controla el contrato solo se usa como una "clave privada de firma" y puede transferir el control a través de un tutor, los usuarios no necesitan conservar específicamente la frase mnemotécnica.

c.Usar clave privada

○ Las billeteras de contrato también son transferencias/transacciones y, debido a que necesitan llamar a contratos, serán más caras que las billeteras MPC y las billeteras tradicionales;

○ Pero debido a que es un contrato de compra, admite el uso de tokens no nativos como USDC/USDT para el pago (por ejemplo, ETH es el token nativo utilizado para pagar tarifas de gas en Ethereum. Esto sin duda reducirá en gran medida la dificultad). de interacción para los nuevos jugadores Web3: en principio, en la misma transacción, el equipo del proyecto intercambia el USDC del usuario por ETH y luego paga la tarifa del gas en su nombre.

d. Copia de seguridad de la clave privada

El paso de copia de seguridad de la clave privada de la billetera abstracta de la cuenta se reemplaza por un "guardián", sin embargo, esto es contrario a la intuición y costoso:

① El usuario está usando web3 por primera vez y quiere registrar una billetera, pero necesita encontrar tres amigos confiables que ya tengan billeteras EOA en web3 y pedirles que paguen tarifas de gasolina para convertirse en sus tutores;

② Si el usuario desea compensar la tarifa de gas de un amigo y utiliza la billetera recién creada para realizar tres transferencias, se debe pagar un total de 6 tarifas de gas para crear una billetera. Crear una cuenta en la billetera MPC no tiene costo.

e.Restaurar clave privada

Si un usuario pierde su clave de firma, puede solicitar el uso de la función de recuperación social. Los usuarios deben comunicarse con su tutor y pedirle que firme una transacción especial (el usuario o tutor paga la tarifa del gas) y cambie la clave pública de firma registrada en el contrato de billetera por una nueva firma. Esto es mucho más sencillo: el tutor puede ver la solicitud de recuperación y firmarla visitando una página web como security.loopring.

Sin embargo, la seguridad de la clave privada no ha alcanzado el nivel de la billetera MPC:

Costo de ser atacado: los piratas informáticos aún pueden obtener la clave privada completa invadiendo el dispositivo del usuario. En otras palabras, los usuarios que usan billeteras de contrato inteligentes solo tienen una forma más de recuperar la clave privada en el caso de que se pierda.

Baja resistencia a la censura: dado que el programa de recuperación social requiere la designación de "guardianes", existe la posibilidad de que los "guardianes" se confabulen entre sí para hacer el mal.

Los principales riesgos de la recuperación social son:

① Colusión: si algunos usuarios saben que son parte de una recuperación, pueden estar interesados en ejecutar el ataque de recuperación;

②Ataque objetivo: un agente externo puede conocer al propietario de la recuperación y apuntar al punto más débil necesario para realizar un ataque de recuperación;

③ Exposición general: si un atacante logra infectar una gran dependencia del entorno de base de usuarios y obtiene acceso a múltiples identidades, también puede tener efectos secundarios en los usuarios no afectados a través de la recuperación.

Solución MPC versus solución de recuperación social: seguridad, umbral, resistencia a la censura

El futuro de la adopción masiva: billetera Web3

Con la solución de recuperación de cuenta impotente, podemos esperar una nueva generación de billeteras Web3, es decir, billeteras que se pueden registrar e iniciar sesión mediante correo electrónico. Hemos seleccionado proyectos representativos de billetera MPC y billetera abstracta de cuenta para analizarlos respectivamente: en términos de acceso de usuario, han alcanzado el umbral bajo de memoria sin palabras. Los evaluamos por separado desde la perspectiva de seguridad y resistencia a la censura.

#Bitizen

Entre las billeteras MPC, la billetera Bitizen, que es más completa en cuanto a anticensura y conveniencia, adopta una solución TSS 2/3. Analicémosla desde la perspectiva de la seguridad y anticensura de la billetera:

Seguridad:

a.Crear

Para lograr una fuerte auditabilidad, después de completar el registro de la billetera, el usuario puede usar un segundo dispositivo para hacer una copia de seguridad de los fragmentos de clave privada a través de Bluetooth, usando una solución 2/3TSS: servidor Bitizen, el dispositivo local del usuario y el segundo dispositivo del usuario.

b.Mantener

Dado que no se genera una clave privada completa durante el proceso de creación de la billetera, no hay ningún mnemotécnico: la cuenta Bitizen del usuario se asociará con el disco en la nube y el correo electrónico del usuario, y el usuario solo necesita iniciar sesión por correo electrónico para usar la billetera Bitizen normalmente. .

c.Uso

① El usuario puede obtener los fragmentos de clave privada almacenados en la nube de Bitizen y los fragmentos de clave privada almacenados en el dispositivo local mediante autenticación de reconocimiento facial para firma (2/3);

②Después de que el segundo dispositivo haga una copia de seguridad de los fragmentos de clave privada a través de Bluetooth, se puede guardar completamente sin conexión y no es necesario usarlo entre semana (la firma solo requiere que se complete el servidor de Bitizen y el dispositivo principal del usuario).

d.Copia de seguridad

① Haga una copia de seguridad de los fragmentos de la clave privada local en el disco en la nube del usuario;

② Cuando el usuario necesita cambiar el dispositivo para iniciar sesión, solo necesita autenticarse por correo electrónico y Bitizen le pedirá que restaure la copia de seguridad de los fragmentos de clave privada del disco en la nube.

e.Recuperación

①De manera similar, cuando el dispositivo del usuario pierde/borra accidentalmente los archivos locales de Bitizen, los fragmentos de clave privada se pueden recuperar a través del disco en la nube;

② Cuando el usuario ni siquiera puede iniciar sesión en el disco de la nube, Bitizen recalculará los fragmentos de clave privada a través de los fragmentos de clave privada en el servidor y el segundo dispositivo de respaldo del usuario, lo que le permitirá reanudar el uso normal.

Fuente: Bitizen Resistencia a la censura:

2/3 de la solución TSS permite a los usuarios tener control absoluto sobre sus propias billeteras (2/3 de los fragmentos de clave privada están en manos de los usuarios. Incluso si Bitizen quiebra o huye, los usuarios aún pueden ejercer el control normal). sobre sus billeteras.

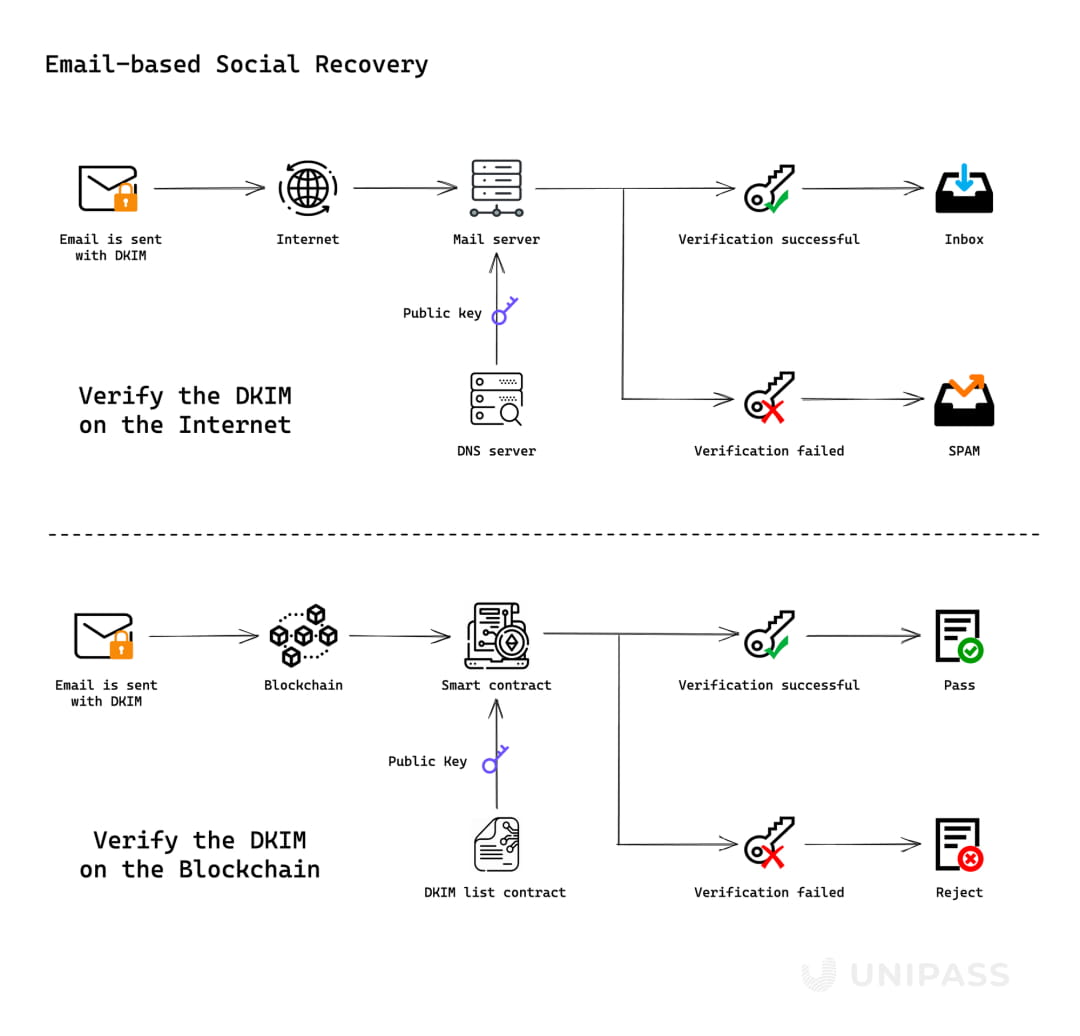

#PassUni

La billetera abstracta de cuenta toma a Unipass como ejemplo. Unipass adopta un enfoque de contrato inteligente + billetera MPC, que combina las ventajas de las dos soluciones:

En las transacciones, puede utilizar cualquier token admitido por la billetera (tokens convencionales de alta liquidez) para pagar las tarifas del gas;

En términos de almacenamiento de claves privadas, la tecnología MPC (2/2) y TSS se utiliza para generar claves privadas de forma distribuida, de modo que no hay posibilidad de que un hacker obtenga la clave privada en un único punto: el privado. La clave se divide en dos partes y una parte se almacena en Unipass en el servidor y se guarda una copia en el dispositivo local del usuario.

Para recuperar claves privadas, Unipass utiliza la solución DomainKeys Identified Mail (DKIM). Los usuarios pueden utilizar direcciones de correo electrónico como "guardianes" en lugar de otras direcciones EOA. Esto reduce en gran medida el umbral para que los usuarios encuentren tutores: no es necesario que los utilicen. el área. Blockchain solo requiere la dirección de correo electrónico del tutor.

Fuente: Unipass

Umbral bajo -> alta aplicabilidad

Las billeteras de bajo umbral no son el fin de las aplicaciones de billetera. La infraestructura actual de Web3 todavía está muy por detrás de las finanzas tradicionales de Web2. Las funciones de deducción automática y pago automático regular proporcionadas por Visa brindan una gran comodidad a los usuarios, pero aún son difíciles de implementar en Ethereum. Las cuentas de abstracción de cuentas pueden ser la próxima narrativa de billetera blockchain altamente aplicable: Visa publicó un artículo "Pagos automáticos para billeteras de autocustodia" para explorar el uso de la billetera de abstracción de cuentas Argent para implementar en la red StarNet Pagos programables automatizados, que permiten a los usuarios automatizar los pagos. utilizando billeteras autohospedadas sin tener que firmar cada transacción. ¿Cómo se implementa la billetera abstracta de cuenta? En realidad, este concepto tiene sus orígenes hace mucho tiempo.

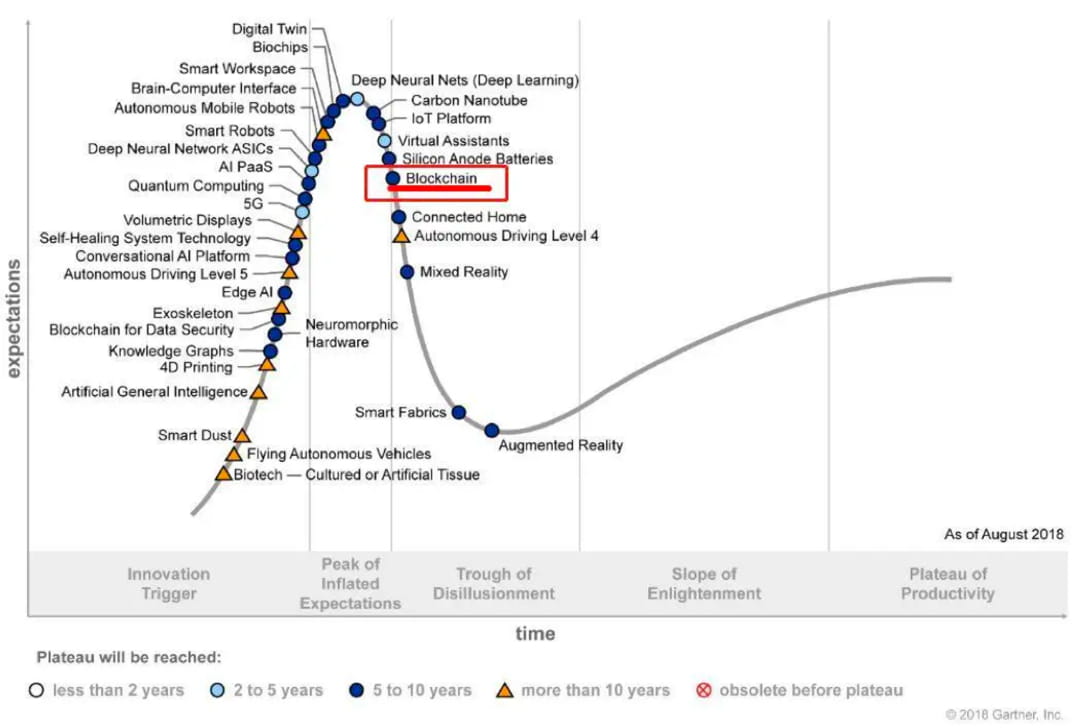

Abstracción de cuenta: de EIP-2938 a EIP-4337

Con la propuesta de EIP-4337, el tema de la abstracción de cuentas ha vuelto a llamar la atención de todos. La solución de recuperación social y la abstracción de cuentas (utilizando contratos inteligentes como billeteras EOA, es decir, abstracción de cuentas) se propusieron antes de EIP-1271 y fueron implementadas por Argent y otras billeteras en la Capa 2 como StarkNet y EIP-4337. La solución ha sido objeto de acalorados debates en la comunidad recientemente. ¿Cuál es la diferencia (abstracción de cuenta)?

Desde EIP-86 en 2015 hasta el reciente punto de acceso EIP-4337, el pensamiento central de los desarrolladores gira en torno a "el contrato es la billetera" y la abstracción de cuentas permite a los usuarios interactuar con la red principal de una manera intuitiva. Esto permite a los usuarios controlar con precisión los permisos clave de sus cuentas. Dado que se ha estipulado el código de la cuenta EOA, es imposible realizar un diseño modular y funcional en la billetera EOA, como agregar transferencia por lotes/recuperación social y otras funciones, por lo que todos se centran en los contratos inteligentes. La propuesta más cercana a EIP-4337 es EIP-2938. También define un nuevo protocolo de operación de contrato inteligente, pero debe modificarse en la capa de consenso, lo que dificulta que los desarrolladores lo mantengan. La principal innovación. es que la red principal no requiere cambios de protocolo a nivel de consenso.

En EIP-1237, el inicio de la firma de la dirección del contrato debe depender del Relayer centralizado para la firma, y el Relayer está centralizado, y los estándares entre cada Relayer son diferentes y no es compatible con múltiples cadenas / múltiples dAPP. ;

En EIP-4337, se propone reemplazar Relayer con Bunbler, que es un multipartito descentralizado, que mejora la resistencia a la censura de las billeteras de contratos inteligentes y unifica los estándares de firma, lo que puede reducir en gran medida la dificultad de integración para los desarrolladores;

EIP-4337 tendrá impacto en el futuro, pero por ahora no mejorará la experiencia del usuario. Por lo tanto, el entusiasmo por discutir esta solución se limita a los VC y los desarrolladores. Es más como Move to Aptos, lo que entusiasma a los VC y otros inversores y a la comunidad de desarrolladores. Para los usuarios de web3, ¿está escrito Layer1 en Solidity o Move? La experiencia del usuario no ha cambiado mucho todavía.

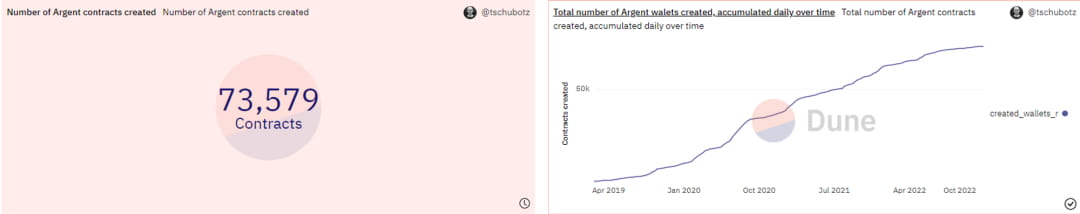

① Después de todo, Argent, una billetera con extracción de cuentas, ha completado una financiación de 56,2 millones de dólares desde 2018. Después de 4 años de desarrollo, solo tiene 7.40.000 direcciones: justo después del auge de defi, los usuarios del círculo monetario cambiaron de intercambios al uso de Metamask El aumento de Metamask se debe al alto APY de las minas. En la actualidad, la moda de las carteras de contratos inteligentes todavía necesita un nuevo catalizador;

Fuente: Dune ②Los depósitos de los usuarios actuales en Argent no son tan grandes como el monto del financiamiento

Fuente: Dune ③Sin embargo, con la implementación de la propuesta de abstracción de cuentas de la red principal de Ethereum, significa que los usuarios de Argent pueden conectarse sin problemas desde StarkNet a la red principal de Ethereum. También vale la pena esperar las chispas encendidas en este proceso.

Casos de uso

①Control de permisos refinado: refine el permiso de firma única de EOA:

▽Otorgue al usuario A un límite de transferencia de X TokenB en el contrato

▽Otorgar permisos de transacción tokenC autorizados del contrato de usuario B en lugar de permisos de transferencia

▽Cuando nadie usa el contrato durante mucho tiempo, el derecho a usar el contrato se transferirá automáticamente

② Métodos de pago diversificados de Gas: pago por terceros o pago en cualquier token

③Deducción automática/reembolso automático

Abrazando el futuro de Web3

Como cliché, hay 4.800 millones de usuarios de web2 y los usuarios de web3 apenas superaron los 100 millones en 2022. Todavía estamos en la etapa inicial salvaje del desarrollo de blockchain.

Volviendo a la pregunta al principio del artículo: "¿Cuánto riesgo y responsabilidad estoy dispuesto a asumir por mis activos?", ¿puedo asegurarme de que mi billetera no se pierda sin tener que recordar mi clave privada?

Siempre he escuchado preguntas tradicionales de VC: ¿Existe algún escenario que solo web3 pueda hacer pero web2 no? Creemos que la billetera Web3 es un ejemplo de cómo darle una bofetada a la Web2 tradicional: solo en la red descentralizada de Web3 podemos esperar una buena billetera que cumpla con la resistencia a la censura, la seguridad y la experiencia del usuario. responsabilidad. La aparición de una billetera de este tipo también es una base importante para que los 4.700 millones de usuarios de Web2 adopten el futuro de Web3: la billetera no es solo la primera entrada a Web3, sino también el nombre de dominio en la cadena (como ENS), el token vinculado al alma (Soul-Bounded Token), la base para el desarrollo de sistemas de reputación en cadena (identificadores descentralizados), sin un entorno de billetera seguro, la construcción de Web3 Lego no tendrá una base sólida.

Necesitamos pensar más seriamente. No hay muchas oportunidades para disparar en el mercado bajista. MPC nos ha mostrado un futuro en el que las billeteras EOA serán más fáciles de usar y más seguras, y aún queda un largo camino por recorrer. Aún queda un largo camino por recorrer antes de que los contratos inteligentes puedan conectarse a las dAPP. El plan de recuperación social actualmente parece inútil, pero las posibilidades futuras de los contratos inteligentes son emocionantes. dinero para entregar esta respuesta.

2022 es un año oscuro para las criptomonedas, pero todavía creemos que el futuro es brillante. Somos brujos despiertos en World of Warcraft y queremos crear un mundo donde nadie pueda quitarnos el sifón de vida (a menos que se vote la propuesta).

Declaración: Parte de este artículo se basa en una entrevista con Winson, director ejecutivo de la billetera Web3. Bitizen es una de las carteras de RedlineDAO. Nos gustaría agradecer a Bitizen y Winson por su apoyo a este artículo.

Referencias

Descripción de la firma del umbral: https://www.wwsww.cn/btbjiaoxue/1273.html

Llevar a los usuarios de Web2 a Web3: el futuro pertenece a la indefensa billetera de palabras: https://mp.weixin.qq.com/s/TF2FCQDyyApzEVHQjxgZRg

Buterin: ¿Por qué necesitamos una adopción generalizada de carteras de recuperación social? :https://www.163.com/dy/article/GNQ4K9D905373E94.html

La billetera sin custodia de Solana Phantom fue pirateada y se robaron los fondos de varios usuarios: https://chainfeeds.xyz/search

Shen Bo, socio fundador de Fenbushi Capital: Se robaron activos personales valorados en 42 millones y el caso ha sido denunciado: https://chainfeeds.xyz/feed/flash/detail/7a02d517-5a54-4892-a42a-ac519406da12

Wintermute perdió 160 millones de dólares en el hackeo de DeFi: https://chainfeeds.xyz/feed/flash/detail/39c24b5e-693c-49a1-bf5c-ec04b829f8b6

Es posible que se haya filtrado la clave privada de la dirección de implementación del contrato ParaSwap y que se hayan robado los fondos de la cadena: https://chainfeeds.xyz/feed/flash/detail/04c9a5d2-6e86-4207-9b1d-913eced8d2a7

Motivo del robo del puente entre cadenas de Ronin: https://chainfeeds.xyz/feed/flash/detail/7a810726-80eb-4fef-a40b-a38c3c9f9738

Todos los derechos reservados. Está prohibida la reimpresión sin permiso.