Principais conclusões

Ataques de apropriação indébita de conta (ATO) podem resultar na perda de dados privados, danos monetários e risco de roubo de identidade. Listamos diversas maneiras pelas quais indivíduos e organizações podem se defender contra esses ataques.

Esta postagem faz parte da nossa série “Fique Seguro”, onde explicamos como os ataques ATO funcionam e como você pode se proteger.

Ataques de aquisição de conta (ATO) podem deixar um impacto financeiro e de reputação em empresas e indivíduos. Descubra como você pode evitar que tais ataques aconteçam.

Ataques de aquisição de conta (ATO), onde hackers ganham controle das contas dos usuários para propósitos maliciosos, são uma preocupação crescente para empresas e indivíduos. Eles podem resultar em sérios danos financeiros, emocionais e de reputação em níveis individuais e organizacionais. Por exemplo, invasores ATO podem obter acesso injustificado a informações confidenciais, executar transações fraudulentas ou usar as contas sequestradas como plataformas de lançamento para outras atividades maliciosas.

Aprenda por que isso é importante e como você pode tomar as medidas adequadas para se defender contra ataques ATO.

A importância da defesa contra ataques ATO

Prevenção de impacto financeiro e de reputação nas empresas

As aquisições de contas, que podem ser parte de violações de dados maiores, podem levar a consequências como penalidades regulatórias, repercussões legais e perda de confiança do cliente. Por sua vez, as empresas podem enfrentar enormes perdas financeiras de transações fraudulentas feitas por invasores, multas, custos de remediação e processos judiciais, bem como roubo de propriedade intelectual ou informações confidenciais.

Ataques ATO também podem prejudicar gravemente a reputação empresarial. Esse dano pode levar à diminuição da confiança do cliente, perda de clientela e publicidade negativa, potencialmente impactando a receita e a posição de mercado. Mesmo que um ataque ATO seja resolvido, as empresas ainda podem enfrentar desafios para reconstruir uma reputação manchada.

Evitando danos a indivíduos e organizações

Ataques de aquisição de conta invadem a privacidade dos indivíduos ao conceder acesso não autorizado às suas informações pessoais, comunicações e dados privados. Passar por tal violação pode resultar em sofrimento emocional e mental, fazendo com que os indivíduos afetados se sintam expostos e indefesos.

Para as organizações, esses incidentes angustiantes criam um ambiente de medo, levando à redução do moral e da produtividade entre os funcionários.

Para evitar ataques ATO e os danos duradouros que eles causam, fortaleça a defesa da sua conta ou plataforma com as seguintes medidas de segurança:

Melhore a segurança das senhas.

Habilite a autenticação multifator.

Aumente a segurança do dispositivo e da rede.

Monitore contas ativamente.

Denuncie atividades suspeitas imediatamente.

Melhores práticas para segurança de senha

Complexidade e comprimento da senha

Crie senhas fortes e únicas com uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais. Usar uma senha de pelo menos 12 caracteres também torna mais difícil para invasores invadirem sua conta.

Evite usar senhas simples, como nomes, datas de nascimento, palavras do dicionário, etc.

Atualização e expiração de senha

Melhore a segurança da sua conta alterando as senhas a cada três a seis meses. É melhor evitar reutilizar senhas.

Evite usar senhas idênticas para várias contas para evitar que elas sejam comprometidas ao mesmo tempo.

Gerenciadores de senhas e cofres

Use gerenciadores de senhas e cofres confiáveis para gerar e armazenar senhas fortes e distintas para cada conta. Essas ferramentas aumentam a segurança das senhas e organizam suas credenciais de login de forma eficaz.

Evite o armazenamento de senhas oferecido por navegadores da web, pois eles podem não fornecer o mesmo nível de segurança que um gerenciador de senhas dedicado. Da mesma forma, evite armazenar senhas em dispositivos. Se você perder seu telefone ou laptop, sua senha pode ser comprometida.

Anotar senhas também representa um risco de segurança similar. Se for preciso, mantenha suas senhas em um local seguro, como uma gaveta trancada ou um cofre.

Estratégias de autenticação multifator

A autenticação multifator (MFA) exige que os usuários verifiquem sua identidade usando diversas formas de verificação, aumentando a proteção além de apenas uma senha.

As estratégias comuns de MFA incluem:

SMS, chamadas de voz e e-mails: um código exclusivo é enviado por esses canais.

Aplicativos autenticadores: aplicativos como Google Authenticator, Microsoft Authenticator ou Authy podem gerar senhas de uso único baseadas em tempo sem exigir conexão com a Internet.

Notificações push: solicitações de aprovação são enviadas para um dispositivo móvel para o usuário aprovar ou negar.

Tokens: Um código ou resposta única pode ser gerada com um dispositivo físico, como um token USB ou um cartão inteligente.

Autenticação Biométrica: Características biológicas únicas, como impressões digitais, reconhecimento facial, reconhecimento de voz ou escaneamentos de íris, podem ser usadas durante a verificação. A biometria é conveniente, mas segura, pois é difícil de replicar.

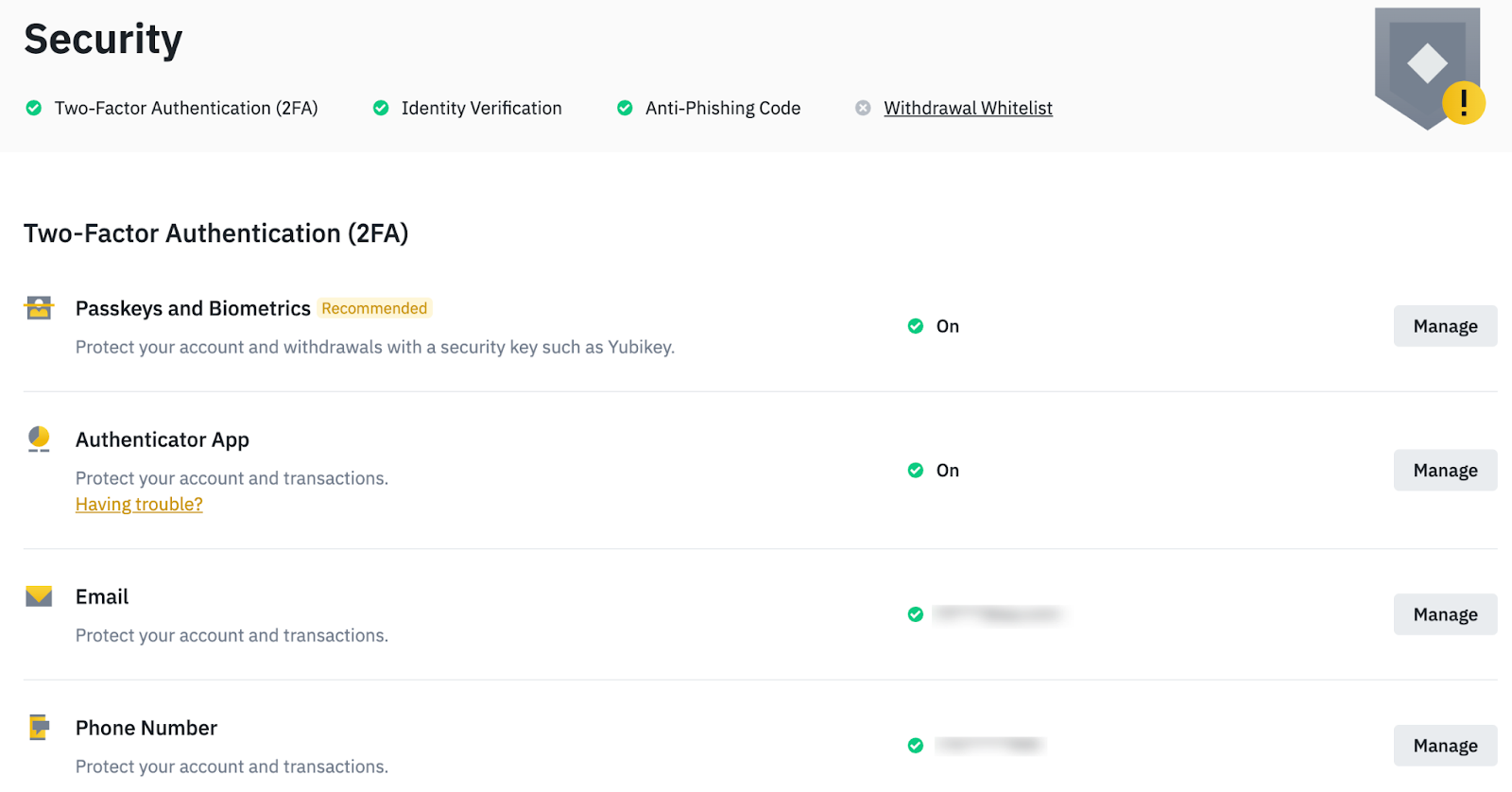

Como usuário da Binance, considere habilitar a autenticação de dois fatores (2FA) na sua conta. A Binance oferece várias opções de estratégias de MFA que você pode implementar, incluindo biometria, aplicativos, e-mail e SMS.

Maneiras de proteger seus dispositivos e redes

Mantenha o software e o firmware atualizados

Atualize regularmente o sistema operacional, aplicativos e firmware em seus dispositivos. As atualizações geralmente incluem patches de segurança que abordam vulnerabilidades conhecidas, reduzindo o risco de exploração por invasores.

Use criptografia e protocolos seguros

Habilite a criptografia para seus dispositivos e comunicações de rede. Use protocolos seguros como HTTPS para navegação na web e SSL/TLS para e-mail.

Habilitar firewalls

Ative firewalls em seus dispositivos e roteadores para controlar o tráfego de rede de entrada e saída. Firewalls agem como uma barreira entre seus dispositivos e a internet, bloqueando acesso não autorizado e ameaças potenciais.

Implementar políticas de gerenciamento de dispositivos e controle de acesso

Estabeleça políticas fortes de gerenciamento de dispositivos, incluindo requisitos de senha, bloqueios de conta e tempos limite de sessão. Restrinja privilégios administrativos para limitar o impacto potencial de uma violação de segurança.

Proteja sua rede Wi-Fi

Altere as credenciais padrão e habilite criptografia forte (WPA2 ou WPA3) para sua rede Wi-Fi. Use uma senha única e forte para acesso à rede e evite transmitir o SSID (Service Set Identifier) da rede.

Tenha cuidado com o Wi-Fi público

Redes Wi-Fi públicas são inerentemente menos seguras. Evite acessar ou transmitir informações sensíveis enquanto estiver conectado a elas.

Se você precisar acessar sua conta de criptomoedas ou bancária, fazer compras on-line ou acessar informações confidenciais relacionadas ao trabalho, faça isso em uma rede confiável e segura.

Use uma rede de convidados

Se o seu roteador suportar, crie uma rede de convidados separada para visitantes. Isso isola os dispositivos de convidados da sua rede principal, reduzindo o risco de acesso não autorizado a dados sensíveis.

Como monitorar contas para atividades suspeitas

Monitorar suas contas para atividades suspeitas é uma prática importante para detectar e prevenir acesso não autorizado ou atividades fraudulentas. Aqui estão algumas práticas recomendadas para monitorar suas contas de forma eficaz:

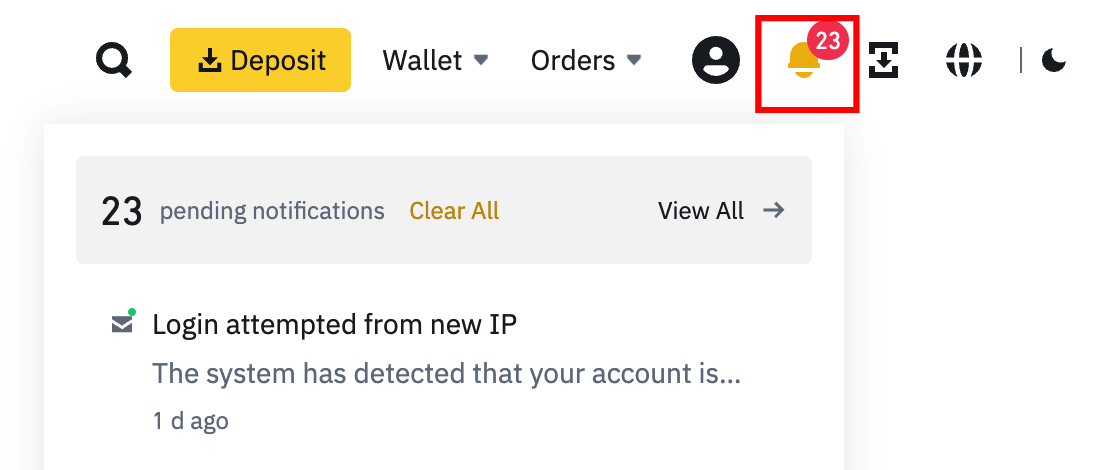

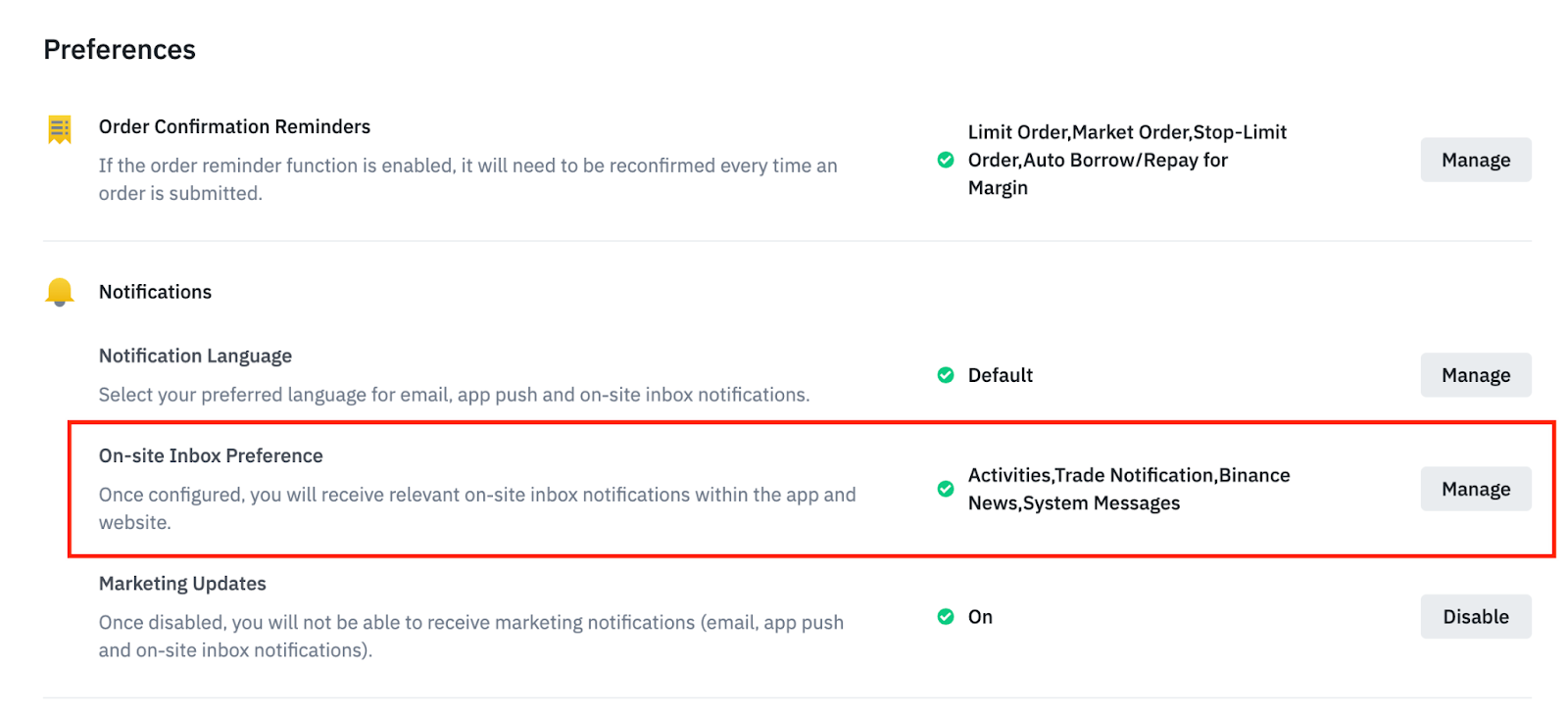

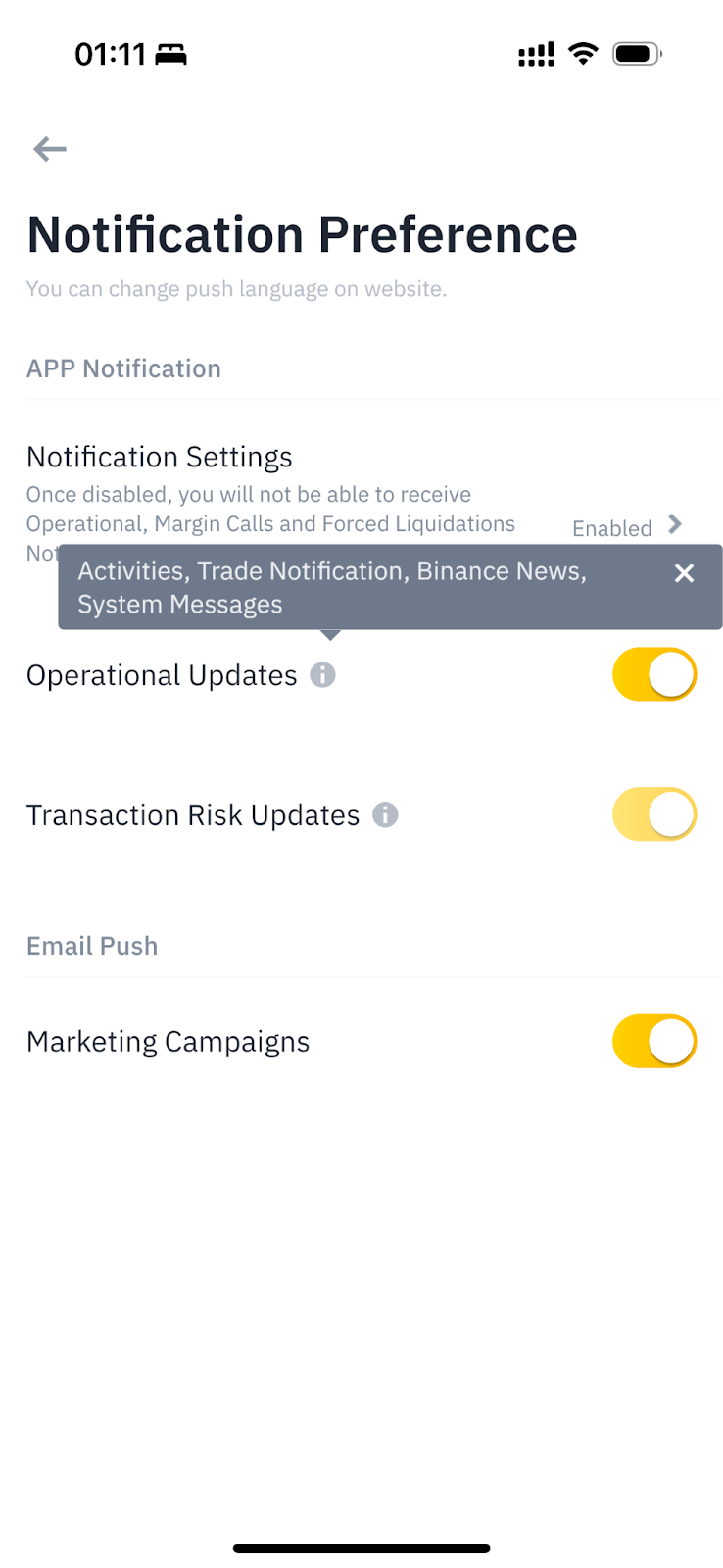

Use alertas e notificações

Habilite alertas de atividade de conta fornecidos pelo seu provedor de serviços de criptografia ou instituições financeiras. Esses alertas podem ser enviados por e-mail, mensagem de texto ou notificações push para informá-lo sobre qualquer atividade suspeita ou incomum detectada.

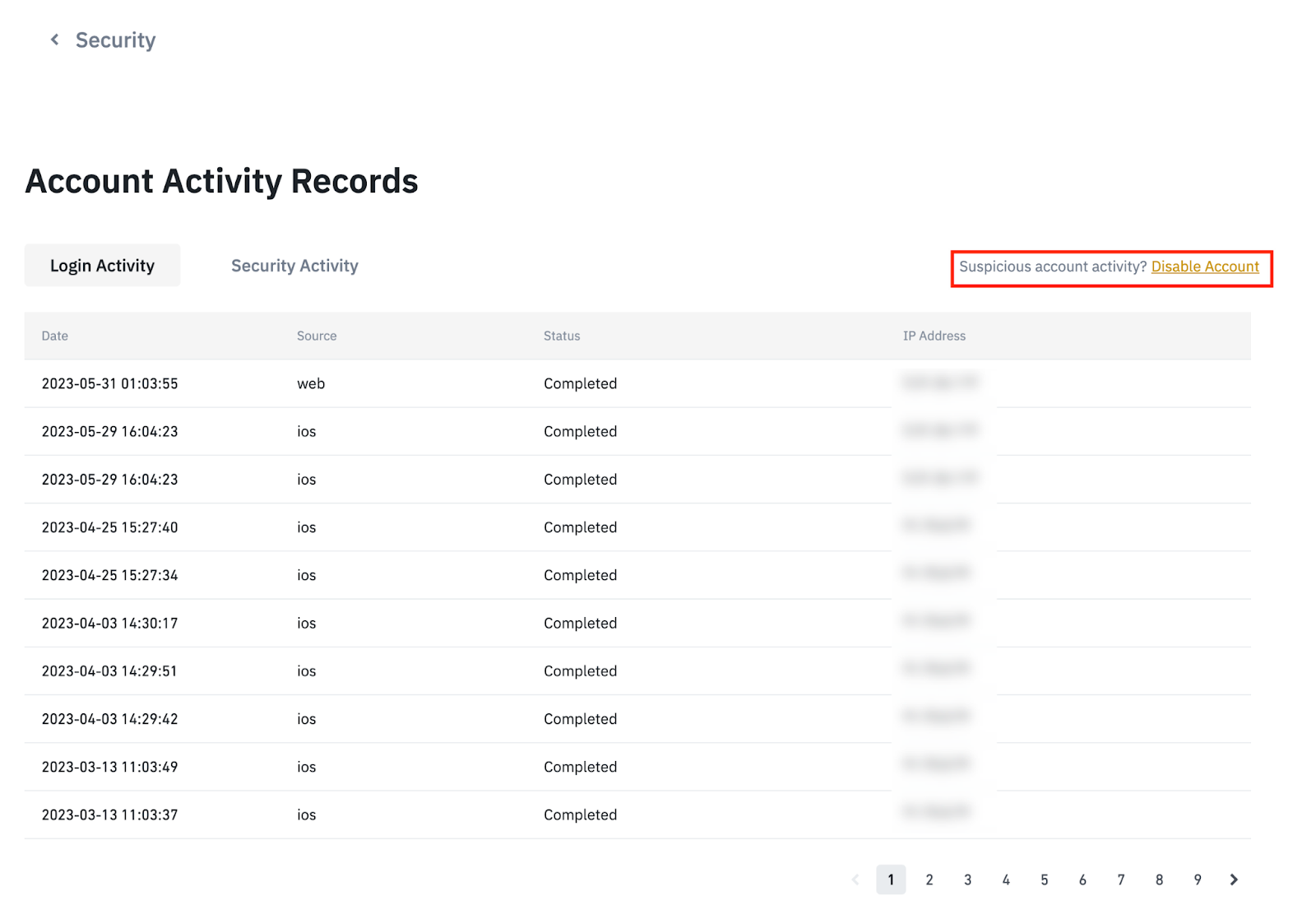

Monitore regularmente a atividade da sua conta

Verifique a atividade da sua conta regularmente, examinando as transações, o histórico de login e as configurações da conta em busca de quaisquer sinais de acesso não autorizado ou comportamento suspeito.

Mantenha as informações de contato atualizadas

É essencial que suas informações de contato, como endereço de e-mail e número de telefone, sejam mantidas atualizadas com seus provedores de serviço. Isso garante que você receba notificações importantes e possa ser contatado prontamente em caso de qualquer atividade suspeita.

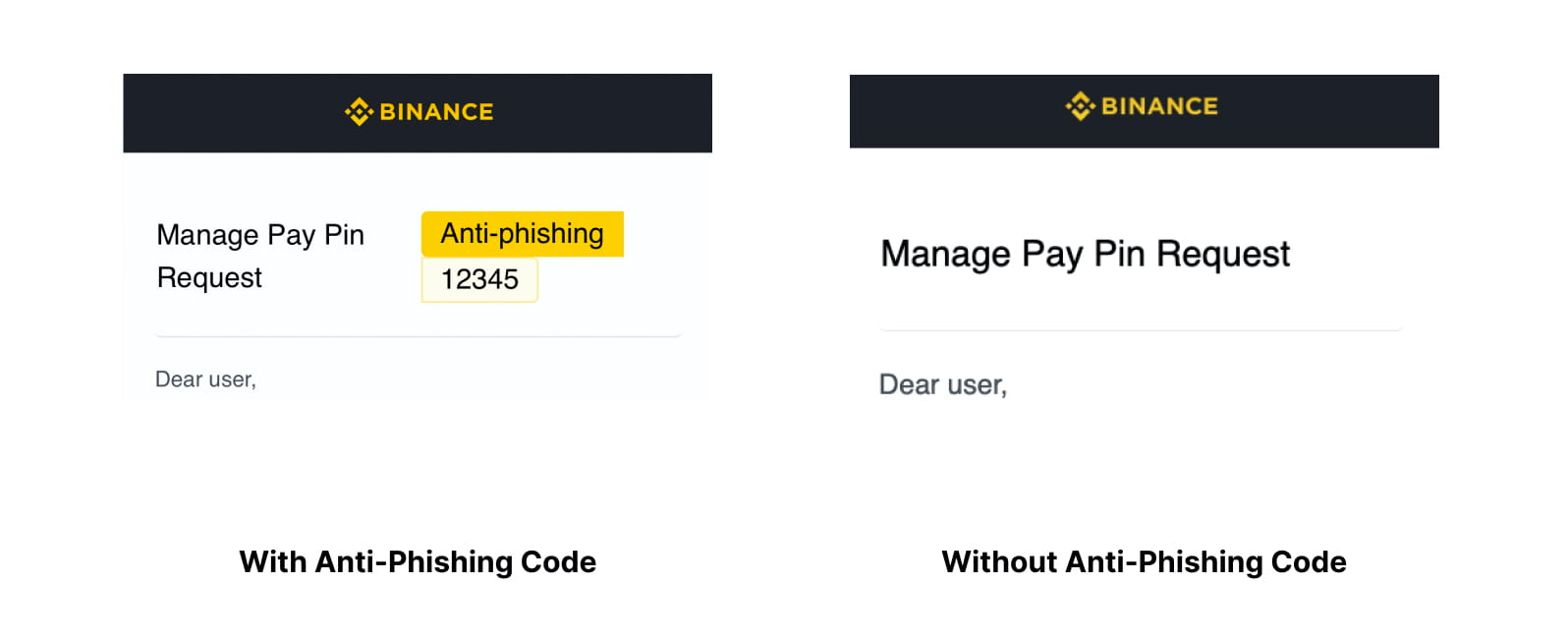

Fique atento a tentativas de phishing

Fique atento a golpes em que invasores se passam por entidades legítimas para induzi-lo a revelar informações confidenciais. Tenha cuidado com mensagens ou chamadas inesperadas solicitando informações pessoais e evite clicar em links suspeitos. Como um usuário da Binance, você deve considerar habilitar o código antiphishing em suas notificações por e-mail.

Monitorar relatórios de crédito

Monitore regularmente seus relatórios de agências de crédito para detectar quaisquer contas não autorizadas ou atividades suspeitas. Você tem direito a um relatório de crédito anual gratuito de cada grande agência de crédito, e revisar esses relatórios pode ajudar a identificar quaisquer atividades fraudulentas associadas às suas contas.

Denunciar atividade suspeita imediatamente

Por fim, se você detectar atividade incomum ou suspeita, informe imediatamente ao respectivo provedor de serviços ou instituição financeira para obter assistência na proteção de sua conta, reversão de transações não autorizadas e prevenção de danos adicionais.

Se você suspeitar que sua conta Binance foi comprometida, entre em contato com o Suporte ao Cliente e considere alterar sua senha e autenticação multifator para proteção adicional imediatamente.

Leitura Adicional

Fique seguro: o que são ataques de invasão de conta?

Fique seguro: como invasores de invasão de conta roubam credenciais de login

Fique seguro: Detectando ataques de apropriação de conta

Aviso Legal e Aviso de Risco: Este conteúdo é apresentado a você "como está" apenas para fins informativos e educacionais gerais, sem representação ou garantia de qualquer tipo. Não deve ser interpretado como aconselhamento financeiro, nem tem a intenção de recomendar a compra de qualquer produto ou serviço específico. Os preços dos ativos digitais podem ser voláteis. O valor do seu investimento pode cair ou subir e você pode não recuperar o valor investido. Você é o único responsável por suas decisões de investimento e a Binance não é responsável por quaisquer perdas que você possa incorrer. Não é aconselhamento financeiro. Para obter mais informações, consulte nossos Termos de Uso e Aviso de Risco.