Streszczenie

„Nie Twój klucz, nie Twoja moneta”, niezależnie od portfela inteligentnej umowy czy portfela konta osobistego, klucz prywatny ma absolutną kontrolę nad portfelem. W przypadku utraty klucza prywatnego nasz portfel jest całkowicie narażony na ryzyko.

Klucz prywatny jest podstawą portfela, a fraza mnemoniczna jest rozwiązaniem umożliwiającym odzyskanie klucza prywatnego, który jednocześnie jest obecną przeszkodą w rozwoju portfela.

Bezradne rozwiązanie polegające na zapamiętywaniu słów wprowadzone przez RPP i odnowę społeczną jest podstawą masowej adopcji

Więcej możliwości dla przyszłych portfeli, oczekiwania wobec EIP-4337

tekst

W 2010 roku Vitalik Buterin, założyciel Ethereum, miał konto czarnoksiężnika w World of Warcraft. Pewnego dnia Blizzard zdecydował się drastycznie zredukować postać czarnoksiężnika i usunąć część zaklęcia wysysającego życie, zadając obrażenia magiczne. Płakał do snu i tego dnia, zdając sobie sprawę z okropności scentralizowanych serwerów, zdecydował się odejść i stworzyć zdecentralizowaną sieć Ethereum. W listopadzie 2022 r. FTX, największa na świecie giełda instrumentów pochodnych, została narażona na sprzeniewierzenie środków użytkowników. Założyciel SBF został aresztowany przez bahamską policję i był przygotowany na przewiezienie do Stanów Zjednoczonych w celu przeprowadzenia procesu.

Od gracza Warlock, który w niewytłumaczalny sposób został dźgnięty nożem w plecy przez Blizzarda 13 lat temu, po użytkowników będących ofiarami FTX, broniących swoich praw dzisiaj, jesteśmy coraz bardziej świadomi znaczenia wyrażenia „Nie twój klucz, nie twoja moneta”: nawet w przypadku audytów stron trzecich/ Agencje regulacyjne i scentralizowane serwery mogą nadal dowolnie modyfikować i wybielać dane. W zdecentralizowanej sieci księga rachunkowa jest przejrzysta i nie można jej modyfikować. Dopóki mamy klucz prywatny do naszego konta, mamy absolutną kontrolę nad naszym majątkiem osobistym.

Decentralizacja jest cudowna, ale jakim kosztem?

My, którzy żyjemy w sieci blockchain, jesteśmy pierwszymi osobami odpowiedzialnymi za nasz majątek osobisty. Najważniejszym kompromisem dla większości użytkowników przy wyborze portfela on-chain jest to, jakie ryzyko i odpowiedzialność jestem skłonny podjąć za swoje aktywa? Weźmy za przykład tradycyjne instytucje finansowe:

W oczach użytkowników, którzy dążą do bezpieczeństwa, mają nadzieję ulokować swoje pieniądze w banku ze skomplikowanymi procedurami otwierania rachunków, ale na dużą skalę: Bezpieczeństwo funduszy (ryzyko) dużych banków > Standardowe i rygorystyczne procedury otwierania rachunków (odpowiedzialność)

W oczach użytkowników, którzy stawiają na praktyczność, mogą po prostu wpłacić pieniądze do WeChat i Alipay. WeChat i Alipay mogą z łatwością przeprowadzać transakcje P2P, a do zakończenia rejestracji potrzebny jest jedynie dowód osobisty i numer telefonu komórkowego, nawet jeśli WeChat i Alipay to tylko rozwiązanie. Dwie spółki giełdowe zamiast instytucji bankowych wspieranych przez państwo: wygoda WeChat (odpowiedzialność) > status operacyjny WeChat (ryzyko)

Wracając do web3, mamy dwa sposoby przechowywania aktywów w web3: portfele depozytowe i portfele niepowiernicze. Wcześniej musimy krótko przedstawić zasadę działania portfeli:

Portfel i klucz prywatny

Generowanie konta to proces tworzenia klucza prywatnego. W Ethereum istnieją dwa rodzaje kont: konta EOA (konta zewnętrzne, konta zewnętrzne) i konta kontraktowe (inteligentne kontrakty wdrażane w łańcuchu za pośrednictwem kont EOA):

Biorąc za przykład konto EOA,

Adres EOA

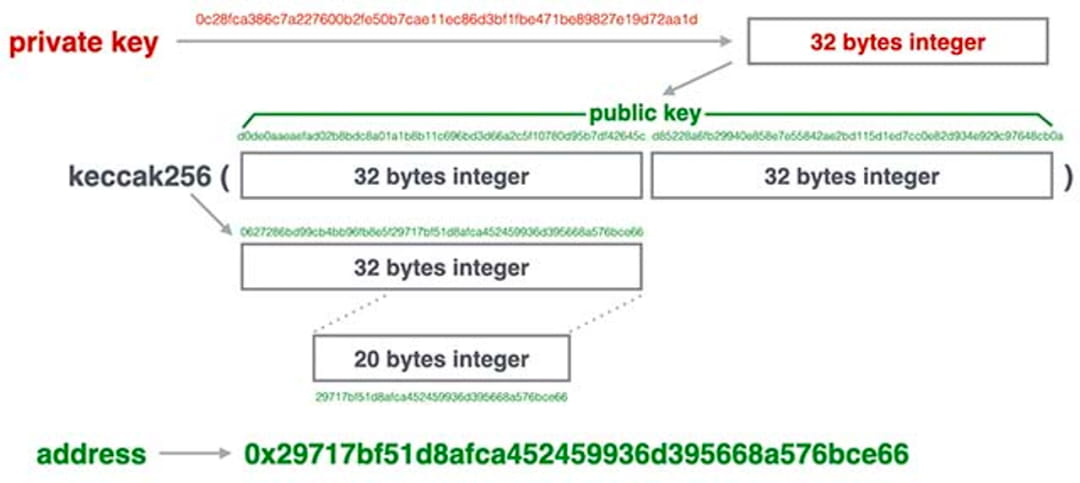

Generując 256-bitową liczbę losową jako klucz prywatny, a następnie używając klucza prywatnego do uzyskania odpowiedniego klucza publicznego za pomocą algorytmu SHA3, a następnie używając keccak-256 do obliczenia adresu (ostatnie 20 bajtów oryginalnego skrótu) , unikalny Konto osobiste odpowiadające kluczowi prywatnemu. Podczas tego procesu klucz prywatny obliczy i wygeneruje 12 mnemoników, których możemy użyć do ponownego wygenerowania klucza prywatnego.

Obecnie najpopularniejszymi portfelami dApp w głównych głównych sieciach są portfele EOA, takie jak Metamask, Phantom (Solana), BSC Wallet (BSC) i Keplr (Cosmos).

2. Konto inteligentne to fragment kodu EVM wdrażany w łańcuchu za pośrednictwem konta EOA, który może implementować różne funkcje. Jednak w przeciwieństwie do konta EOA, konto kontraktowe nie ma klucza prywatnego i nie może być aktywnie wykonywane tylko przez konto EOA. Dlatego też ostateczna kontrola inteligentnego portfela kontraktowego = klucz prywatny konta EOA używany do wdrożenia umowa rozumiana na tym poziomie, konta inteligentnych kontraktów są również kontrolowane przez klucze prywatne. Dopóki adres portfela jest umową, jest to inteligentny portfel kontraktowy.

Inteligentne portfele kontraktowe dzielą się na portfele z wieloma podpisami (konto Multisig) i portfele abstrakcyjne kont (konto Abstract):

Portfele z wieloma podpisami: Już w 2013 roku portfele z wieloma podpisami stały się najpopularniejszym wyborem MFW. Technologia ta została pierwotnie opracowana w ekosystemie Bitcoin, a teraz w Ethereum istnieją doskonałe portfele z wieloma podpisami (takie jak Gnosis Safe): Fundacja Ethereum używa portfela z wieloma podpisami 4 z 7 (To znaczy utwórz inteligentny kontrakt do przechowywania środków i kontrolowania umowy za pośrednictwem 7 rachunków EOA Podpis może zostać ukończony tylko wtedy, gdy podpisze się więcej niż 4/7 rachunków EOA)

Abstrakcja konta wykorzystuje pojedynczy portfel EOA do kontrolowania adresu kontraktu, aby uzyskać efekt symulowania EOA za pomocą inteligentnych kontraktów. Wszystkie popularne projekty, takie jak Argent/Loopring, należą do portfeli abstrakcji kont.

Adres umowy Apecoin

3. Po założeniu konta wszelkie działania na łańcuchu, w których uczestniczymy, są nierozerwalnie związane z udziałem klucza prywatnego.

Według wprowadzenia nauczyciela Liao Xuefenga:

W sieci zdecentralizowanej nie ma instytucji zaufania takiej jak bank. Jeśli chcesz osiągnąć transakcję pomiędzy dwoma węzłami, musisz wdrożyć mechanizm zapewniający bezpieczne transakcje w ramach zerowego zaufania.

Załóżmy, że Xiao Ming i Xiao Hong chcą zawrzeć umowę. Jednym ze sposobów zawarcia umowy jest stwierdzenie przez Xiao Hong, że Xiao Ming dał mu 10 000 juanów, co jest oczywiście niewiarygodne;

Innym sposobem zawarcia transakcji jest: Xiao Ming twierdzi, że dał Xiao Hongowi 10 000 juanów, o ile można zweryfikować, że oświadczenie to rzeczywiście zostało złożone przez Xiao Ming, a Xiao Ming naprawdę ma 10 000 juanów, wówczas transakcję uważa się za skuteczną. .

Jak zweryfikować oświadczenie Xiao Minga?

Podpis utworzony za pomocą klucza prywatnego pozwala weryfikatorowi potwierdzić inicjatora oświadczenia: każdy może użyć klucza publicznego do porównania podpisu cyfrowego i wyniku transferu. Ponieważ tylko Xiao Ming posiadający klucz prywatny może zainicjować to oświadczenie, ja też mogę jestem przekonany, że oświadczenie to rzeczywiście zostało złożone przez Xiao Minga.

W sieci Ethereum do takich transakcji zaliczają się nie tylko transakcje transferu P2P, ale także wywołania inteligentnych kontraktów.

Kiedy więc korzystamy z portfela codziennie, jest to równoznaczne z wywołaniem lokalnego klucza prywatnego za pośrednictwem platformy portfela w celu dokończenia podpisu w łańcuchu.

Bezpieczeństwo portfela, progi i odporność na cenzurę

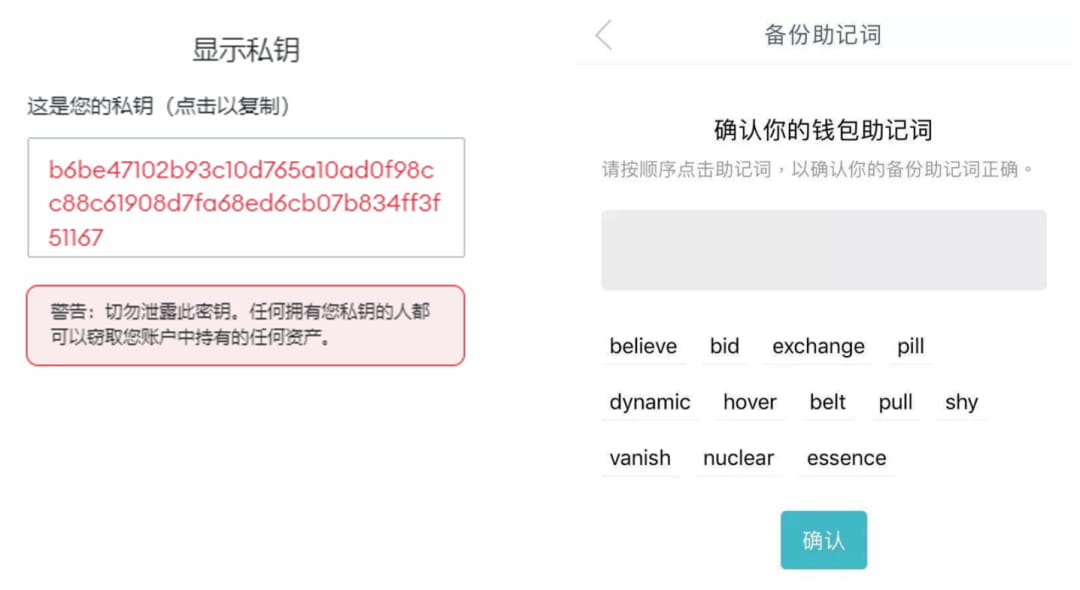

Wszystko w portfelu opiera się na kluczach prywatnych. Portfel to zasadniczo narzędzie, które 1. tworzy klucz prywatny, 2. przechowuje klucz prywatny, 3. wykorzystuje klucz prywatny, 4. tworzy kopię zapasową klucza prywatnego, 5. przywraca bieżącą kopię zapasową klucza prywatnego głównego nurtu. rozwiązaniem do odzyskiwania są słowa mnemoniczne, czyli kombinacje 12/24 słów, które pojawiają się podczas rejestracji portfela:

Fraza mnemoniczna może wydedukować zwykły tekst klucza prywatnego. Kiedy użytkownik migruje portfel na nowe urządzenie, wystarczy, że wprowadzi frazę mnemoniczną w aplikacji portfela, aby wydedukować klucz prywatny i odzyskać kontrolę nad portfelem.

Dla użytkowników klucz prywatny = fraza mnemoniczna, ale te dwa pojęcia są nadal różne w codziennym użytkowaniu portfela: fraza mnemoniczna to rozwiązanie do tworzenia kopii zapasowych i odzyskiwania klucza prywatnego użytkownika

Analogia: mnemonik jest równoznaczny z kopiowaniem klucza. W przypadku zgubienia klucza możesz użyć mnemonika do wygenerowania identycznego klucza.

Ponieważ klucz prywatny to nasze jedyne dane uwierzytelniające umożliwiające interakcję z siecią blockchain, naszym obowiązkiem jest zapewnienie bezpieczeństwa klucza prywatnego portfela i frazy mnemonicznej. Oczywiście najbezpieczniejszym sposobem założenia konta jest założenie konta w środowisku offline i wygenerowanie własnego adresu poprzez uruchomienie losowych liczb (kluczy prywatnych) i algorytmów SHA256. Jednak próg ten jest niewątpliwie zbyt wysoki i nie jest odpowiedni dla większości użytkowników. Dlatego wybierając portfel, użytkownicy muszą wziąć pod uwagę trzy punkty: bezpieczeństwo, próg i odporność na cenzurę:

Bezpieczeństwo: ile kosztuje haker złamanie klucza prywatnego/frazy mnemonicznej portfela?

Biorąc za przykład portfele sprzętowe, hakerzy mogą uzyskać klucze prywatne użytkownika jedynie poprzez phishing lub kradzież kluczy prywatnych w trybie offline.

Próg: Jak łatwy jest w użyciu portfel?

Proces rejestracji Metamask wymaga od użytkowników zarejestrowania 12 mnemoników, a 12 mnemoników należy wprowadzić ponownie przy zmianie urządzenia. Rejestrację na giełdzie Binance i logowanie do urządzenia można przeprowadzić jednym kliknięciem poprzez logowanie e-mailem.

Odporność na cenzurę: czy ostateczna kontrola nad portfelem leży po stronie użytkownika

Jeśli aplikacja portfela zapisze czysty tekst frazy mnemonicznej zaimportowanej przez użytkownika i prześle go na serwer, hakerzy mogą ukraść portfel użytkownika, włamując się do serwera. Nawet jeśli nie dojdzie do ataku hakerów, nadal istnieje możliwość, że strona projektu Slope dopuściła się kradzieży i nie stawiła oporu cenzurze.

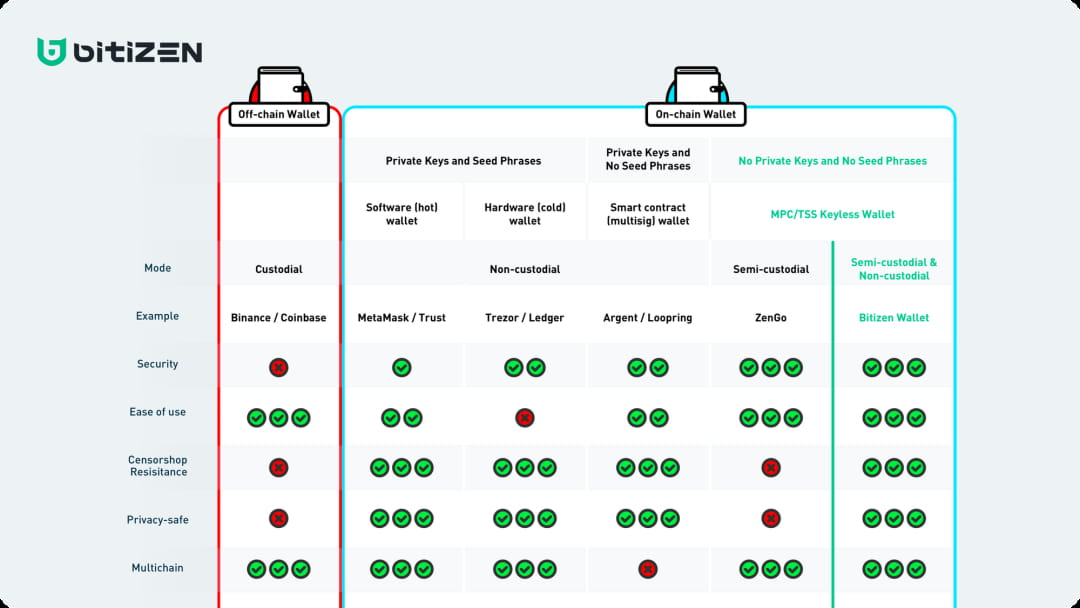

Istnieją dwie główne kategorie portfeli: portfele niepowiernicze i portfele scentralizowane.

Portfel bez depozytu: użytkownicy przechowują własne frazy mnemoniczne

a. Weźmy na przykład główny portfel Metamask. MetaMask jest portfelem kryptowalutowym, który nie podlega kontroli. Brak nadzoru oznacza, że MetaMask nie przechowuje żadnych danych o portfelu, a wszystkie dane klucza prywatnego znajdują się w przeglądarce lub aplikacji mobilnej na poziomie lokalnym. Gdy użytkownik będzie musiał wykonać czynności podpisywania w łańcuchu, MetaMask wywoła klucz prywatny klucz z pliku lokalnego do podpisania. A jeśli klucz prywatny i fraza mnemoniczna użytkownika zostaną zgubione/ukradzione, Metamask nie będzie w stanie pomóc użytkownikowi ich odzyskać, a zasoby użytkownika zostaną trwale utracone.

b. Uznawany za najbezpieczniejszy portfel sprzętowy (taki jak Ledger), urządzenie sprzętowe służy do generowania klucza prywatnego i adresu portfela w trybie offline, a następnie klucz publiczny adresu jest importowany do portfela internetowego, takiego jak Metamask wymagany jest podpis, Księga Potwierdzenie sprzętu w trybie offline Ponieważ klucz prywatny w ogóle nie ma kontaktu z Internetem, hakerom trudno jest ukraść klucz prywatny z portfela sprzętowego. Jeśli jednak użytkownik zgubi frazę mnemoniczną lub zostanie wyłudzony, działanie ochronne portfela sprzętowego zostanie zredukowane do zera, a aktywa użytkownika w dalszym ciągu zostaną skradzione.

Hostowany portfel

Portfele Exchange, takie jak Coinbase/Binance, przyjmują metodę portfela zarządzanego. Różnica polega na tym, że konto wyświetlane w Coinbase nie przechowuje własnego klucza prywatnego użytkownika, a jedynie numer księgowy wyświetlany w programie Coinbase, a nie wyświetlany w Etherscan. Aktywa sieciowe można rozumieć jako użytkowników ufających Coinbase i powierzających aktywa Coinbase zamiast sami je posiadać, więc konta coinbase nie mogą wchodzić w interakcję z dAPP, takimi jak Uniswap.

Ogólnie rzecz biorąc, w portfelu depozytowym strona projektu przechowuje w jego imieniu frazę mnemoniczną, a próg rejestracji i przywracania portfela jest niski, ale bezpieczeństwo portfela zależy od strony projektu, a nie od samego użytkownika, a strona projektu ma rzeczywistą kontrolę nad portfelem; fraza mnemoniczna jest w rękach użytkownika, a próg rejestracji i przywrócenia portfela jest wysoki, ale zarówno bezpieczeństwo, jak i odporność na cenzurę są wysokie.

Wady schematów mnemonicznych

W miarę dalszego rozwoju WEB3 pojawia się coraz więcej wymagań i scenariuszy zastosowań, a ekologia w łańcuchu kwitnie. Zwłaszcza lato Defi w 2021 r. przyciągnęło dużą liczbę użytkowników, którzy pierwotnie handlowali na giełdach w celu migracji swoich aktywów do On. sieć, według stanu na marzec 2022 r., miesięczna liczba aktywnych użytkowników MetaMask osiągnęła 30 milionów. Jednak jednocześnie frazy mnemoniczne, jako najbardziej popularne rozwiązanie do odzyskiwania kont z frazami mnemonicznymi, stały się głównym celem hakerów: dla zwykłych użytkowników, The. Najczęstszym przypadkiem kradzieży portfela jest skopiowanie frazy mnemonicznej do schowka lub kradzież pliku klucza prywatnego przechowywanego lokalnie przez witrynę phishingową.

Kiedy haker atakuje, musi zmierzyć koszt ataku i uzyskane nagrody. Wszystkie klucze prywatne (12 słów mnemonicznych) stanowią podzbiory słownika. Dopóki słownik jest wyczerpany, haker może uzyskać wszystkie zasoby znajdujące się na serwerze łańcuch. . Jednak ten stosunek wejścia do wyjścia jest zły, jeśli słownik organizuje wszystkie kombinacje za pomocą algorytmu brutalnej siły;

Obecne słowa mnemoniczne głównego nurtu to 12 angielskich słów, a słownictwo liczy łącznie 2048 słów. Oznacza to, że 2048^12=5,44e39 rodzajów (5444517870735000000000000000000000000000);

Przy wykorzystaniu tak ogromnej mocy obliczeniowej hakerzy mogą już kontrolować sieć BTC poprzez atak 51%;

Dlatego metodą przynoszącą większą stopę zwrotu dla hakerów jest uzyskanie frazy mnemonicznej użytkownika poprzez phishing lub kradzież klucza prywatnego zapisanego na lokalnym urządzeniu użytkownika.

Kontynuując przykład Metamaski, haker może uzyskać zapisaną frazę mnemoniczną i klucz prywatny w dwóch miejscach:

Wyrażenie mnemoniczne

a. Po utworzeniu portfela użytkownik musi zachować wygenerowany mnemonik. Ogólnie zaleca się skopiowanie go na biały papier za pomocą długopisu i papieru i prawidłowe przechowywanie. Są jednak również leniwi ludzie, którzy będą korzystać ze schowka skopiuj, wklej i zapisz w dokumencie Dokumenty lub nawet w historii czatów WeChat;

b. Jeżeli haker zainstalował złośliwe oprogramowanie na telefonie/komputerze użytkownika i przez cały czas monitoruje jego schowek, może ukraść nowo utworzony klucz prywatny. Na przykład QuickQ VPN został narażony na kopiowanie schowków użytkowników w celu kradzieży fraz mnemonicznych.

prywatny klucz

a. Jednocześnie Metamask z reguły szyfruje klucz prywatny i zapisuje go na urządzeniu lokalnym, na którym tworzony jest portfel, aby można było go wywołać w dowolnym momencie, jeśli wtyczka Metamask jest zainstalowana w przeglądarce Chrome:

i. W lokalizacji przechowywania w systemie Windows adres przechowywania klucza prywatnego Metamask:

C:\Users\USER_NAME\AppData\Local\Google\Chrome\User Data\Default\Local Extension Settings\nkbihfbeogaeaoehlefnkodbefgpgknn

ii. Lokalizacja przechowywania na komputerze Mac: Biblioteka>Obsługa aplikacji>Google>Chrome>Domyślne>Ustawienia rozszerzeń lokalnych>nkbihfbeogaeaoehlefnkodbefgpgknn

b. Bezpieczeństwo Metamask zależy od bezpieczeństwa przeglądarki Chrome. Gdy haker złamie zaporę przeglądarki Chrome, może on uzyskać klucz prywatny adresu użytkownika i przenieść wszystkie zasoby. Właśnie dlatego portfele sprzętowe są bezpieczniejsze niż portfele wtykowe, takie jak Metamask.

Oprócz Metamask niektóre niezarządzane portfele nie są nawet odporne na cenzurę, jak na przykład incydent z kradzieżą portfela Slope na Solanie: aplikacja mobilna Slope wysłała słowa mnemoniczne do swojego serwera Sentry za pośrednictwem protokołu TLS podczas tworzenia portfela Phantom. Fraza mnemoniczna to następnie zapisywane w postaci zwykłego tekstu, co oznacza, że każdy, kto ma dostęp do Sentry, może uzyskać dostęp do klucza prywatnego użytkownika.

Ponadto istnieje więcej incydentów związanych z bezpieczeństwem portfela godnych naszej refleksji:

Skradziono konto EOA

Skradziono portfel założyciela Fenbushi Capital:

Powodem kradzieży portfela Shen Bo był wyciek mnemonika. Portfelem używanym w momencie kradzieży był Trust Wallet. Skradziona kwota obejmowała około 38,23 mln USDC, 1607 ETH, 720 000 USDT i 4,13 BTC.

Portfel Wintermute został zaatakowany i stracił około 160 milionów dolarów. Powodem kradzieży było to, że Wintermute użył Profanity do stworzenia portfela Vanity w celu zaoszczędzenia na opłatach za gaz (zaczynając od 0x0000000, który może zaoszczędzić gaz podczas wywoływania inteligentnych kontraktów):

Profanity ma na celu pomóc ludziom w generowaniu kont ze specjalnymi efektami wizualnymi, takimi jak konto rozpoczynające się lub kończące znakami specjalnymi. Z drugiej strony niektórzy programiści używają go do generowania kont zaczynających się od wielu zer.

Po tym jak Profanity uzyska pierwszy 32-bitowy klucz prywatny SeedPrivateKey, aby zderzyć się z wymaganym adresem konta, będzie w sposób ciągły iterował klucz prywatny według ustalonego algorytmu, aż do 2 milionów razy (wartość pochodzi z artykułu ujawnionego przez 1inch) . Kiedy PublicKey jest znany, możemy uzyskać SeedPrivateKey poprzez wyczerpujące wyliczenie SeedPrivateKey i Iteratora. Kwota obliczeń wynosi około 2^32 razy 2 miliony razy. Karta graficzna o dużej mocy obliczeniowej może to zrobić w ciągu kilku dni lub nawet kilku godziny.

Kradzież konta kontraktowego

Adres wdrożenia umowy Paraswap został skradziony:

Według raportu dochodzeniowego SlowMist: adres hakera (0xf358..7036) uzyskał uprawnienia klucza prywatnego ParaSwap Deployer i QANplatform Deployer. Haker w ramach testu wypłacił 1000 dolarów z narzędzia ParaSwap Deployer i przeniósł je do i z adresów wdrażających platformę QAN. Wykorzystaliśmy platformę AML do analizy 0xf358..7036 i odkryliśmy, że haker ukradł także SolaVerse Deployer i wiele innych pięknych adresów. Do tej pory hakerzy ukradli ponad 170 000 dolarów.

W marcu tego roku włamano się do mostu Ronin, co spowodowało utratę 173 600 ETH i 25,5 mln USDC:

Haker założył nieistniejącą firmę, nawiązał kontakt ze starszym inżynierem Axie za pośrednictwem Linkedin i WhatsApp, zwabił go nowymi ofertami pracy, umówił się na rozmowę kwalifikacyjną i ostatecznie zaoferował hojną pensję. Jednak plik z ofertą był trujący, więc mu się udało włamał się do systemu Axie i ukradł Inżynier wdraża klucz prywatny adresu EOA kontraktu.

Oprócz tego, że jest głównym celem hakerów, schemat mnemoniczny stanowi również wysoki próg, który uniemożliwia nowym użytkownikom wejście do WEB3.

Tworząc portfel, ze względów bezpieczeństwa musisz ręcznie skopiować 12 słów i najlepiej nie robić zdjęć tego oficjalnego dokumentu i zapisywać go. Nawet korzystając z zaufanego oprogramowania do zapisywania haseł typu open source (takiego jak 1password), nie możemy skorzystać z wygodnej opcji kopiowania i wklejania ze względu na ryzyko kradzieży schowka

Przywracając portfel, czyli zmieniając urządzenie do logowania, musisz wyrzucić tę białą księgę i ponownie wprowadzić 12 słów.

Trzymanie kartki papieru zawierającej 12 słów brzmi bardzo niewiarygodnie i nieinternetowo3: Nie możemy się doczekać życia w przyszłości metaświata, ale bezpieczeństwo naszych kont opiera się na kartce białego papieru wynalezionej za czasów dynastii Song. W tym momencie te dwa kroki wystarczą, aby odwieść większość graczy web2. Przecież w świecie web2 do większości procesów rejestracyjnych można zalogować się jednym kliknięciem, korzystając z konta Google/iOS.

Nowe rozwiązanie do odzyskiwania konta bez zapamiętywania słów

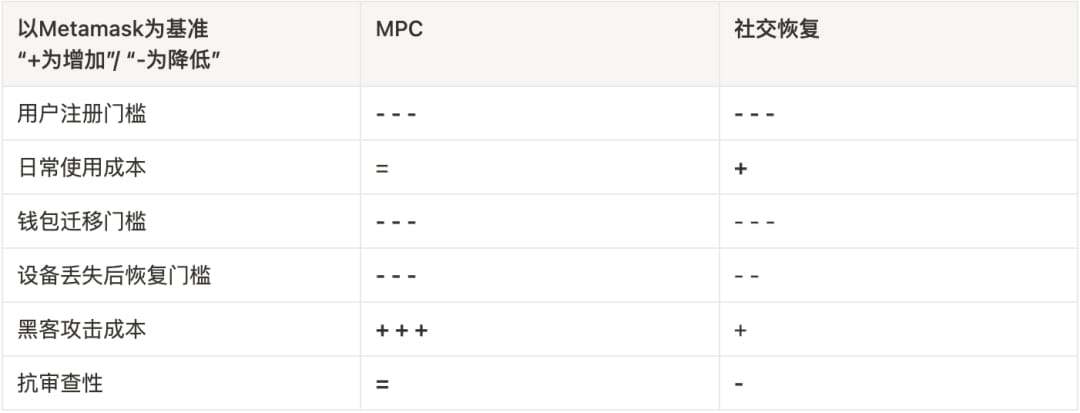

Aby obniżyć próg portfela i przyciągnąć więcej użytkowników do WEB3, musimy korzystać z rozwiązań logowania do kont społecznościowych, takich jak Web2, nie tracąc przy tym bezpieczeństwa i odporności portfela na cenzurę. Dlatego potrzebujemy wygodniejszego i bezpieczniejszego rozwiązania do odzyskiwania konta. Wszystkie obecne dyskusje zmierzają do końca: bezradna pamięć. Obecnie istnieją dwa rozwiązania wdrożeniowe dla bezbronnych słów: rozwiązanie MPC i rozwiązanie odbudowy społecznej.

Rozwiązanie MPC: Klucz prywatny jest obliczany i generowany przez wiele stron, co pozwala uniknąć pojedynczych wypadków spowodowanych utratą/kradzieżą klucza prywatnego użytkownika.

Można to rozumieć w następujący sposób: MPC to 3FA. Każda metoda weryfikacji przechowuje fragment klucza. Zamek drzwi nie ma osobnego klucza. W przypadku zgubienia jednego z fragmentów klucza użytkownik może skorzystać z innych metod weryfikacji, aby odzyskać zgubiony klucz . fragment klucza

Rozwiązanie do odzyskiwania danych społecznościowych: przechowuj środki w inteligentnych kontraktach kontrolowanych przez portfel EOA za pomocą rozwiązania z wieloma podpisami/jednym podpisem i wyznaczaj zaufanego zewnętrznego opiekuna. W przypadku utraty klucza prywatnego portfela EOA zastępuje go zewnętrzny opiekun kontrolę nad umową, dzięki czemu użytkownik nie musi zapisywać frazy mnemonicznej.

W bieżących dyskusjach zazwyczaj omawiane są obok siebie portfele do odzyskiwania środków społecznych i portfele do abstrakcji kont. Należy zauważyć, że rozwiązanie do odzyskiwania środków społecznych jest standardem i funkcją inteligentnych kontraktów, zaproponowaną przez EIP-2429 w 2019 r., co oznacza, że użytkownicy mogą kontrolować umowę za pośrednictwem opiekunów. .Zastępuje się klucz prywatny; ostatnio gorąco omawiany EIP-4337 to dyskusja na temat abstrakcji kont, którą omówimy w następnym rozdziale.

Rozwiązanie MPK

Rozwiązanie MPC polega na tym, że podczas tworzenia portfela EOA wiele stron wspólnie tworzy fragmenty klucza prywatnego. W 2019 r. na targach CRYPTO 2019 opublikowano artykuł „Two-party elliptic curve digital podpis w oparciu o bezpieczne obliczenia wielostronne”, oficjalnie przybliżając każdemu pole widzenia wdrożenia MPC. MPC oznacza bezpieczne obliczenia wielostronne.

Obliczenia wielostronne (MPC) to dziedzina kryptografii, której początki sięgają pionierskiej pracy Andrew C. Yao prawie 40 lat temu. Korzystając z obliczeń wielostronnych, generowanie kluczy prywatnych nie musi już być wykonywane w jednym miejscu, ale może być obliczane i przechowywane przez grupę wielu stron (n stron), które sobie nie ufają (n fragmentarycznych kluczy prywatnych). Ta technologia to DKG (Distributed Key Generation).

Generowanie kluczy rozproszonych można przeprowadzić w sposób umożliwiający różne typy struktur dostępu: zwykła konfiguracja „t z n” (ważny podpis można udowodnić, jeśli w podpisie bierze udział t z n fragmentów klucza prywatnego) będzie w stanie tolerować do t dowolnych niepowodzeń w operacjach związanych z kluczami prywatnymi bez narażania bezpieczeństwa.

Schemat podpisu progowego (TSS) to nazwa nadana kombinacji rozproszonego generowania klucza (DKG) i podpisów rozproszonych.

Jednocześnie w przypadku utraty/ujawnienia fragmentów klucza prywatnego jednej ze stron rozwiązanie MPC wspiera odzyskiwanie i wymianę fragmentów klucza prywatnego, zapewniając bezpieczeństwo konta bez konieczności zmiany konta.

Rozwiązanie MPC zapewnia, że podczas tworzenia konta, jego używania, zapisywania, tworzenia kopii zapasowych i odzyskiwania nie pojawia się żaden kompletny klucz prywatny. Dzięki wspólnemu generowaniu/przechowywaniu fragmentów klucza prywatnego przez wiele stron oraz schematowi podpisu progowego „t z n” TSS, osiąga ono wyższy poziom. niż Metamask Wygodniej jest generować/przechowywać portfele kluczy prywatnych w jednym miejscu. Bezpieczeństwo i odporność na cenzurę: w porównaniu z tradycyjnymi rozwiązaniami w zakresie fraz mnemonicznych znacznie poprawia bezpieczeństwo użytkownika i jest nawet porównywalny z portfelami sprzętowymi

bezpieczeństwo

a. Brak klucza prywatnego/frazy mnemonicznej: Podczas procesu generowania portfela każda ze stron (strona projektu portfela i użytkownik) generuje fragmenty klucza prywatnego za pośrednictwem MPC. Kompletny klucz prywatny nigdy nie pojawia się podczas całego procesu. Można zrozumieć, że MPC jest prawdziwe prywatny portfel bez kluczy;

b. Koszt ataków hakerskich jest znacznie zwiększony: nawet jeśli haker włamie się do lokalnego urządzenia użytkownika, może uzyskać jedynie fragmenty klucza prywatnego. Tylko wtedy, gdy haker opanuje serwer portfela + lokalne urządzenie użytkownika, może ukraść własność użytkownika.

próg:

Logowanie społecznościowe: Użytkownicy mogą tworzyć konta w portfelu MPC za pomocą metod weryfikacji tożsamości, takich jak poczta elektroniczna (zakładając, że portfel MPC przyjmuje schemat podpisu 2/2, co oznacza, że do podpisu można używać jednocześnie dwóch fragmentów klucza prywatnego).

Opór cenzury:

Instytucja scentralizowana (po stronie portfela/urządzenia zapasowego) przechowuje jedynie fragmenty klucza prywatnego konta i nie może kontrolować konta użytkownika.

program naprawy społecznej

Rozwiązanie społecznościowe jest wdrażane na koncie inteligentnej umowy. Portfel inteligentnej umowy można rozumieć jako korzystanie z konta EOA w celu wdrożenia umowy do zarządzania środkami w łańcuchu. Działa tak samo, jak zwykły inteligentny portfel EOA wdrażającego kontrolę nad inteligentnym kontraktem.

Inteligentny portfel kontraktowy nie jest rozwiązaniem prywatnym bez klucza, ponieważ kontrolowany portfel EOA ma klucz prywatny;

Jednak inteligentne portfele kontraktowe mogą zmieniać klucze prywatne podpisujące użytkowników za pośrednictwem programów odzyskiwania społecznościowego;

Rozwiązaniem w zakresie odzyskiwania środków socjalnych jest poproszenie opiekuna o wymianę klucza po jego zgubieniu.

Dwa lata po propozycji EIP-2929 Vitalik po raz pierwszy zaproponował na forum przypadek aplikacji portfela naprawczego w 2021 r.:

Tworząc inteligentny portfel kontraktowy, użytkownicy mogą wyznaczyć inne adresy EOA jako „strażnicy”. Adres „opiekuna” wymaga podpisania się w łańcuchu w celu potwierdzenia i uiszczenia opłaty za gaz;

Konto EOA użytkownika służy jako „prywatny klucz podpisu” i może być wykorzystywane do zatwierdzania transakcji;

Istnieje co najmniej 3 (lub więcej) „strażników” kont EOA, którzy nie mogą zatwierdzać transakcji, ale mogą zmieniać „prywatny klucz podpisujący”. Zmiana „prywatnego klucza podpisującego” wiąże się także z koniecznością uiszczenia przez „opiekuna” opłaty za gaz za potwierdzenie podpisu;

Klucz prywatny podpisujący posiada funkcję dodawania lub usuwania opiekunów, jednak cały proces zajmuje trochę czasu (przeważnie 1-3 dni).

W codziennych scenariuszach użytkownicy mogą korzystać z inteligentnych portfeli kontraktowych z funkcjami odzyskiwania społecznościowego (takich jak Argent i Loopring) tak jak zwykłe portfele, potwierdzając transakcje kluczami do podpisu. Dzięki temu każda transakcja zostaje szybko zakończona jednym potwierdzeniem, zupełnie jak w tradycyjnych portfelach takich jak Metamask:

a. Utwórz klucz prywatny

Portfel abstrakcyjny konta nie różni się od Metamask pod względem tworzenia kluczy prywatnych.

b. Zachowaj klucz prywatny

Ponieważ portfel EOA kontrolujący umowę jest używany wyłącznie jako „klucz prywatny podpisu” i może przekazywać kontrolę za pośrednictwem opiekuna, użytkownicy nie muszą specjalnie przechowywać frazy mnemonicznej.

c.Użyj klucza prywatnego

○ Portfele kontraktowe to także przelewy/transakcje, a ponieważ wymagają wywoływania kontraktów, będą droższe niż portfele MPC i portfele tradycyjne;

○ Ponieważ jednak wywołuje kontrakt, obsługuje użycie obcych tokenów, takich jak USDC/USDT, do płatności (na przykład ETH jest natywnym tokenem używanym do płacenia opłat za gaz w Ethereum. To niewątpliwie znacznie zmniejszy trudność). interakcji dla nowych graczy Web3: w zasadzie w tej samej transakcji zespół projektowy zamienia USDC użytkownika na ETH, a następnie płaci w jego imieniu opłatę za gaz.

d. Utwórz kopię zapasową klucza prywatnego

Krok tworzenia kopii zapasowej klucza prywatnego portfela abstrakcyjnego konta zostaje zastąpiony przez „strażnika”, jest to jednak sprzeczne z intuicją i kosztowne:

① Użytkownik korzysta z web3 po raz pierwszy i chce zarejestrować portfel, ale musi znaleźć trzech godnych zaufania znajomych, którzy mają już portfele EOA w web3 i poprosić ich o uiszczenie opłat za gaz, aby zostali ich opiekunami;

② Jeśli użytkownik chce zrekompensować swoim znajomym opłaty za gaz i za pomocą nowo utworzonego portfela wykona trzy przelewy, będzie musiał podać w sumie 6 opłat za gaz, aby utworzyć portfel. Utworzenie konta w serwisie nie wiąże się z żadnymi kosztami portfel MPK.

e.Przywróć klucz prywatny

Jeśli użytkownik zgubi klucz podpisu, może poprosić o skorzystanie z funkcji odzyskiwania społecznościowego. Użytkownicy muszą skontaktować się ze swoim opiekunem i poprosić go o podpisanie specjalnej transakcji (użytkownik lub opiekun płaci opłatę za gaz) oraz zmianę klucza publicznego podpisu zarejestrowanego w umowie portfela na nowy podpis. Jest to znacznie prostsze: opiekun może wyświetlić prośbę o odzyskanie i podpisać ją, odwiedzając stronę internetową, taką jak security.loopring.

Jednak bezpieczeństwo klucza prywatnego nie sięga poziomu portfela MPC:

Koszt ataku: hakerzy nadal mogą uzyskać cały klucz prywatny poprzez inwazję na urządzenie użytkownika. Innymi słowy, użytkownicy korzystający z inteligentnych portfeli kontraktowych mają jeszcze tylko jeden sposób na odzyskanie klucza prywatnego w przypadku jego utraty.

Niski opór cenzurze: Ponieważ program naprawy społecznej wymaga wyznaczenia „opiekunów”, istnieje możliwość zmowy „opiekunów” w celu czynienia zła.

Główne zagrożenia ożywienia społecznego to:

① Zmowa: jeśli niektórzy użytkownicy wiedzą, że uczestniczą w procesie odzyskiwania danych, mogą być zainteresowani wykonaniem ataku odzyskiwania;

②Atak docelowy: agent zewnętrzny może znać właściciela odzyskiwania i obrać za cel najsłabszy punkt niezbędny do przeprowadzenia ataku ratunkowego;

③ Ogólne narażenie: jeśli atakującemu uda się zainfekować duże środowisko zależne od bazy użytkowników i uzyska dostęp do wielu tożsamości, może to również mieć skutki uboczne w trakcie odzyskiwania dla pozostałych użytkowników.

Rozwiązanie RPP a rozwiązanie odbudowy społecznej: bezpieczeństwo, próg, opór cenzurze

Przyszłość masowej adopcji: portfel Web3

Dzięki bezużytecznemu rozwiązaniu do odzyskiwania konta możemy spodziewać się nowej generacji portfeli Web3, czyli portfeli, które można rejestrować i logować za pomocą poczty elektronicznej. Do analizy wybraliśmy reprezentatywne projekty portfela MPC i portfela abstrakcyjnego konta: pod względem dostępu użytkowników osiągnęły niski próg pamięci bezsłownej. Oceniliśmy je osobno z punktu widzenia bezpieczeństwa i odporności na cenzurę——.

#Bitizen

Wśród portfeli MPC portfel Bitizen, który jest bardziej dokładny pod względem antycenzury i wygody, przyjmuje rozwiązanie 2/3 TSS. Przeanalizujmy to z punktu widzenia bezpieczeństwa i antycenzury portfela:

bezpieczeństwo:

a. Utwórz

Aby uzyskać silną kontrolę, po zakończeniu rejestracji portfela, użytkownik może użyć drugiego urządzenia do wykonania kopii zapasowej fragmentów klucza prywatnego przez Bluetooth, korzystając z rozwiązania 2/3TSS: serwer Bitizen, urządzenie lokalne użytkownika i drugie urządzenie użytkownika.

b. Utrzymanie

Ponieważ podczas tworzenia portfela nie jest generowany kompletny klucz prywatny, nie ma mnemonika: konto użytkownika Bitizen zostanie powiązane z dyskiem w chmurze użytkownika i adresem e-mail, a użytkownik musi jedynie zalogować się za pośrednictwem poczty elektronicznej, aby normalnie korzystać z portfela Bitizen .

c.Użyj

① Użytkownik może uzyskać fragmenty klucza prywatnego przechowywane w chmurze Bitizen oraz fragmenty klucza prywatnego przechowywane na urządzeniu lokalnym poprzez uwierzytelnianie za pomocą rozpoznawania twarzy w celu podpisania (2/3);

②Po tym, jak drugie urządzenie utworzy kopię zapasową fragmentów klucza prywatnego przez Bluetooth, można go zapisać całkowicie w trybie offline i nie trzeba go używać w dni powszednie (podpisywanie wymaga jedynie serwera Bitizen i głównego urządzenia użytkownika).

d.Kopia zapasowa

① Utwórz kopię zapasową fragmentów lokalnego klucza prywatnego na dysku w chmurze użytkownika;

② Gdy użytkownik będzie musiał zmienić urządzenie, aby się zalogować, wystarczy, że dokona uwierzytelnienia za pośrednictwem poczty elektronicznej i funkcji Face, a Bitizen poprosi użytkownika o przywrócenie kopii zapasowej fragmentów klucza prywatnego z dysku w chmurze.

e.Odzyskiwanie

①Podobnie, gdy urządzenie użytkownika utraci/przypadkowo usunie lokalne pliki Bitizen, fragmenty klucza prywatnego można odzyskać za pośrednictwem dysku w chmurze;

② Gdy użytkownik nie będzie mógł nawet zalogować się na dysk w chmurze, Bitizen przeliczy fragmenty klucza prywatnego na podstawie fragmentów klucza prywatnego na serwerze i drugim urządzeniu zapasowym użytkownika, umożliwiając użytkownikowi wznowienie normalnego użytkowania.

źródło: Bitizen Opór cenzury:

2/3 rozwiązania TSS pozwala użytkownikom mieć absolutną kontrolę nad własnymi portfelami (2/3 fragmentów klucza prywatnego jest w rękach użytkowników). Nawet jeśli Bitizen zbankrutuje lub ucieknie, użytkownicy nadal mogą sprawować normalną kontrolę nad swoimi portfelami.

#Unipass

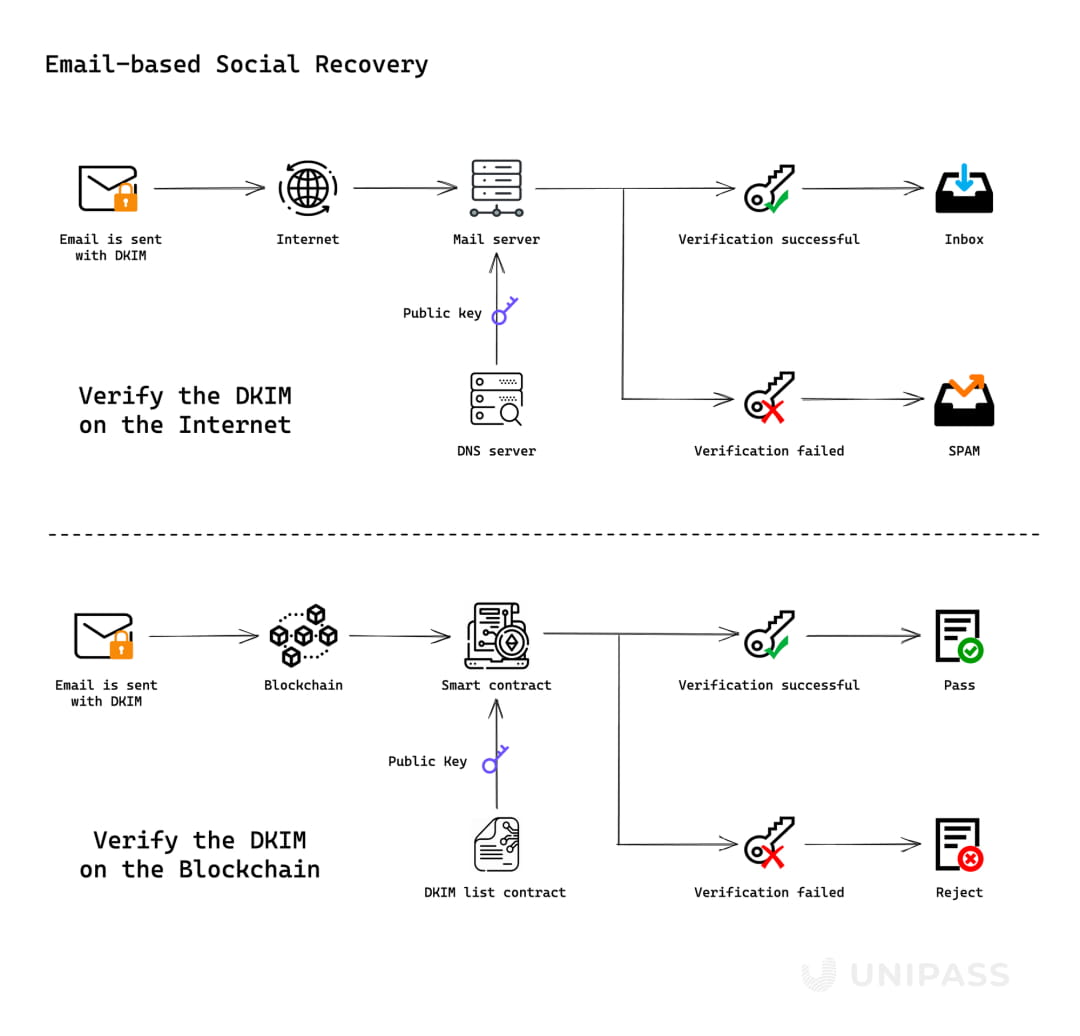

Portfel abstrakcyjny konta bierze za przykład Unipass Unipass przyjmuje podejście inteligentnego kontraktu + portfela MPC, łącząc zalety dwóch rozwiązań:

W transakcjach możesz używać dowolnego tokena obsługiwanego przez portfel (tokeny głównego nurtu, wysoce płynne) do płacenia opłat za gaz;

W zakresie przechowywania kluczy prywatnych zastosowano technologię MPC (2/2) i TSS, która pozwala na generowanie kluczy prywatnych w sposób rozproszony, dzięki czemu nie ma możliwości, aby klucz prywatny został przechwycony przez hakera w jednym miejscu – klucz prywatny klucz jest podzielony na dwie części, jedna jest przechowywana w Unipassie, na serwerze kopia jest zapisywana na lokalnym urządzeniu użytkownika;

Aby odzyskać klucze prywatne, Unipass korzysta z rozwiązania DomainKeys Identified Mail (DKIM). Użytkownicy mogą używać adresów e-mail jako „opiekunów” zamiast innych adresów EOA. To znacznie zmniejsza próg, dla którego użytkownicy mogą znaleźć opiekunów: nie ma potrzeby korzystania z opiekunów obszarze. Blockchain wymaga jedynie adresu e-mail opiekuna.

źródło: Unipass

Niski próg —> wysoka przydatność

Portfele niskoprogowe to nie koniec aplikacji portfelowych Obecna infrastruktura Web3 wciąż pozostaje daleko w tyle za tradycyjnymi finansami Web2. Funkcje automatycznego odliczenia i regularnych automatycznych płatności oferowane przez Visa zapewniają użytkownikom dużą wygodę, ale nadal są trudne do wdrożenia w Ethereum. Konta do abstrakcji kont mogą być kolejnym bardzo odpowiednim narracją dotyczącą portfela blockchain: Visa opublikowała artykuł „Automatyczne płatności dla portfeli samozabezpieczających”, aby zbadać wykorzystanie portfela do abstrakcji kont Argent do wdrożenia w sieci StarNet Zautomatyzowane, programowalne płatności, umożliwiające użytkownikom automatyzację płatności korzystanie z portfeli hostowanych samodzielnie bez konieczności podpisywania każdej transakcji. W jaki sposób zaimplementowano portfel abstrakcyjny konta? Tak naprawdę koncepcja ta ma swoje korzenie już dawno temu.

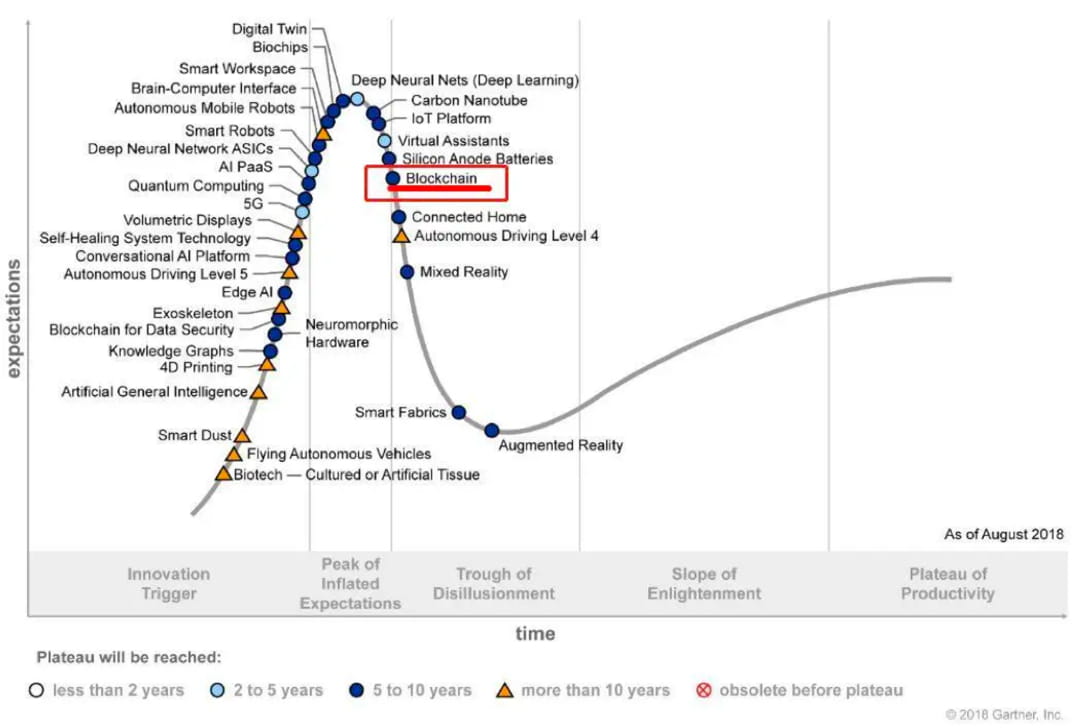

Abstrakcja konta - od EIP-2938 do EIP-4337

Wraz z propozycją EIP-4337, temat abstrakcji kont powrócił do uwagi wszystkich. Rozwiązanie odzyskiwania społecznościowego i abstrakcja kont (wykorzystujące inteligentne kontrakty jako portfele EOA, czyli abstrakcja kont) zostały zaproponowane wcześniej niż EIP-1271 i zostały wdrożone przez Argent i inne portfele w warstwie 2, takie jak StarkNet rozwiązanie było ostatnio gorąco dyskutowane w społeczności. Jaka jest różnica (usunięcie konta)?

Od EIP-86 w 2015 r. po najnowszy hotspot EIP-4337, główne myślenie programistów koncentruje się wokół zasady „umowa jest portfelem”, a abstrakcja kont umożliwia użytkownikom interakcję z główną siecią w intuicyjny sposób. Dzięki temu użytkownicy mogą precyzyjnie kontrolować kluczowe uprawnienia swoich kont. Ponieważ kod konta EOA został ustalony, nie jest możliwe wykonanie modułowego i funkcjonalnego projektu na portfelu EOA, takiego jak dodanie przelewu wsadowego/odzyskiwania społecznościowego i innych funkcji, więc wszyscy skupiają się na inteligentnych kontraktach. Propozycją najbliższą EIP-4337 jest EIP-2938, która również definiuje nowy protokół obsługi inteligentnych kontraktów, ale wymaga modyfikacji na poziomie konsensusu, co utrudnia programistom jego utrzymanie. Główna innowacja EIP-4337 jest to, że sieć główna nie wymaga zmian protokołu na poziomie konsensusu.

W EIP-1237 inicjacja podpisu adresu kontraktu musi opierać się na scentralizowanym Relayerze do podpisu, a Relayer jest scentralizowany, a standardy pomiędzy każdym Relayerem są różne i nie jest kompatybilny z wieloma łańcuchami/multi-dAPP ;

W EIP-4337 zaproponowano zastąpienie Relayera Bundlerem – zdecentralizowanym rozwiązaniem wielostronnym, co poprawia odporność inteligentnych portfeli kontraktowych na cenzurę i ujednolica standardy podpisów, co może znacznie zmniejszyć trudność integracji dla programistów;

EIP-4337 będzie miał wpływ w przyszłości, ale na razie nie poprawi komfortu użytkowania. Dlatego entuzjazm w omawianiu tego rozwiązania ogranicza się do VC i programistów. Przypomina to raczej Move to Aptos, co wzbudza entuzjazm VC i innych inwestorów oraz społeczności programistów. Czy dla użytkowników web3 jest to warstwa 1 napisana w Solidity czy Move? doświadczenie użytkownika nie zmieniło się jeszcze zbytnio.

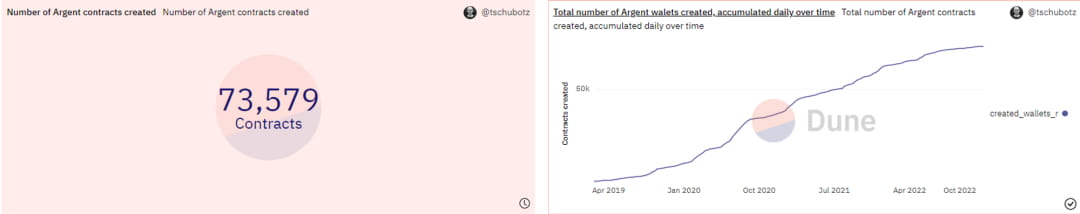

① W końcu Argent, portfel przejmujący konta, od 2018 r. sfinansował 56,2 mln dolarów. Po 4 latach rozwoju ma tylko 7,40 000 adresów: zaraz po powstaniu defi użytkownicy w kręgu walutowym przeszli z zmiany na korzystanie z Metamask Wzrost popularności Metamask wynika z wysokich kopalni APY. Obecnie szaleństwo inteligentnych portfeli kontraktowych wciąż wymaga nowego katalizatora;

źródło: Dune ②Obecne depozyty użytkowników w Argent nie są tak duże, jak kwota finansowania

źródło: Dune ③Jednak wdrożenie propozycji abstrakcji kont w głównej sieci Ethereum oznacza, że użytkownicy Argent mogą bezproblemowo łączyć się ze StarkNet z główną siecią Ethereum. Warto również czekać na iskry rozpalone w tym procesie.

Przypadków użycia

①Ulepszona kontrola uprawnień: Udoskonalenie zezwolenia EOA na pojedynczy podpis:

▽Daj użytkownikowi A limit transferu X TokenB w umowie

▽Przyznaj uprawnienia do autoryzowanych transakcji tokenC dla umowy użytkownika B zamiast uprawnień do przesyłania

▽W przypadku, gdy przez dłuższy czas nikt nie będzie korzystał z umowy, prawo do korzystania z umowy zostanie automatycznie przeniesione

② Zróżnicowane metody płatności za Gaz: płatność przez innych lub płatność dowolnym tokenem

③Automatyczne odliczenie/automatyczny zwrot pieniędzy

Obejmując przyszłość Web3

Banałem jest 4,8 miliarda użytkowników web2, a w 2022 roku liczba użytkowników web3 właśnie przekroczyła 100 milionów. Wciąż jesteśmy na wczesnym etapie rozwoju blockchainu.

Wracając do pytania z początku artykułu: „Jak duże ryzyko i odpowiedzialność jestem skłonny podjąć za swoje aktywa?”, czy mogę mieć pewność, że mój portfel nie zostanie zgubiony bez konieczności pamiętania klucza prywatnego?

Zawsze słyszałem tradycyjne pytania VC: Czy są jakieś scenariusze, które może wykonać tylko web3, a web2 nie? Wierzymy, że portfel Web3 jest przykładem uderzenia tradycyjnego Web2 w twarz: tylko w zdecentralizowanej sieci Web3 możemy spodziewać się dobrego portfela, który spełnia wymagania cenzury, zapewnia bezpieczeństwo i wygodę użytkownika. Użytkownicy nie muszą ponosić ryzyka ani Nie muszą tego podejmować odpowiedzialność. Pojawienie się takiego portfela stanowi także ważny fundament dla 4,7 miliarda użytkowników Web2, pozwalający na przyjęcie przyszłości Web3: portfel to nie tylko pierwsze wejście do Web3, ale także nazwa domeny w łańcuchu (taka jak ENS), token związany z duszą (Soul-Bounded Token), Podstawa rozwoju systemów reputacji w łańcuchu (Zdecentralizowane identyfikatory), bez bezpiecznego środowiska portfela, konstrukcja Web3 Lego nie będzie miała solidnych podstaw.

Musimy myśleć poważniej. Nie ma zbyt wielu okazji do strzelania w bessie. MPC pokazała nam przyszłość, w której portfele EOA będą łatwiejsze w użyciu i bezpieczniejsze oraz będą mogły dostosować się do wszystkich obecnych łańcuchów EVM jeszcze wiele do zrobienia, zanim inteligentne kontrakty będą mogły zostać połączone z dAPP. Plan naprawy społecznej wydaje się obecnie bezużyteczny, ale przyszłe możliwości inteligentnych kontraktów są ekscytujące. Na kogo postawimy? pieniądze, żeby przekazać tę odpowiedź.

Rok 2022 to ciemny rok dla kryptowalut, ale nadal wierzymy, że przyszłość jest jasna. Jesteśmy przebudzonymi czarnoksiężnikami w World of Warcraft i chcemy stworzyć świat, w którym nikt nie będzie mógł nam odebrać syfonu życia (chyba że propozycja zostanie przegłosowana).

Oświadczenie: Część tego artykułu opiera się na wywiadzie z Winsonem, dyrektorem generalnym portfela Web3 Bitizen. Bitizen jest jednym z portfeli RedlineDAO. Chcielibyśmy podziękować Bitizen i Winson za wsparcie dla tego artykułu.

Bibliografia

Opis podpisu progu: https://www.wwsww.cn/btbjiaoxue/1273.html

Wprowadzanie użytkowników Web2 do Web3 – przyszłość należy do bezbronnego portfela słów: https://mp.weixin.qq.com/s/TF2FCQDyyApzEVHQjxgZRg

Buterin: Dlaczego potrzebujemy powszechnego przyjęcia portfeli pomocy społecznej? :https://www.163.com/dy/article/GNQ4K9D905373E94.html

Niezabezpieczony portfel Solana Phantom został zhakowany i skradziono środki wielu użytkowników: https://chainfeeds.xyz/search

Partner założyciel Fenbushi Capital, Shen Bo: Skradziono majątek osobisty o wartości 42 milionów, a sprawa została zgłoszona: https://chainfeeds.xyz/feed/flash/detail/7a02d517-5a54-4892-a42a-ac519406da12

Wintermute stracił 160 milionów dolarów w wyniku hackowania DeFi: https://chainfeeds.xyz/feed/flash/detail/39c24b5e-693c-49a1-bf5c-ec04b829f8b6

Klucz prywatny adresu wdrożenia kontraktu ParaSwap mógł wycieknąć, a środki w łańcuchu zostały skradzione: https://chainfeeds.xyz/feed/flash/detail/04c9a5d2-6e86-4207-9b1d-913eced8d2a7

Powód kradzieży mostu krzyżowo-łańcuchowego Ronin: https://chainfeeds.xyz/feed/flash/detail/7a810726-80eb-4fef-a40b-a38c3c9f9738

Wszelkie prawa zastrzeżone. Przedruk bez zgody zabroniony.