I truffatori stanno utilizzando l'elenco "trending" sulla pagina di analisi memecoin GMGN per ingannare le vittime ignare e appropriarsi delle loro criptovalute, secondo un post del 25.09 su X da parte del ricercatore di sicurezza Roffett.eth.

Gli attaccanti creano vari tipi di monete che consentono agli sviluppatori di trasferire i Token di qualsiasi utente sul proprio account. Successivamente, trasferiscono i Token tra vari account, aumentando artificialmente il volume delle transazioni e ponendolo nell'elenco "trending" di GMGN.

Una volta che una moneta appare nell'elenco dei trend, gli utenti ignari acquisteranno, pensando che sia una moneta popolare. Ma solo dopo pochi minuti, il loro Token viene sottratto dal portafoglio, non verrà mai più visto. Lo sviluppatore poi ricarica il coin nel pool di liquidità e lo rivende a un'altra vittima.

Roffet ha elencato Robotaxi, DFC e Billy's Dog (NICK) come tre esempi di monete malevole trovate in questo elenco.

GMGN è un'app di analisi rivolta a trader di memecoin su sistemi Base, Solana, Tron, Blast ed Ethereum. La sua interfaccia include diverse schede, tra cui "new pair," "trending," e "discover," ciascuna delle quali elenca le monete basate su criteri diversi.

Xem thêm: Trump tace sulla crypto, la SEC deve chiarire riguardo all'Airdrop

Roffett ha detto di aver scoperto la tecnica di truffa quando amici hanno acquistato monete nell'elenco e hanno visto che scomparivano misteriosamente. Un amico pensava che il suo portafoglio fosse stato hackerato, ma quando ha creato un nuovo portafoglio e ha riacquistato quella moneta, è stata nuovamente svuotata.

Stimolato da questo mistero, Roffett ha indagato sugli attacchi tramite block explorer e ha scoperto che si trattava di attacchi di phishing comuni. L'attaccante chiama la funzione "permesso" e sembra aver fornito la firma dell'utente, il che non può avvenire a meno che l'utente non sia stato ingannato da una pagina di phishing. Tuttavia, l'amico nega di aver interagito con siti sospetti prima di entrambi gli attacchi.

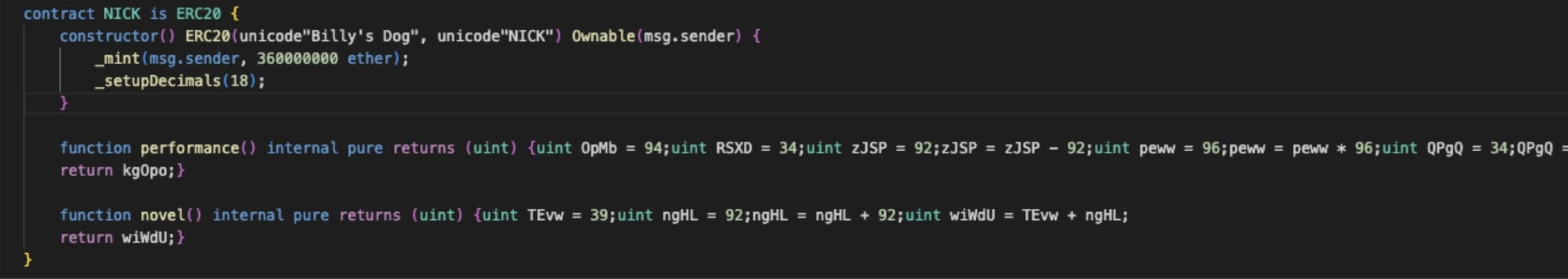

Una delle monete rubate è stata NICK. Roffet ha esaminato il codice del contratto di NICK e ha scoperto che era "un po' strano." Invece di contenere il codice comune come la maggior parte dei contratti Token, ha "alcuni metodi molto strani e segreti."

Come prova di questi metodi strani, Roffet ha pubblicato un'immagine funzionale "performance" e "novel" di NICK, con testi poco chiari e senza uno scopo tipico.

Xem thêm: Bitcoin e Binance diminuiscono leggermente quando CZ viene rilasciato

Alla fine, Roffett ha scoperto che il contratto conteneva codice malevolo nascosto in una delle sue librerie. Questo codice consente al "recuperatore" (sviluppatore) di chiamare la funzione "permesso" senza fornire la firma del proprietario del Token. Roffett ha dichiarato:

"Se l'indirizzo del chiamante corrisponde a quello del recuperatore, allora creando manualmente una firma specifica, una persona può ottenere l'autorizzazione di qualsiasi proprietario di Token e poi trasferire il Token."

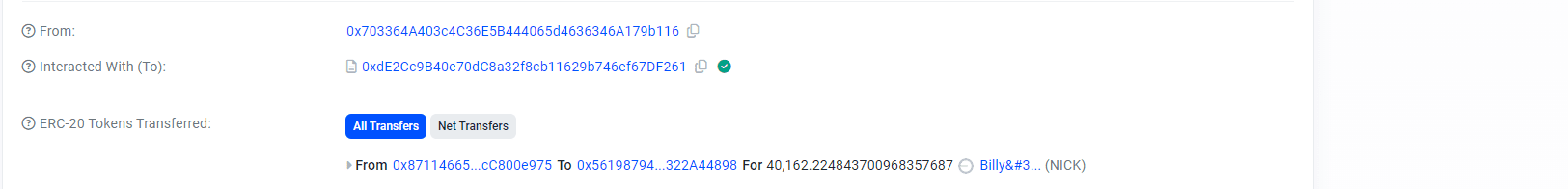

Tuttavia, l'indirizzo del recuperatore è stato anche offuscato. È elencato come un numero positivo a 256 bit, non zero. Subito sotto questo numero c'è una funzione che il contratto utilizza per ottenere l'indirizzo da questo numero. Roffett ha utilizzato questa funzione per determinare che il "recuperatore" malevolo era un contratto il cui indirizzo finiva con f261.

I dati blockchain mostrano che questo contratto "recuperatore" ha effettuato oltre 100 transazioni di trasferimento di NICK da proprietari di Token ad altri account.

Dopo aver scoperto come funzionasse questa truffa, Roffett ha esaminato l'elenco "trending" e ha trovato almeno altri due Token che contenevano codice simile: Robotaxi e DFC.

Xem thêm: Il prezzo di RDNT è aumentato del 20% dopo il nuovo piano di liquidità

Roffett ha concluso che i truffatori potrebbero aver utilizzato questa tecnica per un lungo periodo. Ha avvertito gli utenti di stare lontani da questo elenco, poiché il suo utilizzo potrebbe portare a perdite di denaro. Ha detto:

"I primi sviluppatori malevoli utilizzano molti indirizzi per simulare transazioni e mantenere, spingendo i Token nell'elenco dei trend. Questo attira gli investitori al dettaglio ad acquistare, e infine, i Token ERC20 vengono rubati, completando la truffa. L'esistenza di questi elenchi di trend è molto dannosa per i nuovi investitori al dettaglio nel mercato. Spero che tutti ne siano consapevoli e non vengano ingannati."

I Token truffa o "honeypots" continuano a rappresentare un rischio per gli utenti di criptovalute. Ad aprile, uno sviluppatore di Token truffa ha prelevato 1,62 milioni di USD da vittime vendendo loro Token BONKKILLER senza permettere loro di venderli. Nel 2022, la società di gestione del rischio blockchain Solidus ha pubblicato un rapporto avvertendo che oltre 350 monete truffa erano state create nell'anno.

#tintucbitcoin #Write2Win #AirdropGuide #TopCoinsJune2024 #BinanceTurns7