Zusammenfassung

„Nicht Ihr Schlüssel, nicht Ihre Münze“, unabhängig von der Smart-Contract-Wallet oder der persönlichen Konto-Wallet, hat der private Schlüssel die absolute Kontrolle über die Wallet. Sobald der private Schlüssel verloren geht, ist unsere Wallet vollständig Risiken ausgesetzt.

Der private Schlüssel ist die Basis des Wallets, und die mnemonische Phrase ist die Wiederherstellungslösung für den privaten Schlüssel, der auch das aktuelle Hindernis für die Entwicklung des Wallets darstellt.

Die hilflose Wortgedächtnislösung, die MPC und der soziale Aufschwung mit sich gebracht haben, ist die Grundlage der Massenadoption

Mehr Möglichkeiten für zukünftige Wallets, Erwartungen an EIP-4337

Text

Im Jahr 2010 hatte Vitalik Buterin, der Gründer von Ethereum, einen Hexenmeister-Account in World of Warcraft. Eines Tages beschloss Blizzard, den Hexenmeister-Charakter drastisch zu reduzieren und den magischen Schadensteil des Lebensabzugszaubers zu entfernen. Er weinte in den Schlaf, und als er an diesem Tag die Schrecken zentralisierter Server erkannte, beschloss er, aufzuhören und das dezentrale Netzwerk Ethereum zu gründen. Im November 2022 wurde bekannt, dass FTX, die weltweit größte Derivatebörse, Benutzergelder veruntreut hatte. Der Gründer SBF wurde von der bahamaischen Polizei festgenommen und sollte zur Verhandlung in die USA überstellt werden.

Vom Warlock-Spieler, der vor 13 Jahren aus unerklärlichen Gründen von Blizzard hintergangen wurde, bis hin zu den Opfern von FTX, die heute ihre Rechte verteidigen, werden wir uns zunehmend der Bedeutung des Satzes „Nicht Ihr Schlüssel, nicht Ihre Münze“ bewusst: Selbst bei Prüfungen durch Dritte/ Regulierungsbehörden und zentralisierte Server können Daten immer noch nach Belieben manipulieren und beschönigen. Im dezentralen Netzwerk ist das On-Chain-Ledger transparent und kann nicht manipuliert werden. Solange wir den privaten Schlüssel unseres eigenen Kontos haben, haben wir die absolute Kontrolle über unser Privatvermögen.

Dezentralisierung ist wunderbar, aber zu welchem Preis?

Wir, die wir im Blockchain-Netzwerk leben, sind die ersten Personen, die für unser persönliches Vermögen verantwortlich sind. Der wichtigste Kompromiss für die meisten Benutzer bei der Auswahl eines On-Chain-Wallets ist: Wie viel Risiko und Verantwortung bin ich bereit, für mein Vermögen einzugehen? Nehmen Sie als Beispiel traditionelle Finanzinstitute:

In den Augen von Benutzern, die Sicherheit anstreben, hoffen sie, ihr Geld bei einer Bank mit komplizierten Kontoeröffnungsschritten, aber großem Umfang anzulegen: Fondssicherheit (Risiko) großer Banken > Standardmäßige und strenge Kontoeröffnungsschritte (Verantwortung)

In den Augen von Benutzern, die nach Praktikabilität streben, können sie ihr Geld einfach in WeChat und Alipay einzahlen. WeChat und Alipay können problemlos P2P-Transaktionen abschließen und benötigen für die Registrierung nur einen Personalausweis und eine Mobiltelefonnummer, selbst wenn WeChat und Alipay einfach sind Zwei börsennotierte Unternehmen statt staatlich unterstützter Bankinstitute: Bequemlichkeit von WeChat (Haftung) > Betriebsstatus von WeChat (Risiko)

Zurück zu Web3: Wir haben zwei Möglichkeiten, Vermögenswerte in Web3 zu speichern: Custodial Wallets und Non-Custodial Wallets. Zuvor müssen wir eine kurze Einführung in das Prinzip von Wallets geben:

Wallet und privater Schlüssel

Die Generierung des Kontos ist der Prozess der Erstellung des privaten Schlüssels. Auf Ethereum gibt es zwei Arten von Konten: EOA-Konten (External Owned Account, externe Konten) und Vertragskonten (in der Kette über EOA-Konten bereitgestellte intelligente Verträge):

Am Beispiel des EOA-Kontos:

EOA-Adresse

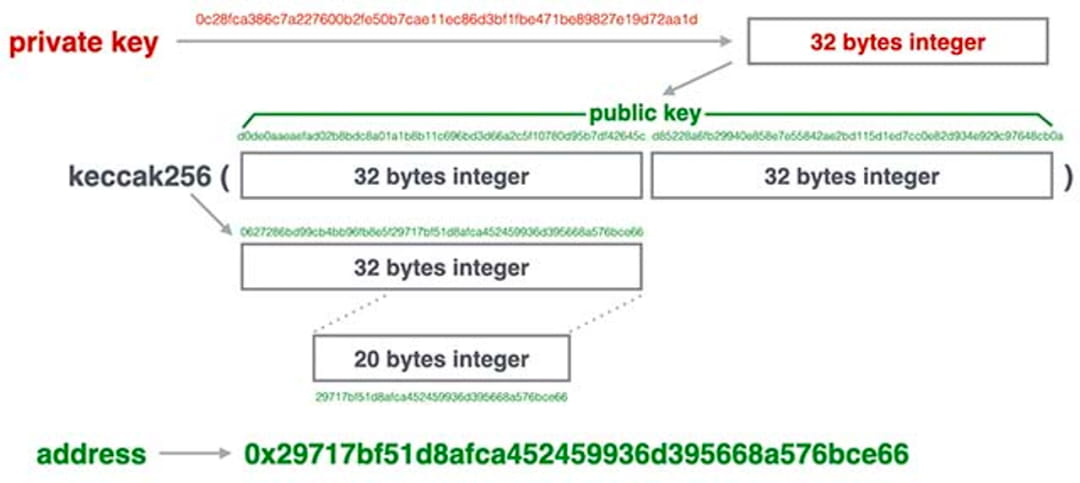

Durch Generieren einer 256-Bit-Zufallszahl als privaten Schlüssel und anschließendes Verwenden des privaten Schlüssels zum Ableiten des entsprechenden öffentlichen Schlüssels mithilfe des SHA3-Algorithmus und anschließendes Berechnen der Adresse (die letzten 20 Bytes des ursprünglichen Hashs) mithilfe von keccak-256. , ein einzigartiges persönliches Konto, das dem privaten Schlüssel entspricht. Während dieses Vorgangs berechnet und generiert der private Schlüssel 12 Mnemoniken, und wir können die Mnemoniken verwenden, um den privaten Schlüssel erneut abzuleiten.

Derzeit sind EOA-Wallets wie Metamask, Phantom (Solana), BSC Wallet (BSC) und Keplr (Cosmos) die gängigsten dApp-Wallets auf den großen Hauptketten.

2. Das Smart-Konto ist ein Teil des EVM-Codes, der über das EOA-Konto in der Kette bereitgestellt wird und verschiedene Funktionen implementieren kann. Im Gegensatz zum EOA-Konto verfügt das Vertragskonto jedoch nicht über einen privaten Schlüssel und kann nicht aktiv ausgeführt werden. Daher liegt die endgültige Kontrolle über den privaten Schlüssel des EOA-Kontos, der zur Bereitstellung verwendet wird Auf dieser Ebene werden intelligente Vertragskonten auch durch private Schlüssel gesteuert. Solange es sich bei der Wallet-Adresse um einen Vertrag handelt, handelt es sich um ein Smart Contract Wallet.

Smart-Contract-Wallets werden in Multi-Signatur-Wallets (Multisig-Konto) und abstrakte Konto-Wallets (Abstract-Konto) unterteilt:

Multi-Signatur-Wallets: Bereits 2013 sind Multi-Signatur-Wallets zur ersten Wahl für IWFs geworden. Diese Technologie wurde ursprünglich im Bitcoin-Ökosystem entwickelt, und jetzt gibt es in Ethereum hervorragende Multi-Signatur-Wallets (wie Gnosis Safe): Die Ethereum Foundation verwendet eine 4-von-7-Multi-Signatur-Wallet (das heißt, einen Smart Contract erstellen). um Gelder zu speichern und den Vertrag über 7 EOA-Konten zu kontrollieren. Nur wenn mehr als 4/7 EOA-Konten unterzeichnen, kann die Unterschrift abgeschlossen werden.

Die Kontoabstraktion verwendet eine einzige EOA-Wallet zur Steuerung der Vertragsadresse, um den Effekt der Simulation von EOA mit Smart Contracts zu erzielen. Beliebte Projekte wie Argent/Loopring gehören alle zu Kontoabstraktions-Wallets.

Apecoin-Vertragsadresse

3. Nachdem das Konto erstellt wurde, sind alle Aktivitäten in der Kette, an denen wir teilnehmen, untrennbar mit der Teilnahme des privaten Schlüssels verbunden.

Laut der Einführung von Lehrer Liao Xuefeng:

In einem dezentralen Netzwerk gibt es keine Vertrauensinstitution wie eine Bank. Wenn Sie eine Transaktion zwischen zwei Knoten erreichen möchten, müssen Sie einen Mechanismus für sichere Transaktionen unter Zero Trust implementieren.

Nehmen wir an, dass Xiao Ming und Xiao Hong einen Deal abschließen wollen. Eine Möglichkeit, einen Deal abzuschließen, besteht darin, dass Xiao Hong behauptet, Xiao Ming habe ihm 10.000 Yuan gegeben, was offensichtlich nicht glaubwürdig ist.

Eine andere Möglichkeit, eine Transaktion zu erstellen, ist: Xiao Ming behauptet, er habe Xiao Hong 10.000 Yuan gegeben. Solange nachgewiesen werden kann, dass diese Aussage tatsächlich von Xiao Ming stammt und Xiao Ming tatsächlich 10.000 Yuan besitzt, gilt die Transaktion als wirksam .

Wie kann man die Aussage von Xiao Ming überprüfen?

Die durch den privaten Schlüssel erstellte Signatur ermöglicht es dem Prüfer, den Initiator der Anweisung zu bestätigen: Jeder kann den öffentlichen Schlüssel verwenden, um die digitale Signatur und das Übertragungsergebnis zu vergleichen. Da nur Xiao Ming mit dem privaten Schlüssel diese Anweisung initiieren kann, kann ich dies tun Ich bin überzeugt, dass diese Aussage tatsächlich von Xiao Ming stammt.

Im Ethereum-Netzwerk umfassen solche Transaktionen nicht nur P2P-Transfertransaktionen, sondern auch Aufrufe von Smart Contracts.

Wenn wir die Brieftasche also täglich verwenden, entspricht dies dem Aufruf des lokalen privaten Schlüssels über die Brieftaschenplattform, um die Signatur in der Kette abzuschließen.

Wallet-Sicherheit, Schwellenwerte und Zensurresistenz

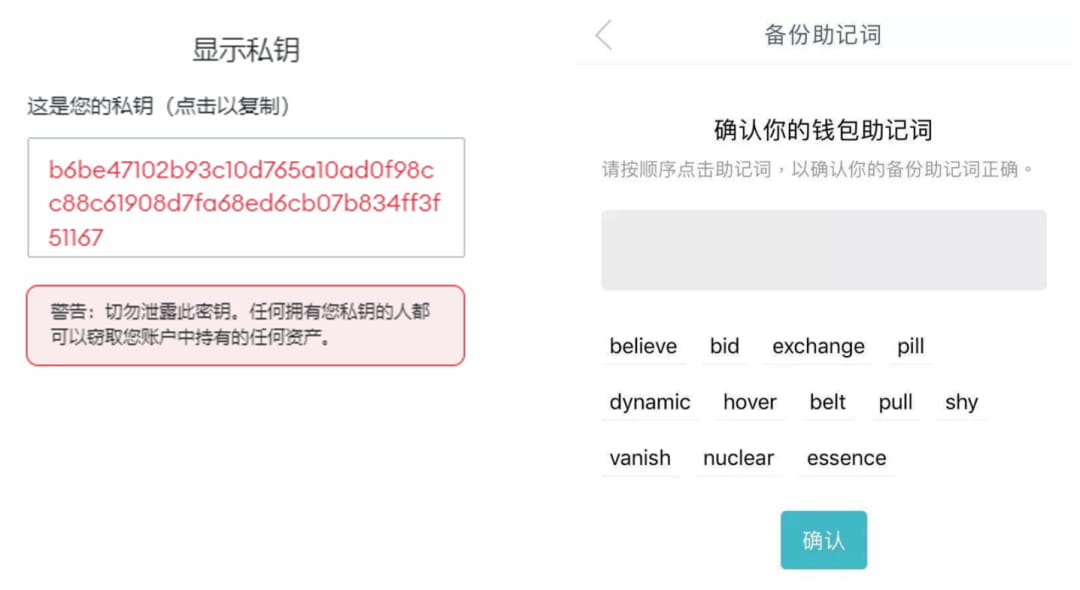

Alles an der Wallet basiert auf privaten Schlüsseln. Eine Wallet ist im Wesentlichen ein Tool, das 1. einen privaten Schlüssel erstellt, 2. den privaten Schlüssel behält, 3. den privaten Schlüssel verwendet, 4. den privaten Schlüssel sichert und 5. den privaten Schlüssel wiederherstellt. Die Wiederherstellungslösung besteht aus mnemonischen Wörtern, also den 12/24 Wortkombinationen, die bei der Registrierung einer Wallet erscheinen:

Die mnemonische Phrase kann den Klartext des privaten Schlüssels ableiten. Wenn der Benutzer das Wallet auf ein neues Gerät migriert, muss er nur die mnemonische Phrase in der Wallet-App eingeben, um den privaten Schlüssel abzuleiten und die Kontrolle über die Wallet zurückzugewinnen.

Für Benutzer ist privater Schlüssel = mnemonische Phrase, aber diese beiden Konzepte unterscheiden sich im täglichen Gebrauch des Wallets immer noch: mnemonische Phrase ist die Sicherungs- und Wiederherstellungslösung für den privaten Schlüssel des Benutzers

Eine Analogie: Die Mnemonik entspricht dem Kopieren Ihres Schlüssels. Wenn Ihr Schlüssel verloren geht, können Sie die Mnemonik verwenden, um einen identischen Schlüssel zu generieren.

Da der private Schlüssel unser einziger Berechtigungsnachweis für die Interaktion mit dem Blockchain-Netzwerk ist, liegt es in unserer Verantwortung, den privaten Schlüssel und die mnemonische Phrase unserer Brieftasche sicher aufzubewahren. Der sicherste Weg, ein Konto zu erstellen, besteht natürlich darin, ein Konto in einer Offline-Umgebung zu erstellen und Ihre eigene Adresse zu generieren, indem Sie Zufallszahlen (private Schlüssel) und SHA256-Algorithmen über den Code ausführen. Dieser Schwellenwert ist jedoch zweifellos zu hoch und nicht geeignet für die meisten Benutzer. Daher müssen Benutzer bei der Auswahl einer Wallet drei Punkte berücksichtigen: Sicherheit, Schwellenwert und Zensurresistenz:

Sicherheit: Wie teuer ist es für einen Hacker, den privaten Schlüssel/die mnemonische Phrase einer Brieftasche zu knacken?

Am Beispiel von Hardware-Wallets können Hacker private Schlüssel von Benutzern nur durch Phishing oder Offline-Stehlen privater Schlüssel erhalten.

Schwellenwert: Wie einfach ist die Nutzung des Wallets?

Der Registrierungsprozess von Metamask erfordert, dass Benutzer 12 Mnemoniken aufzeichnen, und 12 Mnemoniken müssen erneut eingegeben werden, wenn das Gerät gewechselt wird. Die Börsenregistrierung und Geräteanmeldung von Binance kann mit einem Klick per E-Mail-Anmeldung abgeschlossen werden.

Zensurresistenz: Ob die endgültige Kontrolle über das Wallet beim Benutzer liegt

Wenn die Wallet-App den Klartext der vom Benutzer importierten mnemonischen Phrase speichert und auf den Server hochlädt, können Hacker das Wallet des Benutzers stehlen, indem sie den Server knacken. Und selbst wenn es keinen Hackerangriff gibt, besteht immer noch die Möglichkeit, dass die Seite des Slope-Projekts einen Diebstahl begangen hat und keinen Zensurwiderstand erreicht hat.

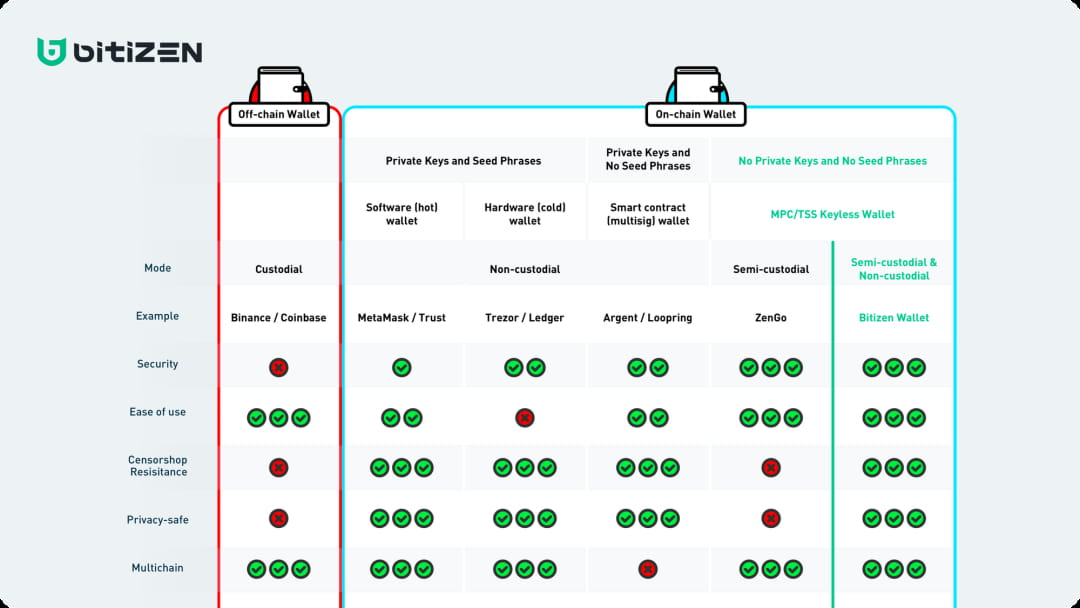

Es gibt zwei Hauptkategorien von Wallets: Non-Custodial Wallets und Centralized Custodial Wallets.

Nicht verwahrte Wallet: Benutzer behalten ihre eigenen mnemonischen Phrasen

a. Nehmen Sie als Beispiel die Mainstream-Wallet MetaMask, eine nicht verwahrte (oder selbst verwahrte) Kryptowährungs-Wallet. Nicht verwahrt bedeutet, dass MetaMask keine Daten über die Brieftasche speichert und die privaten Schlüsseldaten alle im Browser oder in der mobilen Anwendung auf lokaler Ebene gespeichert sind. Wenn der Benutzer Signaturaktivitäten in der Kette durchführen muss, ruft MetaMask die privaten Schlüsseldaten auf Schlüssel aus der lokalen Datei zum Signieren. Und wenn der private Schlüssel und die mnemonische Phrase des Benutzers verloren gehen/gestohlen werden, kann Metamask dem Benutzer nicht dabei helfen, sie wiederherzustellen, und die Vermögenswerte des Benutzers gehen dauerhaft verloren.

b. Als das sicherste Hardware-Wallet (z. B. Ledger) wird ein Hardwaregerät verwendet, um den privaten Schlüssel und die Wallet-Adresse offline zu generieren, und dann wird der öffentliche Schlüssel der Adresse in ein Web-Wallet wie Metamask importiert Signatur ist erforderlich, Ledger Die Hardware wird offline bestätigt. Da der private Schlüssel das Internet überhaupt nicht berührt, ist es für Hacker schwierig, den privaten Schlüssel in der Hardware-Wallet zu stehlen. Verliert der Nutzer jedoch die mnemonische Phrase oder wird er gefischt, wird die Schutzwirkung des Hardware-Wallets auf Null reduziert und die Vermögenswerte des Nutzers werden trotzdem gestohlen.

Gehostete Geldbörse

Börsen-Wallets wie Coinbase/Binance verwenden eine verwaltete Wallet-Methode. Der Unterschied besteht darin, dass das in Coinbase angezeigte Konto nicht den eigenen privaten Schlüssel des Benutzers enthält, sondern nur die im Coinbase-Programm angezeigte Buchhaltungsnummer ist, die nicht auf Etherscan angezeigt wird. Chain-Assets können als Benutzer verstanden werden, die Coinbase vertrauen und Coinbase Vermögenswerte anvertrauen, anstatt sie selbst zu besitzen, sodass Coinbase-Konten nicht mit dAPPs wie Uniswap interagieren können.

Im Allgemeinen behält die Projektpartei in einer Depot-Wallet die mnemonische Phrase in ihrem Namen, und die Schwelle für die Registrierung und Wiederherstellung der Wallet ist niedrig, aber die Sicherheit der Wallet hängt von der Projektpartei und nicht vom Benutzer selbst ab Die Projektpartei hat tatsächlich die Kontrolle über die Wallet; nicht verwahrte Wallets. Die mnemonische Phrase liegt in den Händen des Benutzers, und die Schwelle für die Registrierung und Wiederherstellung der Wallet ist hoch, aber die Sicherheit und der Zensurwiderstand sind beide hoch.

Nachteile mnemonischer Schemata

Während sich WEB3 weiterentwickelt, tauchen immer mehr Anforderungen und Anwendungsszenarien auf und die Ökologie auf der Kette boomt. Insbesondere der Defi-Sommer im Jahr 2021 hat eine große Anzahl von Benutzern angezogen, die ursprünglich nur an Börsen gehandelt haben, um ihre Vermögenswerte auf On zu migrieren Laut der Kette haben MetaMask im März 2022 monatlich 30 Millionen aktive Benutzer erreicht. Als gängigste mnemonische Kontowiederherstellungslösung sind mnemonische Phrasen jedoch zum Hauptziel von Hackern geworden: für normale Benutzer am häufigsten Bei einem Brieftaschendiebstahl wird die mnemonische Phrase in die Zwischenablage kopiert oder die lokal gespeicherte private Schlüsseldatei wird von einer Phishing-Website gestohlen.

Wenn ein Hacker angreift, muss er die Kosten des Angriffs und die erhaltenen Belohnungen messen. Alle privaten Schlüssel (12 mnemonische Wörter) sind Teilmengen des Wörterbuchs. Solange das Wörterbuch erschöpft ist, kann der Hacker alle Vermögenswerte erhalten Kette. . Dieses Eingabe-Ausgabe-Verhältnis ist jedoch schlecht, wenn das Wörterbuch alle Kombinationen mithilfe eines Brute-Force-Algorithmus anordnet.

Die aktuellen Mainstream-Mnemonikwörter umfassen 12 englische Wörter, und der Wortschatz umfasst insgesamt 2048 Wörter. Das heißt, 2048^12=5.44e39 Arten (5444517870735000000000000000000000000000);

Wenn solch eine enorme Rechenleistung eingesetzt wird, können Hacker das BTC-Netzwerk bereits durch einen 51-Prozent-Angriff kontrollieren;

Daher besteht die Methode mit einer höheren Rücklaufquote für Hacker darin, die mnemonische Phrase des Benutzers durch Phishing zu erhalten oder den privaten Schlüssel zu stehlen, der auf dem lokalen Gerät des Benutzers gespeichert ist.

Um mit dem Metamask-Beispiel fortzufahren: Es gibt zwei Stellen, an denen ein Hacker die gespeicherte mnemonische Phrase und den privaten Schlüssel erhalten kann:

Mnemonische Phrase

a. Nachdem die Brieftasche erstellt wurde, muss der Benutzer die generierte Mnemonik aufbewahren. Es wird allgemein empfohlen, sie mit Stift und Papier auf ein weißes Papier zu kopieren und ordnungsgemäß aufzubewahren Kopieren Sie es, fügen Sie es ein und speichern Sie es in einem Dokument oder sogar im WeChat-Chatverlauf.

b. Wenn ein Hacker Malware auf dem Telefon/Computer des Benutzers installiert hat und die Zwischenablage des Benutzers jederzeit überwacht, kann er oder sie den neu erstellten privaten Schlüssel stehlen. Beispielsweise war QuickQ VPN dem Risiko ausgesetzt, die Zwischenablagen der Benutzer zu kopieren, um mnemonische Phrasen zu stehlen.

privater Schlüssel

a. Gleichzeitig verschlüsselt Metamask im Allgemeinen den privaten Schlüssel und speichert ihn auf dem lokalen Gerät, auf dem das Wallet erstellt wird, sodass er jederzeit aufgerufen werden kann. Wenn das Metamask-Plug-in auf Chrome installiert ist:

i. Im Speicherort unter Windows die Speicheradresse des privaten Schlüssels von Metamask:

C:\Benutzer\BENUTZERNAME\AppData\Local\Google\Chrome\Benutzerdaten\Standard\Lokale Erweiterungseinstellungen\nkbihfbeogaeaoehlefnkodbefgpgknn

ii. Speicherort auf dem Mac: Bibliothek > Anwendungsunterstützung > Google > Chrome > Standard > Lokale Erweiterungseinstellungen > nkbihfbeogaeaoehlefnkodbefgpgknn

b. Die Sicherheit von Metamask hängt von der Sicherheit von Chrome ab. Sobald ein Hacker die Firewall durchbricht, kann der Hacker den privaten Adressschlüssel des Benutzers erhalten und alle Vermögenswerte übertragen. Aus diesem Grund sind Hardware-Wallets sicherer als Plug-in-Wallets wie Metamask.

Zusätzlich zu Metamask erreichen einige nicht verwaltete Wallets nicht einmal eine hohe Zensurresistenz, wie zum Beispiel der Slope-Wallet-Diebstahlvorfall auf Solana: Die mobile Anwendung von Slope hat beim Erstellen der Phantom-Wallet mnemonische Wörter über TLS an ihren Sentry-Server gesendet Anschließend werden sie im Klartext gespeichert, sodass jeder mit Zugriff auf Sentry auf den privaten Schlüssel des Benutzers zugreifen kann.

Darüber hinaus gibt es weitere Vorfälle im Bereich der Wallet-Sicherheit, über die wir nachdenken sollten:

EOA-Konto gestohlen

Brieftasche des Gründers von Fenbushi Capital gestohlen:

Der Grund für den Diebstahl von Shen Bos Wallet war das Durchsickern der mnemonischen Phrase. Die zum Zeitpunkt des Diebstahls verwendete Wallet war etwa 38,23 Millionen USDC, 1.607 ETH, 720.000 USDT und 4,13 BTC.

Das Wintermute-Wallet wurde angegriffen und verlor etwa 160 Millionen US-Dollar. Der Grund für den Diebstahl war, dass Wintermute Profanity nutzte, um ein Vanity-Wallet zu erstellen, um Benzingebühren zu sparen (beginnend mit 0x0000000, was beim Aufruf von Smart Contracts Benzin sparen kann):

Profanity soll Menschen dabei helfen, ein Konto mit besonderen visuellen Effekten zu erstellen, beispielsweise ein Konto, das mit Sonderzeichen beginnt oder endet. Andererseits verwenden einige Entwickler es, um Konten zu erstellen, die mit vielen Nullen beginnen.

Nachdem Profanity den ersten 32-Bit-Privatschlüssel SeedPrivateKey erhalten hat, wird der private Schlüssel kontinuierlich bis zu 2 Millionen Mal durch einen festen Algorithmus iteriert, um mit der erforderlichen Kontoadresse zu kollidieren (der Wert stammt aus dem von 1 Zoll veröffentlichten Artikel). . Wenn der PublicKey bekannt ist, können wir den SeedPrivateKey durch vollständige Aufzählung von SeedPrivateKey und Iterator erhalten. Der Berechnungsbetrag beträgt etwa 2^32 mal 2 Millionen Mal. Eine Grafikkarte mit leistungsstarker Rechenleistung kann ihn in wenigen Tagen abschließen Std.

Vertragskonto gestohlen

Die Vertragsbereitstellungsadresse von Paraswap wurde gestohlen:

Dem Untersuchungsbericht von SlowMist zufolge hat die Hacker-Adresse (0xf358..7036) die privaten Schlüsselberechtigungen von ParaSwap Deployer und QANplatform Deployer erhalten. Der Hacker hob 1.000 US-Dollar vom ParaSwap Deployer ab und überwies es testweise in und aus den QANplatform-Deployer-Adressen. Wir haben die AML-Plattform zur Analyse von 0xf358..7036 verwendet und festgestellt, dass der Hacker auch den SolaVerse Deployer und mehrere andere schöne Adressen gestohlen hat. Bis heute haben Hacker mehr als 170.000 US-Dollar gestohlen.

Die Ronin Bridge wurde im März dieses Jahres gehackt, was zum Verlust von 173.600 ETH und 25,5 Millionen USDC führte:

Der Hacker gründete ein nicht existierendes Unternehmen, knüpfte über Linkedin und WhatsApp Kontakt zu Axies leitendem Ingenieur, lockte ihn mit neuen Jobmöglichkeiten, arrangierte ein Vorstellungsgespräch und bot schließlich ein großzügiges Gehalt an. Die Angebotsdatei war jedoch giftig, also hatte er Erfolg ist in das Axie-System eingedrungen und hat den privaten Schlüssel der EOA-Adresse des Vertrags gestohlen.

Das mnemonische Schema ist nicht nur das Hauptziel von Hackern, sondern stellt auch eine hohe Schwelle dar, die neue Benutzer daran hindert, WEB3 zu betreten.

Wenn Sie eine Brieftasche erstellen, müssen Sie aus Sicherheitsgründen 12 Wörter manuell kopieren. Es ist am besten, dieses Whitepaper nicht zu fotografieren und zu speichern. Selbst wenn wir vertrauenswürdige Open-Source-Software zum Speichern von Passwörtern (z. B. 1password) verwenden, können wir das praktische Speichern durch Kopieren und Einfügen nicht nutzen, da die Gefahr eines Diebstahls der Zwischenablage besteht

Beim Wiederherstellen des Wallets, also beim Wechseln des Login-Geräts, müssen Sie dieses Whitepaper ausschlagen und 12 Wörter erneut eingeben.

Ein weißes Blatt Papier mit zwölf darauf geschriebenen Wörtern aufzubewahren, klingt sehr unzuverlässig und unweb3: Wir freuen uns darauf, in der Zukunft des Metaversums zu leben, aber die Sicherheit unserer Konten hängt von einem weißen Blatt Papier ab, das in der Song-Dynastie erfunden wurde. An dieser Stelle reichen diese beiden Schritte aus, um die meisten Web2-Spieler abzuschrecken. Schließlich können in der Web2-Welt die meisten Registrierungsvorgänge mit einem Klick über ein Google-Konto/iOS-Konto angemeldet werden.

Neue Lösung zur Kontowiederherstellung, ohne sich Wörter merken zu müssen

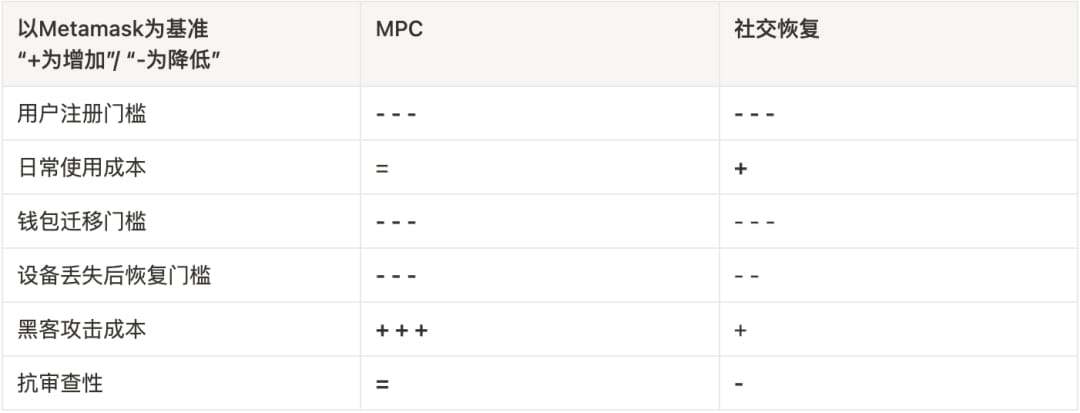

Um die Schwelle des Wallets zu senken und mehr Benutzer für den Zugang zu WEB3 zu gewinnen, müssen wir Anmeldelösungen für soziale Konten wie Web2 verwenden, ohne die Sicherheit und Zensurresistenz des Wallets zu verlieren. Deshalb brauchen wir eine bequemere und sicherere Lösung zur Kontowiederherstellung. Alle aktuellen Diskussionen deuten auf das Ende hin: hilfloses Gedächtnis. Derzeit gibt es zwei Implementierungslösungen für hilflose Wörter: MPC-Lösung und Social-Recovery-Lösung.

MPC-Lösung: Der private Schlüssel wird von mehreren Parteien berechnet und generiert, wodurch Einzelunfälle vermieden werden, die durch den Verlust/Diebstahl des privaten Schlüssels des Benutzers verursacht werden.

Es kann wie folgt verstanden werden: Bei jeder Verifizierungsmethode ist ein Schlüsselfragment vorhanden. Wenn eines der Schlüsselfragmente verloren geht, kann der Benutzer andere Verifizierungsmethoden verwenden, um den verlorenen Schlüssel wiederherzustellen . Schlüsselfragment

Social-Recovery-Lösung: Speichern Sie Gelder in intelligenten Verträgen, die von der EOA-Wallet über eine Lösung mit mehreren Signaturen/Einzelsignaturen kontrolliert werden, und bestimmen Sie einen vertrauenswürdigen dritten Vormund. Wenn der private Schlüssel der EOA-Wallet verloren geht, wird er durch den dritten Vormund ersetzt die Kontrolle über den Vertrag, sodass der Benutzer die mnemonische Phrase nicht speichern muss.

In aktuellen Diskussionen werden Social Recovery und Kontoabstraktions-Wallets normalerweise nebeneinander diskutiert. Es ist zu beachten, dass es sich bei der Social Recovery-Lösung um einen Standard und eine Funktion für Smart Contracts handelt, die 2019 von EIP-2429 vorgeschlagen wurden, was bedeutet, dass Benutzer den Vertrag durch Erziehungsberechtigte kontrollieren können Der private Schlüssel wird ersetzt; der kürzlich heiß diskutierte EIP-4337 ist eine Diskussion über die Kontoabstraktion, die wir im folgenden Kapitel besprechen werden.

MPC-Lösung

Die MPC-Lösung besteht darin, dass beim Erstellen einer EOA-Wallet mehrere Parteien gemeinsam private Schlüsselfragmente erstellen. Im Jahr 2019 wurde auf der CRYPTO 2019 das Papier „Two-party elliptic Curve Digital Signature based on Secure Multi-Party Computation“ veröffentlicht, das die Implementierung von MPC offiziell in jedermanns Sichtfeld rückte. MPC steht für Secure Multi-Party Computation.

Multi-Party Computation (MPC) ist ein Zweig der Kryptographie, der vor fast 40 Jahren mit der Pionierarbeit von Andrew C. Yao begann. Mithilfe der Mehrparteienberechnung muss die Generierung privater Schlüssel nicht mehr an einem einzigen Punkt abgeschlossen werden, sondern kann von einer Gruppe mehrerer Parteien (n Parteien) berechnet und verwaltet werden, die einander nicht vertrauen (n fragmentierte private Schlüssel). Diese Technologie ist DKG (Distributed Key Generation).

Die Generierung verteilter Schlüssel kann auf eine Weise erfolgen, die verschiedene Arten von Zugriffsstrukturen ermöglicht: eine reguläre Einstellung „t aus n“ (eine gültige Signatur kann nachgewiesen werden, solange t aus n privaten Schlüsselfragmenten an der Signatur beteiligt sind). wird in der Lage sein, bis zu t willkürliche Fehler bei Vorgängen im Zusammenhang mit dem privaten Schlüssel zu tolerieren, ohne die Sicherheit zu beeinträchtigen.

Als Threshold Signature Scheme (TSS) bezeichnet man die Kombination aus Distributed Key Generation (DKG) und verteilten Signaturen.

Wenn die privaten Schlüsselfragmente einer der Parteien verloren gehen/offengelegt werden, unterstützt die MPC-Lösung gleichzeitig die Wiederherstellung und den Ersatz privater Schlüsselfragmente und gewährleistet so die Kontosicherheit, ohne dass Konten geändert werden müssen.

Die MPC-Lösung stellt sicher, dass der vollständige private Schlüssel bei der Kontoerstellung, -nutzung, -speicherung, -sicherung und -wiederherstellung nicht erscheint. Durch die gemeinsame Generierung/Haltung privater Schlüsselfragmente durch mehrere Parteien und das „t aus n“-TSS-Schwellenwertsignaturschema. Es erreicht ein besseres Niveau als Metamask. Es ist bequemer, Private-Key-Wallets an einem einzigen Punkt zu generieren/zu speichern. Sicherheit und Zensurresistenz: Im Vergleich zu herkömmlichen mnemonischen Phrasenlösungen verbessert es die Benutzersicherheit erheblich und ist sogar mit Hardware-Wallets vergleichbar

Sicherheit

a. Kein privater Schlüssel/mnemonische Phrase: Während des Wallet-Generierungsprozesses generiert jede Partei (Wallet-Projektpartei und Benutzer) private Schlüsselfragmente über MPC. Es ist verständlich, dass MPC während des gesamten Prozesses wahr ist private schlüssellose Geldbörse;

b. Die Kosten von Hacking-Angriffen sind stark erhöht: Selbst wenn ein Hacker in das lokale Gerät des Benutzers eindringt, kann er nur Fragmente des privaten Schlüssels erhalten. Nur wenn ein Hacker den Server des Wallets + das lokale Gerät des Benutzers beherrscht, kann er das Eigentum des Benutzers stehlen.

Schwelle:

Soziale Anmeldung: Benutzer können über Identitätsprüfungsmethoden wie E-Mail Konten auf der MPC-Brieftasche erstellen (vorausgesetzt, die MPC-Brieftasche verwendet ein 2/2-Signaturschema, d. h. zwei private Schlüsselfragmente können gleichzeitig zum Signieren verwendet werden).

Zensurwiderstand:

Die zentralisierte Institution (Wallet-Seite/Backup-Gerät) verfügt nur über Fragmente des privaten Schlüssels des Kontos und kann das Konto des Benutzers nicht kontrollieren.

Programm zur sozialen Erholung

Die Social-Recovery-Lösung wird auf einem Smart-Contract-Konto bereitgestellt. Es kann so verstanden werden, dass das EOA-Konto zum Verwalten von Geldern in der Kette verwendet wird. Es ist dasselbe wie bei einem normalen Smart-Contract Kontrolle über den Smart-Vertrag.

Smart Contract Wallet ist keine private, schlüssellose Lösung, da die kontrollierte EOA-Wallet über einen privaten Schlüssel verfügt;

Aber Smart-Contract-Wallets können die signierenden privaten Schlüssel der Benutzer durch Social-Recovery-Programme ändern;

Die Lösung zur sozialen Wiederherstellung besteht darin, Ihren Vormund zu bitten, Ihren Schlüssel zu ersetzen, nachdem er verloren gegangen ist.

Zwei Jahre nach dem EIP-2929-Vorschlag schlug Vitalik im Jahr 2021 erstmals einen Anwendungsfall für eine Social-Recovery-Wallet im Forum vor:

Beim Erstellen einer Smart-Contract-Wallet können Benutzer andere EOA-Adressen als „Wächter“ festlegen. Die „Wächter“-Adresse muss sich zur Bestätigung in der Kette anmelden und die Gasgebühren bezahlen;

Das EOA-Konto des Benutzers dient als „signierender privater Schlüssel“ und kann zur Genehmigung von Transaktionen verwendet werden;

Es gibt mindestens 3 (oder mehr) „Wächter“ von EOA-Konten, die keine Transaktionen genehmigen, aber den „signierenden privaten Schlüssel“ ändern können. Für die Änderung des „signierenden privaten Schlüssels“ muss der „Vormund“ außerdem eine Gasgebühr für die Signaturbestätigung zahlen.

Der signierende private Schlüssel hat die Funktion, Wächter hinzuzufügen oder zu entfernen, aber der gesamte Vorgang dauert einige Zeit (normalerweise 1-3 Tage).

In alltäglichen Nutzungsszenarien können Benutzer Smart-Contract-Wallets mit Social-Recovery-Funktionen (wie Argent und Loopring) wie gewöhnliche Wallets verwenden und Transaktionen mit ihren Signaturschlüsseln bestätigen. Auf diese Weise wird jede Transaktion schnell mit einer einzigen Bestätigung abgeschlossen, genau wie bei herkömmlichen Wallets wie Metamask:

a. Erstellen Sie einen privaten Schlüssel

Das Account Abstract Wallet unterscheidet sich bei der Erstellung privater Schlüssel nicht von Metamask.

b. Behalten Sie den privaten Schlüssel

Da die EOA-Wallet, die den Vertrag kontrolliert, nur als „privater Signaturschlüssel“ verwendet wird und die Kontrolle über einen Vormund übertragen kann, müssen Benutzer die mnemonische Phrase nicht speziell aufbewahren.

c.Verwenden Sie den privaten Schlüssel

○ Vertrags-Wallets sind ebenfalls Überweisungen/Transaktionen, und da sie Verträge aufrufen müssen, sind sie teurer als MPC-Wallets und herkömmliche Wallets;

○ Da es sich jedoch um einen Call-Vertrag handelt, unterstützt er die Verwendung nicht-nativer Token wie USDC/USDT für die Zahlung (ETH ist beispielsweise der native Token, der zur Zahlung der Gasgebühren auf Ethereum verwendet wird. Dies wird die Schwierigkeit zweifellos erheblich verringern). Interaktion für neue Web3-Spieler: Im Prinzip tauscht das Projektteam in derselben Transaktion den USDC des Benutzers in ETH und zahlt dann in seinem Namen die Gasgebühr.

d. Sichern Sie den privaten Schlüssel

Der Schritt zur Sicherung des privaten Schlüssels der Kontoabstraktions-Wallet wird durch einen „Wächter“ ersetzt. Dies ist jedoch kontraintuitiv und kostspielig:

① Der Benutzer nutzt web3 zum ersten Mal und möchte eine Wallet registrieren, muss aber drei vertrauenswürdige Freunde finden, die bereits EOA-Wallets in web3 haben, und sie bitten, Benzingebühren zu zahlen, um ihre Vormunde zu werden;

② Wenn der Benutzer die Gasgebühr eines Freundes kompensieren möchte und das neu erstellte Wallet für drei Überweisungen verwendet, müssen für die Erstellung eines Wallets insgesamt 6 Gasgebühren bezahlt werden. Für die Erstellung eines Kontos im MPC-Wallet fallen keine Kosten an.

e.Privaten Schlüssel wiederherstellen

Wenn ein Benutzer seinen Signaturschlüssel verliert, kann er die Nutzung der Social-Recovery-Funktion anfordern. Benutzer müssen sich an ihren Vormund wenden und ihn bitten, eine spezielle Transaktion zu unterzeichnen (der Benutzer oder Vormund zahlt die Gasgebühr) und den im Wallet-Vertrag registrierten öffentlichen Signaturschlüssel in eine neue Signatur zu ändern. Das ist viel einfacher: Der Vormund kann die Wiederherstellungsanfrage einsehen und signieren, indem er eine Webseite wie security.loopring besucht.

Allerdings erreicht die Sicherheit des privaten Schlüssels nicht das Niveau des MPC-Wallets:

Kosten des Angriffs: Hacker können immer noch den vollständigen privaten Schlüssel erhalten, indem sie in das Gerät des Benutzers eindringen. Mit anderen Worten: Benutzer, die Smart-Contract-Wallets verwenden, haben nur noch eine Möglichkeit, den privaten Schlüssel abzurufen, wenn der private Schlüssel verloren geht.

Geringe Zensurresistenz: Da das soziale Wiederherstellungsprogramm die Benennung von „Vormunden“ erfordert, besteht die Möglichkeit, dass „Vormunde“ miteinander zusammenarbeiten, um Böses zu tun.

Die Hauptrisiken des sozialen Aufschwungs sind:

①Kollusion: Wenn einige Benutzer wissen, dass sie Teil einer Wiederherstellung sind, sind sie möglicherweise daran interessiert, den Wiederherstellungsangriff auszuführen.

②Gezielter Angriff: Ein externer Agent kennt möglicherweise den Eigentümer der Wiederherstellung und zielt auf den schwächsten Punkt ab, der für die Durchführung eines Wiederherstellungsangriffs erforderlich ist.

③ Allgemeine Gefährdung: Wenn es einem Angreifer gelingt, die Abhängigkeit einer großen Benutzerbasis zu infizieren und sich Zugriff auf mehrere Identitäten zu verschaffen, kann dies durch die Wiederherstellung auch Nebenwirkungen für nicht betroffene Benutzer haben.

MPC-Lösung vs. Social-Recovery-Lösung: Sicherheit, Schwellenwert, Zensurresistenz

Die Zukunft der Massenadoption: Web3-Wallet

Mit der hilflosen Kontowiederherstellungslösung können wir uns auf eine neue Generation von Web3-Wallets freuen, also Wallets, die per E-Mail registriert und angemeldet werden können. Wir haben repräsentative Projekte von MPC Wallet und Account Abstract Wallet zur Analyse ausgewählt: In Bezug auf den Benutzerzugriff haben sie die niedrige Schwelle des wortlosen Gedächtnisses erreicht. Wir haben sie getrennt aus der Perspektive der Sicherheit und Zensurresistenz bewertet.

#Bitizen

Unter den MPC-Wallets verwendet das Bitizen-Wallet, das in Bezug auf Anti-Zensur und Komfort gründlicher ist, eine 2/3-TSS-Lösung. Lassen Sie uns es aus der Perspektive der Sicherheit und Anti-Zensur des Wallets analysieren:

Sicherheit:

a.Erstellen

Um eine starke Überprüfbarkeit zu erreichen, kann der Benutzer nach Abschluss der Wallet-Registrierung ein zweites Gerät verwenden, um die privaten Schlüsselfragmente über Bluetooth zu sichern, und zwar mithilfe einer 2/3TSS-Lösung: Bitizen-Server, das lokale Gerät des Benutzers und das zweite Gerät des Benutzers.

b.Behalten

Da während des Wallet-Erstellungsprozesses kein vollständiger privater Schlüssel generiert wird, gibt es keine Mnemonik: Das Bitizen-Konto des Benutzers wird mit der Cloud-Festplatte und der E-Mail-Adresse des Benutzers verknüpft, und der Benutzer muss sich nur per E-Mail anmelden, um das Bitizen-Wallet normal zu verwenden .

c.Verwenden

① Der Benutzer kann die in der Bitizen-Cloud gespeicherten privaten Schlüsselfragmente und die auf dem lokalen Gerät gespeicherten privaten Schlüsselfragmente durch Gesichtserkennungsauthentifizierung zur Signatur erhalten (2/3);

②Nachdem das zweite Gerät die Fragmente des privaten Schlüssels über Bluetooth gesichert hat, kann es vollständig offline gespeichert werden und muss an Wochentagen nicht verwendet werden (zum Signieren sind lediglich der Server von Bitizen und das Hauptgerät des Benutzers erforderlich).

d.Sicherung

① Sichern Sie die lokalen privaten Schlüsselfragmente auf der Cloud-Festplatte des Benutzers.

② Wenn der Benutzer das Gerät wechseln muss, um sich anzumelden, muss er sich nur per E-Mail authentifizieren und Bitizen wird den Benutzer auffordern, die Sicherung der privaten Schlüsselfragmente von der Cloud-Festplatte wiederherzustellen.

e.Recovery

①Ähnlich können die privaten Schlüsselfragmente über die Cloud-Festplatte wiederhergestellt werden, wenn das Gerät des Benutzers die lokalen Dateien von Bitizen verliert/versehentlich löscht;

② Wenn sich der Benutzer nicht einmal bei der Cloud-Festplatte anmelden kann, berechnet Bitizen die privaten Schlüsselfragmente mithilfe der privaten Schlüsselfragmente auf dem Server und dem zweiten Sicherungsgerät des Benutzers neu, sodass der Benutzer die normale Nutzung fortsetzen kann.

Quelle: Bitizen Zensurwiderstand:

2/3 der TSS-Lösung ermöglichen Benutzern die absolute Kontrolle über ihre eigenen Wallets (2/3 der privaten Schlüsselfragmente befinden sich in den Händen der Benutzer). Selbst wenn Bitizen bankrott geht oder wegläuft, können Benutzer weiterhin die normale Kontrolle ausüben über ihre Geldbörsen.

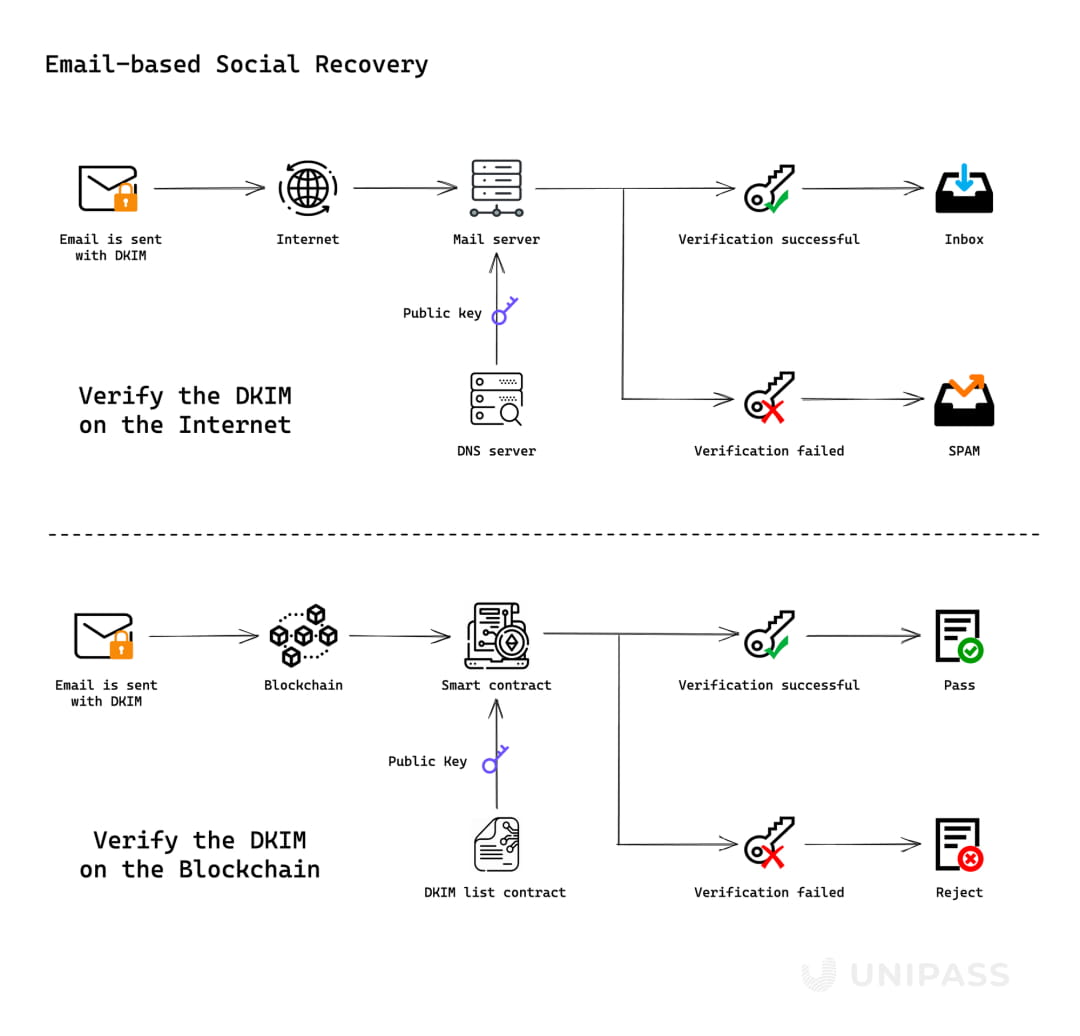

#Unipass

Das Konto-Abstract-Wallet nimmt Unipass als Beispiel: Unipass verwendet einen Smart-Contract-+MPC-Wallet-Ansatz und kombiniert die Vorteile der beiden Lösungen:

Bei Transaktionen können Sie jeden von der Wallet unterstützten Token (Mainstream-Token mit hoher Liquidität) verwenden, um die Benzingebühren zu bezahlen.

In Bezug auf die Speicherung privater Schlüssel werden MPC (2/2) und TSS-Technologie verwendet, um private Schlüssel auf verteilte Weise zu generieren, sodass keine Möglichkeit besteht, dass ein Hacker den privaten Schlüssel an einem einzigen Punkt erhält – dem privaten Der Schlüssel ist in zwei Teile geteilt und einer wird in Unipass gespeichert. Auf dem Server wird eine Kopie auf dem lokalen Gerät des Benutzers gespeichert.

Um private Schlüssel wiederherzustellen, verwendet Unipass die DomainKeys Identified Mail (DKIM)-Lösung. Benutzer können E-Mail-Adressen als „Wächter“ anstelle anderer EOA-Adressen verwenden. Dadurch wird die Schwelle für Benutzer, Wächter zu finden, erheblich reduziert Für den Bereich Blockchain ist lediglich die E-Mail-Adresse des Erziehungsberechtigten erforderlich.

Quelle: Unipass

Niedrige Schwelle —> hohe Anwendbarkeit

Niedrigschwellige Wallets sind nicht das Ende der Wallet-Anwendungen. Die aktuelle Web3-Infrastruktur liegt noch weit hinter der traditionellen Finanzierung von Web2. Die von Visa bereitgestellten automatischen Abzugs- und regelmäßigen automatischen Zahlungsfunktionen bieten den Benutzern großen Komfort, sind jedoch bei Ethereum immer noch schwierig zu implementieren. Kontoabstraktionskonten könnten das nächste hoch anwendbare Blockchain-Wallet-Narrativ sein: Visa veröffentlichte einen Artikel „Auto Payments for Self-Custodial Wallets“, um die Verwendung des Kontoabstraktions-Wallets Argent zur Implementierung automatisierter programmierbarer Zahlungen im StarNet-Netzwerk zu untersuchen, die es Benutzern ermöglichen, Zahlungen zu automatisieren Verwenden Sie selbst gehostete Wallets, ohne jede Transaktion signieren zu müssen. Wie wird das Account Abstract Wallet implementiert? Dieses Konzept hat seinen Ursprung tatsächlich schon vor langer Zeit.

Kontoabstraktion – von EIP-2938 bis EIP-4337

Mit dem Vorschlag von EIP-4337 ist das Thema der Kontoabstraktion wieder ins Blickfeld aller gerückt. Die Social-Recovery-Lösung und die Kontoabstraktion (unter Verwendung von Smart Contracts als EOA-Wallets, also Kontoabstraktion) wurden bereits vor EIP-1271 vorgeschlagen und von Argent und anderen Wallets in Layer 2 wie StarkNet implementiert Die Lösung wurde in letzter Zeit in der Community heftig diskutiert. Was ist der Unterschied (Kontoabstraktion)?

Von EIP-86 im Jahr 2015 bis zum jüngsten Hotspot EIP-4337 dreht sich der Kerngedanke der Entwickler um „Der Vertrag ist die Brieftasche“, und die Kontoabstraktion ermöglicht es Benutzern, auf intuitive Weise mit dem Hauptnetzwerk zu interagieren. Dadurch können Benutzer die wichtigsten Berechtigungen ihrer Konten genau steuern. Da der Code des EOA-Kontos festgelegt wurde, ist es unmöglich, ein modulares und funktionales Design der EOA-Wallet durchzuführen, wie z. B. das Hinzufügen von Batch-Transfer/Social-Recovery und anderen Funktionen, sodass sich jeder auf intelligente Verträge konzentriert. Der Vorschlag, der EIP-4337 am nächsten kommt, ist EIP-2938. EIP-2938 definiert ebenfalls ein neues Smart-Contract-Betriebsprotokoll, muss jedoch auf der Konsensebene geändert werden, was es für Entwickler schwierig macht, es aufrechtzuerhalten ist, dass das Mainnet keine Protokolländerungen auf Konsensebene erfordert.

In EIP-1237 muss die Signaturinitiierung der Vertragsadresse für die Signatur auf den zentralisierten Relayer angewiesen sein, und der Relayer ist zentralisiert, und die Standards zwischen jedem Relayer sind unterschiedlich und er ist nicht mit Multi-Chain/Multi-dAPP kompatibel ;

In EIP-4337 wird vorgeschlagen, Relayer durch Bunbler zu ersetzen, einen dezentralen Mehrparteien-Wallet, der die Zensurresistenz von Smart-Contract-Wallets verbessert und Signaturstandards vereinheitlicht, was die Integrationsschwierigkeiten für Entwickler erheblich reduzieren kann.

EIP-4337 wird in Zukunft Auswirkungen haben, aber vorerst wird es das Benutzererlebnis nicht verbessern. Daher ist die Begeisterung für die Diskussion dieser Lösung auf VCs und Entwickler beschränkt. Es ähnelt eher Move to Aptos, was VCs und andere Investoren und die Entwickler-Community begeistert. Ist dieser Layer1 in Solidity oder Move geschrieben? Die Benutzererfahrung hat sich noch nicht wesentlich verändert.

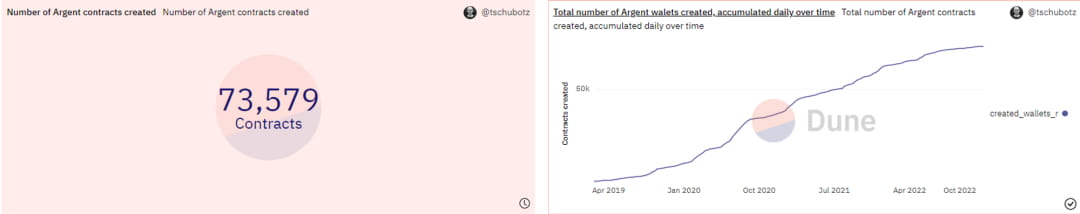

①Schließlich hat Argent, ein kontoabstrahierendes Wallet, seit 2018 eine Finanzierung in Höhe von 56,2 Millionen US-Dollar abgeschlossen. Nach vierjähriger Entwicklung hat es nur 7,40.000 Adressen: Kurz nach dem Aufstieg von Defi wechselten Benutzer im Währungskreis von Börsen Der Ansturm auf das Schürfen von Minen mit hohem APY hat zum Aufstieg von Metamask geführt. Derzeit braucht die Begeisterung für Smart Contract Wallets noch einen neuen Katalysator.

Quelle: Dune ②Die aktuellen Benutzereinlagen bei Argent sind nicht so hoch wie der Finanzierungsbetrag

Quelle: Dune ③Mit der Umsetzung des Kontoabstraktionsvorschlags des Ethereum-Hauptnetzwerks bedeutet dies jedoch, dass Argent-Benutzer sich nahtlos von StarkNet mit dem Ethereum-Hauptnetzwerk verbinden können. Auf die Funken, die in diesem Prozess entzündet wurden, lohnt es sich auch.

Anwendungsfälle

①Verfeinerte Berechtigungskontrolle: Verfeinern Sie die Einzelsignaturberechtigung von EOA:

▽Geben Sie Benutzer A im Vertrag ein Übertragungslimit von X TokenB

▽Gewähren Sie den autorisierten TokenC-Transaktionsberechtigungen des B-Benutzervertrags anstelle von Übertragungsberechtigungen

▽Wenn niemand den Vertrag über einen längeren Zeitraum nutzt, wird das Recht zur Nutzung des Vertrags automatisch übertragen

②Verschiedene Zahlungsmethoden für Gas: Zahlung durch andere oder Zahlung in einem beliebigen Token

③Automatischer Abzug/automatische Rückerstattung

Umarmen Sie die Zukunft von Web3

Als Klischee gibt es 4,8 Milliarden Web2-Nutzer, und Web3-Nutzer haben im Jahr 2022 knapp 100 Millionen überschritten. Wir befinden uns noch in der frühen, wilden Phase der Blockchain-Entwicklung.

Um auf die Frage am Anfang des Artikels zurückzukommen: „Wie viel Risiko und Verantwortung bin ich bereit, für mein Vermögen einzugehen?“: Kann ich sicherstellen, dass meine Brieftasche nicht verloren geht, ohne mich an meinen privaten Schlüssel erinnern zu müssen?

Ich habe immer traditionelle VC-Fragen gehört: Gibt es Szenarien, die nur Web3 ausführen kann, Web2 jedoch nicht? Wir glauben, dass das Web3-Wallet ein Beispiel für einen Schlag ins Gesicht des traditionellen Web2 ist: Nur im dezentralen Netzwerk von Web3 können wir ein gutes Wallet erwarten, das Zensurresistenz, Sicherheit und Benutzererfahrung erfüllt. Benutzer müssen weder Risiken eingehen noch eingehen Verantwortung. Das Aufkommen einer solchen Brieftasche ist auch eine wichtige Grundlage für die 4,7 Milliarden Web2-Benutzer, um die Zukunft von Web3 anzunehmen: Die Brieftasche ist nicht nur der erste Zugang zu Web3, sondern auch der Domänenname in der Kette (z. B. ENS), der seelengebundener Token (Soul-Bounded Token), die Grundlage für die Entwicklung von On-Chain-Reputationssystemen (dezentralen Identifikatoren), ohne eine sichere Wallet-Umgebung wird der Aufbau von Web3 Lego keine solide Grundlage haben.

Wir müssen ernsthafter nachdenken. Es gibt nicht viele Möglichkeiten, auf dem Bärenmarkt zu schießen. MPC hat uns eine Zukunft gezeigt, in der EOA-Wallets einfacher zu verwenden und sicherer sind und sich an alle aktuellen EVM-Ketten anpassen können Es ist noch ein weiter Weg, bis Smart Contracts mit dAPPs verbunden werden können. Der soziale Sanierungsplan scheint derzeit nutzlos, aber die zukünftigen Möglichkeiten von Smart Contracts sind spannend echtes Geld, um diese Antwort einzureichen.

2022 ist ein dunkles Jahr für Kryptowährungen, aber wir glauben immer noch, dass die Zukunft rosig ist. Wir sind erwachte Hexenmeister in World of Warcraft und wollen eine Welt erschaffen, in der niemand unseren Lebensentzug wegnehmen kann (es sei denn, über den Vorschlag wird abgestimmt).

Aussage: Ein Teil dieses Artikels basiert auf einem Interview mit Winson, CEO von Web3 Wallet Bitizen, einem der Portfolios von RedlineDAO. Wir möchten Bitizen und Winson für ihre Unterstützung dieses Artikels danken.

Referenzen

Beschreibung der Schwellenwertsignatur: https://www.wwsww.cn/btbjiaoxue/1273.html

Web2-Benutzer in Web3 bringen – die Zukunft gehört dem hilflosen Word-Wallet: https://mp.weixin.qq.com/s/TF2FCQDyyApzEVHQjxgZRg

Buterin: Warum brauchen wir eine weit verbreitete Einführung von Social-Recovery-Wallets? :https://www.163.com/dy/article/GNQ4K9D905373E94.html

Das nicht verwahrte Solana-Wallet Phantom wurde gehackt und die Gelder mehrerer Benutzer wurden gestohlen: https://chainfeeds.xyz/search

Shen Bo, Gründungspartner von Fenbushi Capital: Es wurden persönliche Vermögenswerte im Wert von 42 Millionen gestohlen und der Fall wurde gemeldet: https://chainfeeds.xyz/feed/flash/detail/7a02d517-5a54-4892-a42a-ac519406da12

Wintermute hat 160 Millionen US-Dollar durch DeFi-Hack verloren: https://chainfeeds.xyz/feed/flash/detail/39c24b5e-693c-49a1-bf5c-ec04b829f8b6

Der private Schlüssel der ParaSwap-Vertragsbereitstellungsadresse ist möglicherweise durchgesickert und die Gelder in der Kette wurden gestohlen: https://chainfeeds.xyz/feed/flash/detail/04c9a5d2-6e86-4207-9b1d-913eced8d2a7

Grund für den Diebstahl der Ronin-Cross-Chain-Brücke: https://chainfeeds.xyz/feed/flash/detail/7a810726-80eb-4fef-a40b-a38c3c9f9738

Alle Rechte vorbehalten. Ein Nachdruck ohne Genehmigung ist untersagt.