Das Staking des WAL-Tokens ist die wirtschaftliche Grundlage, die die Datensicherheitsgarantien von Walrus glaubwürdig macht, anstatt sie rein theoretisch zu halten.

Durch die Erzwingung, dass Speicherknoten und Delegierer echten Wert aufs Spiel setzen, kann das Protokoll stark anreizen, ehrlich zu speichern, und Datenunverfügbarkeit oder missbräuchliches Verhalten bestrafen.

Staking bestimmt zuerst, wer mit Daten vertraut wird.

Nur Knoten, die $WAL staken und delegierten Stake ansammeln, können dem aktiven Speicherkomitee beitreten, und die Menge an Stake, die sie kontrollieren, beeinflusst, wie viel Daten ihnen zugewiesen wird.

Dies macht große Skalensybil-Angriffe teuer, da das Betreiben vieler Knoten ohne bedeutenden Anteil an Stake nicht zu einer signifikanten Datenspeicherung führt.

Gestaktes WAL ist dann direkt mit der Speicherleistung verknüpft.

Knoten erhalten Belohnungen dafür, dass sie kontinuierlich die Herausforderungen zum Nachweis der Verfügbarkeit bestehen, bei denen sie nachweisen müssen, dass sie weiterhin die erforderlichen Slivers der Benutzerdaten besitzen.

Sobald die Strafmaßnahmen vollständig aktiviert sind, können Knoten, die offline gehen, Daten unzuverlässig bereitstellen oder bei Beweisen betrügen, einen Teil ihres gebundenen und delegierten WAL verlieren, was eine klare finanzielle Konsequenz für die Beeinträchtigung der Datenverfügbarkeit darstellt.

Delegiertes Staking erweitert dieses Sicherheitsmodell auf reguläre Tokeninhaber.

Benutzer, die keine Hardware betreiben, können WAL an Speicherknoten delegieren, an deren Belohnungen teilnehmen und indirekt ehrliche Betreiber stärken, indem sie deren Stake-Gewicht und Datenspeicherung erhöhen.

Da Delegierer auch das Risiko der Strafe teilen, sind sie motiviert, zuverlässige, gut betriebene Knoten auszuwählen, was die Daten weiterhin auf Betreiber mit einer starken Uptime und einem nachweisbaren Verlauf konzentriert.

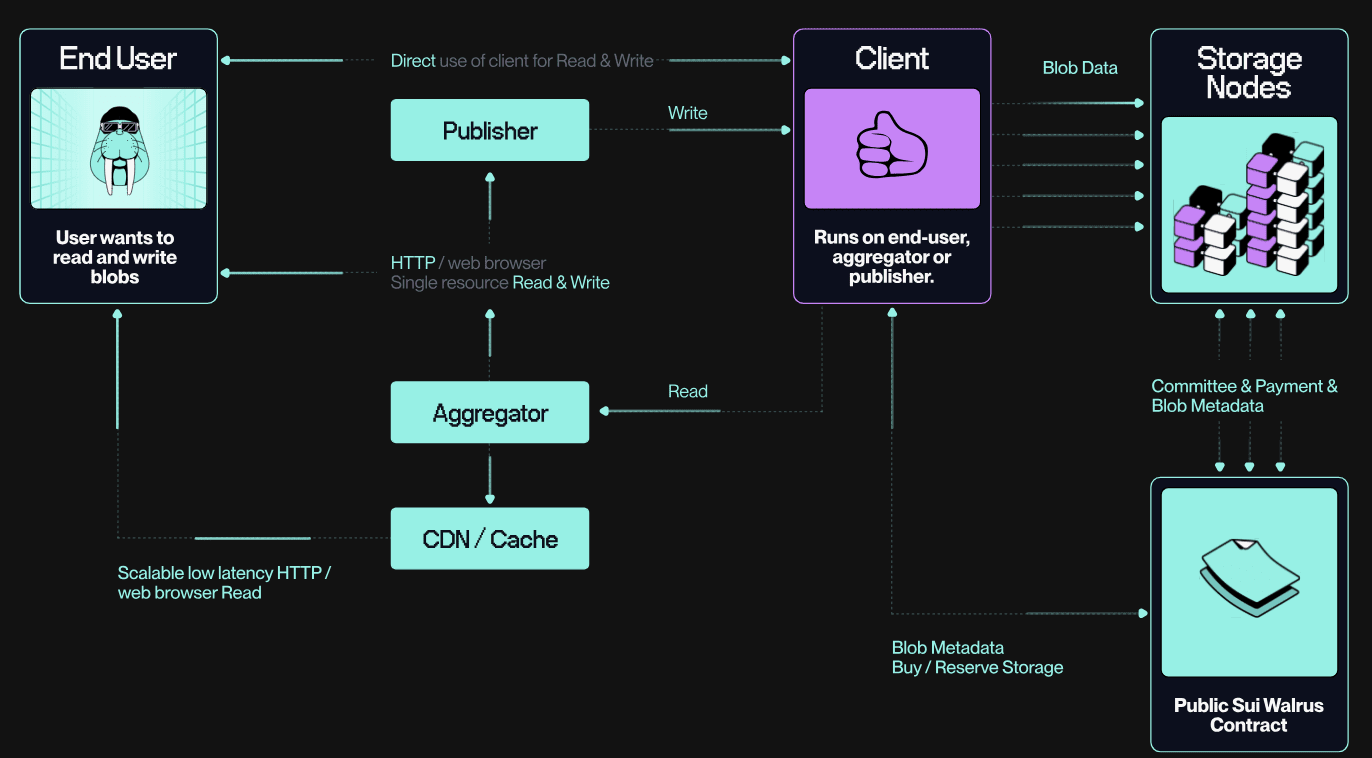

Schließlich werden Staking-Daten und Beweisergebnisse über intelligente Verträge auf Sui koordiniert, wodurch Walrus eine transparente, on-chain-Audit-Spur erhält, wer was gestakt hat, welche Blobs gespeichert wurden und wie die Knoten im Laufe der Zeit performt haben.

Diese Kombination aus gebundenem Stake, Strafen und Belohnungsverteilung verwandelt die Datenverfügbarkeit in eine programmierbare, wirtschaftlich gesicherte Ressource anstatt in eine Best-Effort-Zusage von anonymen Speicherknoten.